Network'ün Karanlık Yüzü : WireShark Analiz Serisi 2

Günümüz saldırı örneklerinde bir çok alanda karşılabilecek saldırıların network üzerinde bir çok alanada izleri kalmaktadır. İnternette atılan her bir hamle kaydedilmektedir.Bu yazımda SQUIL aracında bulunan alarmları kullanarak örnek bir pcap dosyası ile olay incelemesin gerçekleştireceğiz olayımız sistem üzerinde oluşan bir alarmın incelenmesi sonucunda kritik bir açık oluşturabilecek kod parçası yüklenmesi üzerine tespiti yapmak üzerinedir. Keyifli okumalar dilerim

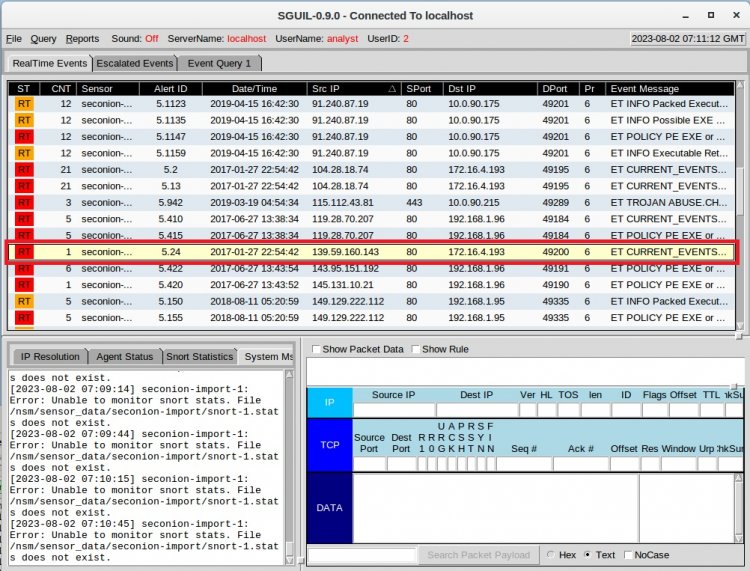

İlk olarak squil aracımızı açıyorum ve orada bulunan belirlediğim hazır dosya üzerinde inceleme yapmak üzere işlemlerime başlıyorum.

Wiresharkı açtığımda ilk olarak istatistik başlığı altından protokol hiyerarşisini inceleyerek işlemlerime başlıyorum.

Protokol hiyararşisini incelediğimde burada sık kullanılan protokolün HTTP olduğunu ve HTTP protokolü altında line-based text datanın bulunduğunu görüyorum. Gözlemim sonucunda http protokolünü kontrol etmemiz gerektiğini anlıyorum.

Endpointleri kontrol ettiğimde haberleşmeyi gerçekleştiren iki cihazın IP’lerini ve haberleşmede gönderdikleri paket boyutlarını görüntülüyorum. Bu kısımda bir anomali görünmemekle beraber haberleşme bytlarının yakın olduğunu görüyorum eğer bu kısımda bir dengesizlik olsaydı ilk olarak bu kısımdaki IP’lere odaklanacaktım ama hala alarma sebep olan şeyin ne olduğunu bulamadım.

İstatistikler sonucunda herhangi bir çıkarımda bulunamadığım için ve sadece http isteklerin de bir data tespit ettiğim için paketleri inceliyorum. İlk olarak TCP paketlerini inceliyorum.

Bunu yapmak için sağ tıklıyorum ve takip seçeneğinden TCP Stream seçeneğini seçiyorum.

TCP headerini incelediğimde www.homeimprovement.com sitesi için bir get isteğinin /engine/classes/js dizinini altındaki dle_js.js adlı dosyaya istek gönderdiğini görüyorum. Bunu anomali olarak düşünüp http paketlerini incelemek üzere tekrar ana ekrana dönüş sağlıyorum.

TCP adımlarında yaptığım işlemleri http içinde tekrar edip sağ tık fallow http stream seçeneğini seçiyorum.

Kaynak incelemem sonucunda www.homeimprovement.com sitesi içinde /engine/classes/js dizinin de document.writer adlı bir fonsiyonun bir get isteğinin çalıştırdığını ve bu fonksiyonun ne olduğunu görüntülüyorum. Tam olarak gönderilen bu js dosyasının ne olduğunu ve fonsiyonun ne işe yaradığını inceleyebilmek için dosyayı indiriyorum.

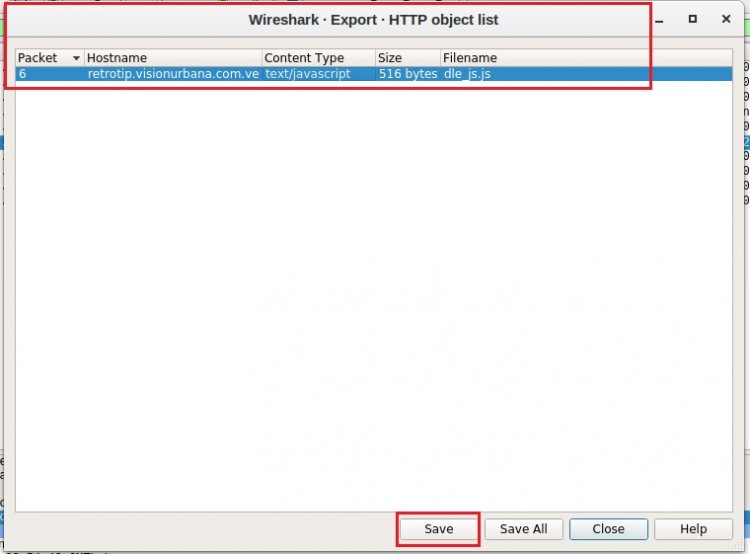

İndirme işlemini wireshark ana ekranı üzerinden file seçeneğini seçerek export objeckts başlığı altındaki http seçeneği üzerinden gerçekleştiriyorum.

Dosyayı indirip tam incelemeler gerçekleştirmem sonucunda genel olarak bu istek, bir JavaScript dosyasının alınmasını ve bu sayfaya içerik eklemeye çalışan bir kod bloğunu içerdiğini görüyorum. Bu kod bloğu http://tyu.benme.com sitesine giderek bir zararlı yazılımın yayılması için kullanılabilir veya XSS gibi bir zararlı java script kodunu herhangi bir kullanıcının sayfa içerisine enjekte etmesine izin verip bu kodları çalıştırmasına imkan sağlayabilir.

Bu incelemeden sonuç olarak zararlı bir js dosyasının html üzerinden bir anomali oluşturarak alarm oluşturduğunu ve bu alarmın kritik bir alarm olduğunu anlıyorum. Yapılması gereken işlemler için yetkililere bildirim yapılması gerektiğini düşünüyorum.

Daha fazlası için : https://www.youtube.com/@_msulker19_

iyi çalışmalar dilerim...