Network'ün Karanlık Yüzü : WireShark Analiz Serisi 1

Günümüz saldırı örneklerinde bir çok alanda karşılabilecek saldırıların network üzerinde bir çok alanada izleri kalmaktadır. İnternette atılan her bir hamle kaydedilmektedir. Bu yazımda SQUIL aracında bulunan alarmları kullanarak örnek bir pcap dosyası ile olay incelemesin gerçekleştireceğiz olayımız sistem üzerinde oluşan bir alarmın incelenmesi sonucunda kritik veri aktarımı tespiti yapmak üzerinedir. Keyifli okumalar dilerim.

SQUIL, birden çok kaynaktan gelen uyarıları zaman damgalı bir kuyruğa entegre eden bir konsol sağlar. Bir siber güvenlik analisti, uyarıları araştıran, sınıflandıran, yükselten veya kullanımdan kaldıran güvenlik kuyruğu üzerinden çalışabilir. Security Onion işletim sisteminde çalışır.

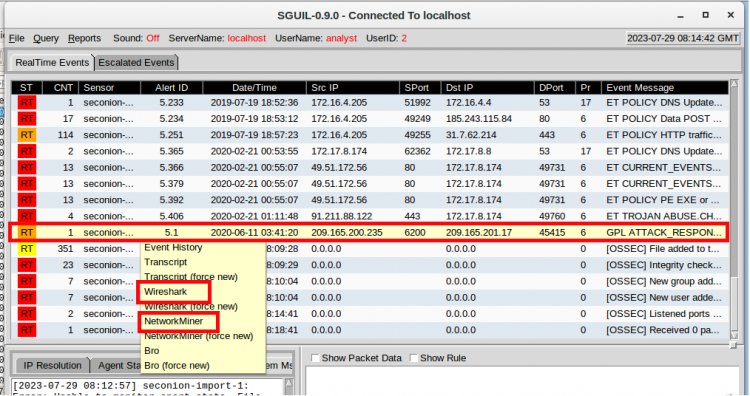

İlk olarak squil aracımızı açıyorum ve orada bulunan belirlediğim hazır dosya üzerinde inceleme yapmak üzere işlemlerime başlıyorum.

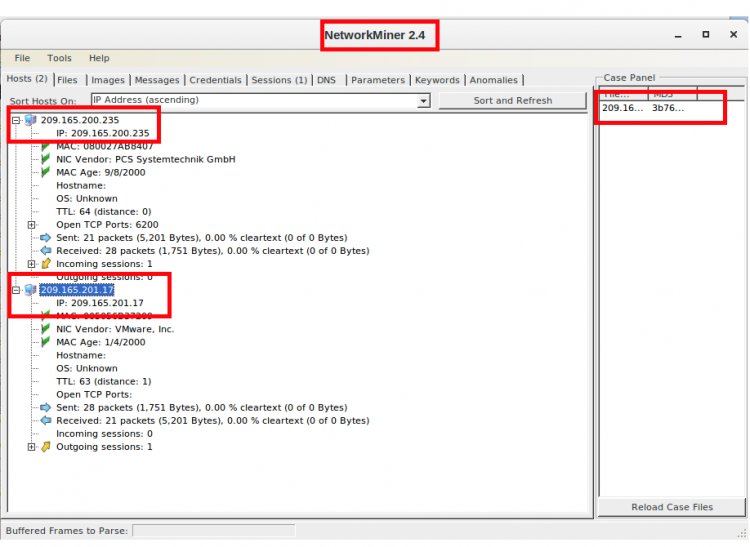

Burada kullanmış olduğumuz incelemeler hali hazırda yapılandırılmış olan bir cihaz üzerinde bulunduğu için alarmlarını hemen karşımda görebiliyorum. Buradan bir alarm ID’sini seçerek ağ trafiğini açmak için wireshark seçeneğini seçiyorum. Bu kısımda başka bir araç olan network miner seçeneğini de seçip inceleme yapabilirim veya transcript diyerekte gönderilen ağ paketlerini direkt olarak da görebilirim.

Wireshark ile ilk paket analizime başlarken SQUIL üzerinden wireshark seçeneğini seçiyorum ve pcap dosyasını otomatik olarak wireshark üzerinden açıyor.

Wireshark aracını açtıktan sonra istatistik üst başlığı içerisini açıp incelemeler için başlıkları kontrol ediyorum.

ilk olarak paketlerin boyutlarını öğrenebilmek için paket uzunluğu seçeneğini seçiyorum. Paket büyüklüklerinin ortalamaları ile bilgileri paket uzunluğu başlığı altından inceleyebiliyorum.

İşlemime IO grafiği ile paketlerin hangi zaman aralıklarında gönerildiğiyle ilgili bilgilere erişerek devam ediyorum ve burda paketlerin hangi süre aralıklarıyla gönderildiğini grafik olarak gösteriyor.

Sonrasında ise Protokol hiyerarşisini incelediğimde paketlerin yüzdelik olarak hangi protokolleri kullandığını görüntülüyorum. İncelediğim pcap dosyasında TCP protokolü altında data paketlerinin %51 oranında kullanıldığını görüyorum.

Tekrardan ana panele geçip data araması gerçekleştiriyorum ve arama alanına data kelimesi ile arama yaptığımda bana tcp-data paketlerini getiriyor.

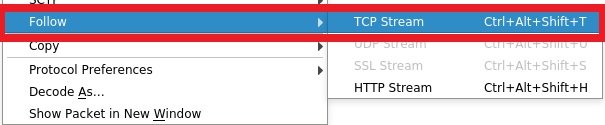

Herhangi bir paketin üzerine gelip sağ tıkladığımda karşıma paketle ilgili bir çok seçenek çıkıyor. Bu seçenekler içerisinden FALLOW seçeneğini seçiyorum .

Takip seçeneğinde alt seçenek olarak tcp stream seçeneğini seçerek tcp içerisinde gönderilen tüm paket iletişimini tek bir alandan takip etme imkanı sağlıyor.

Paketleri takip etmem sonucunda metasaploitable makinasına root olarak erişim sağlandığını ve bu yetkisiz erişim sonucunda kullanıcıların şifrelerinin hashlarinin çekildiğini görüyorum. Bu alarımın kritik bir alarm olduğunu ve gerekli önlemlerin alınması gerektiğini düşünüyorum.

Saldırgan bu saldırıda metasploitable makinasında yetkisiz erişim sağlayarak yeni bir kullanıcı eklemiş. Bu işlem devamında ilk olarak echo komutu ile /etc/shadow dosyasının içerisine myroot adında bir kullanıcı eklemiş ve bu kullanıcıya echo komutu ile /etc dizini altında bulunan /passwd içerisine root yetkilerini tanımlamıştır.

Bu alarmın oluştuğu cihaz üzerindeki yapılandırılmaların kontrol edilmek üzere yetkililere bildirilmesi ile bu inceleme sonuçlanmaktadır.

Daha fazlası için : https://www.youtube.com/@_msulker19_

İyi çalışmalar...