Network MITM Saldırıları

Değerli okurlarımız, bu yazımda man in the middle saldırısını işleyeceğiz, keyifli okumalar dilerim.

| Network MITM | Saldırıları

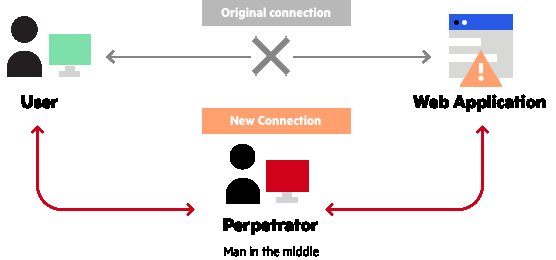

Network MITM Saldırıları Nelerdir?

Ortadaki adam saldırısı, bir saldırganın kendisini iki veya daha fazla taraf arasındaki iletişim

sürecine dahil ettiği bir siber izinsiz giriş anlamına gelir. Bu saldırgan, sessizce ve gizlice

dinleyerek gizli ayrıntıları ele geçirebilir veya iletişim kuran taraflardan birinin kimliğine bürünerek

konuşmayı aktif olarak manipüle edebilir. MITM saldırıları Wi-Fi sahtekarlığı, e-posta ele geçirme,

DNS sahtekarlığı ve SSL ele geçirme gibi çeşitli özel teknikleri kapsar. Sıklıkla oturum açma

bilgileri, e-postalar ve finansal hesaplar gibi kişisel verileri çalmak için kullanılırlar ve e-bankacılık,

çevrimiçi oyun platformları ve dijital işlemler gibi çevrimiçi sistemlere zarar verirler.

MITM Saldırıları Nasıl Çalışır?

Bir MITM saldırısını örneklemek için şu senaryoyu düşünelim:

Diyelim ki bir Alışveriş merkezindesiniz ve dizüstü bilgisayarınızla işinizi halledebilmek için bir

kafeye geçtiniz. Mevcut ağ adlarını tarıyorsunuz ve bulunduğunuz kafenin adını taşıyan bir ağ

buluyorsunuz. İnternete erişmek için bu ağa bağlanıyor ve çeşitli çevrimiçi hizmetlerde oturum

açmaya devam ediyorsunuz. Tarayıcınızdan bağlantının güvensiz olduğuna dair bir uyarı

almanıza rağmen, bunu görmezden geliyor ve gezinmeye devam ediyorsunuz. Farkında

olmadan, bu durum aslında kafenin gerçek internet hizmeti değil de devam etmekte olan bir

MITM saldırısı olabilir. Çevrimiçi faaliyetleriniz, bağlantıyı ele geçiren saldırganlar tarafından

gözetleniyor. Sonuç olarak, hesap bilgileri, ev adresleri ve e-posta adresleri dahil olmak üzere

kişisel bilgilerinizi gizlice dinleyebilir, gizliliğinizi ve güvenliğinizi riske atabilirler.

Verdiğimiz örnekte, bir MITM saldırısı iki ana adım içermektedir:

1. Adım: Saldırgan, iletişim trafiğini kesmek için iletişim halindeki iki taraf arasında konumlanmaya

çalışır. Bu sayede verileri çalabilir veya hizmet sistemlerine giriş yapmak için sahte kimlikler

kullanabilir. Örneğin, daha önce de belirtildiği gibi Wi-Fi sahtekarlığı, MITM saldırılarında

kullanılan yaygın bir tekniktir. Bir kullanıcı sahte bir Wi-Fi yönlendirici üzerinden internete

bağlandığında, sonraki tüm iletişim trafiği bu sahte Wi-Fi yönlendirici üzerinden geçer ve böylece

saldırganın tüm çevrimiçi etkinlikleri izlemesini sağlar. Wi-Fi sahteciliğinin yanı sıra, kötü amaçlı

yazılım dağıtımı, DNS sahteciliği ve ARP sahteciliği gibi diğer yöntemler de MITM saldırılarında

sıklıkla kullanılmaktadır.

2.Adım: Saldırgan, iletişim bağlantısına girdikten sonra, iki taraf arasındaki iletişimi manipüle

etme yeteneği kazanır ve veri hırsızlığı veya hizmet sistemlerine erişmek için sahte kimliklerin

kullanılması gibi tehlikeli işlemler başlatır. Bu tür senaryolarda sertifika sahteciliği ve trafik şifre

çözme gibi teknolojiler devreye girebilir. Örneğin, bir önceki örnekte saldırgan, kullanıcı tarafından

erişilen web sitesi sunucusu için bir sertifika üretir ve bu sahte sertifikayı kullanıcının tarayıcısına

iletir. Sonuç olarak, tarayıcı sertifikanın meşruiyetini doğrulayamaz. Kullanıcı siteye erişmeye

devam ederse, saldırgan hem kullanıcı hem de sunucu ile gizlice bağlantı kurar. Daha sonra

saldırgan trafiğin şifresini çözerek kullanıcının haberi olmadan verileri çalabilir ya da manipüle

edebilir.

MITM Attack Türleri

Beş yaygın MITM Attack türü vardır:

Saldırganlar MITM saldırılarını gerçekleştirmek için genellikle çeşitli tekniklerden yararlanırlar.

Aşağıdaki bölümde yaygın saldırı türleri ve ilgili teknolojileri özetlemiş bulunmaktayım.

Wi-Fi Spoofing

Yazımın başında verdiğim örnekteki gibi, MITM saldırılarını yürütmek için en basit ve en yaygın

kullanılan yöntemlerden biri, kötü niyetli bir Wi-Fi erişim noktasının oluşturulmasını içerir.

Saldırgan, yakındaki bir kafe gibi meşru görünen bir isme sahip bir erişim noktası kurar. Bu erişim

noktası genellikle şifrelemeden yoksundur, bu da onu istismara açık hale getirir. Şüphelenmeyen

bir kullanıcı bu kötü niyetli Wi-Fi erişim noktasına bağlandığında, sonraki tüm iletişim trafiği

saldırgan tarafından ele geçirilir ve kişisel bilgilerin çalınmasına izin verir.

ARP Spoofing

Alternatif olarak ARP zehirlenmesi olarak bilinen ARP sahtekarlığı, kullanıcının ARP önbelleğinin

bir saldırgan tarafından kullanıcının trafiğini saldırganın sistemine yönlendirmek için manipüle

edilmesini içerir. LAN (Yerel Ağ) kullanıcıları erişim taleplerini başlattıklarında, bu talepler

genellikle bir ağ geçidi (default gateway) tarafından iletilir. Başlangıçta, bir kullanıcı ağ geçidinin

IP adresiyle ilişkili MAC adresini almak için bir ARP isteği gönderir. Bunu istismar eden saldırgan,

ağ geçidi kılığına girer ve kullanıcıya kendi MAC adresiyle yanıt verir. Sonuç olarak, kullanıcı ARP

önbelleğini yanlış MAC adresiyle günceller. Sonuç olarak, kullanıcıdan gelen sonraki tüm trafik

istemeden saldırganın sistemine yönlendirilir.

DNS Spoofing

DNS korsanlığı olarak da bilinen DNS sahteciliği, kullanıcıları sahte web sitelerine yönlendirmek

için DNS çözümleme süreciyle oynamayı içerir. Başlangıçta, bir kullanıcı internete erişmeye

çalıştığında, bir alan adıyla ilişkili IP adresini almak için bir DNS sunucusuna bir DNS isteği

gönderir. Daha sonra, DNS sunucusu alan adı ile karşılık gelen IP adresi arasındaki eşleme ile

yanıt verir. Ancak saldırganlar, alan adına bağlı IP adresini değiştirerek bu sürece müdahale

edebilir ve böylece kullanıcı erişimini yeniden yönlendirebilir.

Bu tür senaryolarda kullanıcılar, ziyaret etmek istedikleri meşru web sitesi yerine sahte bir web

sitesine yönlendirildiklerinin farkında olmazlar. DNS sahteciliğinin kötü şöhretli bir örneği, bir

saldırganın kötü amaçlı yazılım yoluyla 4 milyondan fazla bilgisayarın DNS sunucu ayarlarını

tehlikeye atmasını içeriyordu. DNS taleplerini saldırganın DNS sunucusuna yönlendiren

saldırgan, web siteleri için sahte IP adresleri döndürerek 14 milyon ABD doları tutarında yasadışı

gelir elde etmiştir.

Email Hijacking

Saldırganlar, genellikle çok sayıda kullanıcı e-posta hesabı barındıran bankaların veya finans

kurumlarının e-posta sunucularını ele geçirmek için çeşitli yöntemler kullanmaktadır. Saldırganlar

bu sunuculara yetkisiz erişim sağlayarak kullanıcıların e-posta iletişimlerini izleyebilir ve bazı

durumlarda finans kurumunu taklit ederek bireysel kullanıcılara sahte e-postalar gönderebilir. Bu

taktik, hassas kullanıcı bilgilerini elde etmelerini ve kullanıcıları yetkisiz banka transferleri gibi

işlemler yapmaları için kandırmalarını sağlar.

Örneğin, 2015 yılında yaşanan kayda değer bir olayda saldırganlar belirli bir ülkedeki banka

müşterilerini 6 milyon avro dolandırmıştır. Bu saldırı sırasında failler banka e-posta hesaplarına

erişmiş ve müşterileri kandırarak sahte hesaplara para aktarmalarını sağlamak için kötü amaçlı

yazılım veya diğer sosyal mühendislik yöntemlerini kullanmışlardır.

SSL Hijacking

Halihazırda, web sitelerinin çoğuna HTTPS aracılığıyla erişilmektedir; burada kullanıcılar ve web

sitesi sunucuları arasında SSL bağlantıları kurulmakta ve SSL sertifikaları aracılığıyla veri

bütünlüğü ve gizliliği sağlanmaktadır. HTTPS'nin benimsenmesi MITM saldırılarının bir dereceye

kadar azaltılmasına yardımcı olmuştur. Ancak saldırganlar, HTTPS güvenliğini tehlikeye atmak

için SSL kaçırma gibi teknikler kullanarak güvenlik açıklarından yararlanmaya devam etmektedir.

SSL sertifikası sahteciliği olarak da bilinen SSL hijacking, bir saldırganın bir web sitesi sunucusu

sertifikasını taklit etmesini, meşru açık anahtarı kendi anahtarıyla değiştirmesini ve sahte

sertifikayı kullanıcıya sunmasını içerir. Kullanıcının tarayıcısı güvenli olmayan bir bağlantı

konusunda uyarıda bulunsa da, kullanıcı gerekli dikkati göstermeden devam ederse, saldırgan

kullanıcı ile sunucu arasındaki iletişim üzerinde kontrol sahibi olur ve trafiğin şifresini çözerek

potansiyel olarak verileri manipüle etmesine veya çalmasına olanak tanır.

Dahası, saldırganlar saygın web sitelerinden orijinal sertifikaları çalmak için doğrudan dijital

sertifika sağlayıcılarına saldırabilirler. 2011'de yaşanan kayda değer bir olayda, bir dijital sertifika

sağlayıcısı bu tür bir saldırının kurbanı olmuş ve önde gelen web sitelerinden 500'den fazla

sertifikanın çalınmasıyla sonuçlanarak önemli bir veri ihlaline yol açmış ve çok sayıda kullanıcının

kişisel bilgilerini tehlikeye atmıştır.

MITM Saldırıları Nasıl Engellenir Ve Nasıl Korunabiliriz?

Halka açık Wi-Fi ağlarına gelişigüzel bağlanmaktan kaçının. Trafiğin engellenmesini önlemek için

yalnızca bilinen ve güvenilen Wi-Fi ağlarını kullanın. Ayrıca, kişisel Wi-Fi ağları için varsayılan

yönlendirici şifrelerini kullanmaktan kaçının. Bunun yerine, kırma girişimlerini caydırmak için

parolalar için güçlü kriptografik koruma kullanın.

HTTPS kullanarak web sitelerine eriştiğinizi doğrulayın. Tarayıcınızı otomatik olarak web

sitelerinin HTTPS sürümlerine yönlendiren HTTPS Everywhere tarayıcı eklentisini yüklemeyi

düşünün.

Bir web sitesinin sertifikasının güvensiz olduğunu belirten güvenlik uyarılarına dikkat edin. Bu tür

uyarıları dikkate almamak, web sitesinin tehlikede olduğunu gösterebilir.

İletişim trafiğini olası müdahalelerden korumak için uzaktan erişim için VPN'leri kullanın.

Genellikle güvenilir kaynakları taklit etmek ve kullanıcıları aldatıcı bağlantılara tıklamaya

yönlendirmek için tasarlanan kimlik avı e-postalarına karşı dikkatli olun. Kötü amaçlı yazılımların

indirilmesini veya zararlı web sitelerine yönlendirilmeyi önlemek için şüpheli e-postalarla

etkileşime girmekten kaçının.

Kötü amaçlı yazılım bulaşma riskini azaltmak için antivirüs yazılımını yüklü ve güncel tutun.

Network MITM Saldırıları ile İlgili Örnek Bir Uygulama

Bu aşamamızda kendi sanal ortamımızda bir MITM Attack uygulaması yapacağız.

Öncelikle Kali Linux cihazımı ve sanal bir Windows cihazımı hazırlıyorum ve ikisinin de aynı ağda çalışması

için (burası önemli bir husus, aynı local ağda olmalıyız) NAT Network ile iki cihazın aynı olmasını sağlıyorum.

Makinalarımın aynı ağda olduğundan emin olduktan sonra MITM saldırımızı nasıl başlatacağımıza geçelim:

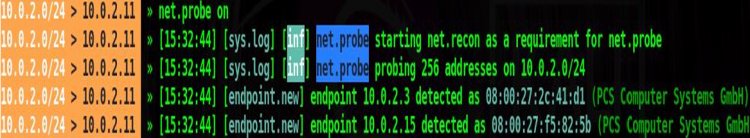

Öncelikle uygulamada Bettercap aracını kullanacağız. Bettercap aracımızı açıyoruz,bu araçta help komudunu

çalıştırdığımızda bütün modülleri görebiliriz.Burada kullanacağımız modüllerin ismi net.probe ve net.recon

modülleridir. Bu iki modül ağı dürten, ağa istekler atan, ağımızı taramaya olanak tanıyan modüllerdir. Net.probe

on yazarak modülümü çalıştırıyorum ve ağın dürtüldüğünü görebiliyorum.Modülümüz istekleri attığı gibi Windows sistemimizin ip adresini buldu ve karşımıza getirdi.

Yukarıda bahsettiğim diğer modül olan net.recon modülü ise net.probe modülünü aktif ettiğimiz için o da kendi

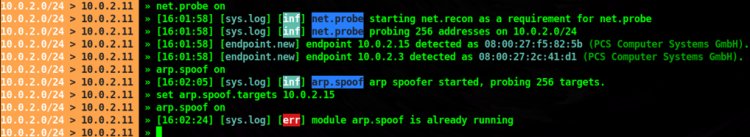

kendi aktif edilmiş oldu.Şimdi geldik sıradaki aşamaya.MITM Attack gerçekleştirirken yazımın teorik kısmında da bahsettiğim üzere ARP Spoofing yöntemini kullanacağız.Bunun için de bettercap aracımızda arp.spoof modülünü kullanacağız.

arp.spoof on komuduyla da modülümüzü aktif ettiğimize göre şimdi bu modülün konfigrasyonuna geçelim:

set arp.spoof targets 10.0.2.15 komudu ile hedefimi belirttim ve arp.spoof on komudu ile saldırımızı başlattık.

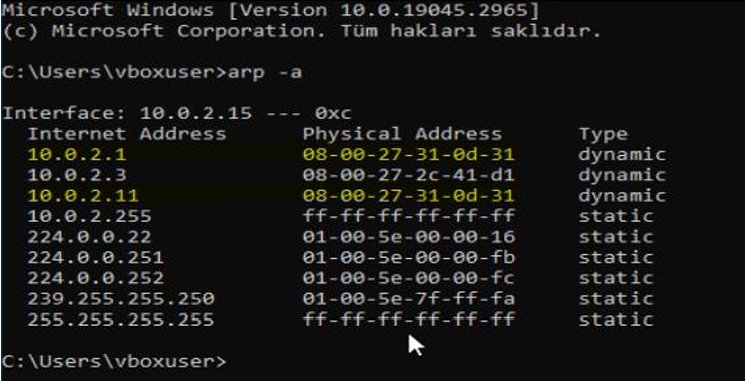

Şimdi saldırımızın başladığını kontrol edelim,Windows cihazımıza gidelim ve arp –a komudu ile arp tablosunu

kontrol edelim:

Gördüğünüz gibi router MAC adresi ile Kali cihazımın (10.0.2.11) MAC adresi aynı,bu da demek oluyor ki arp

spoofing saldırımız işe yaramış. Şimdi ise MITM Attack ile parola ele geçirme saldırısına geçelim.

MITM Attack İle Parolaları Ele Geçirmek

Hatırlarsanız yaklaşık 3 tane modül kullanmıştık,şimdi bu aşamada yeni bir modül daha kullanacağız : net.sniff

net.sniff modülümüz sayesinde artık gelen paketleri dinleyebileceğiz.net.sniff on komuduyla modülümüzü

çalıştırdığımıza göre web site üzerinden parola ele geçirme örneğimize geçelim.

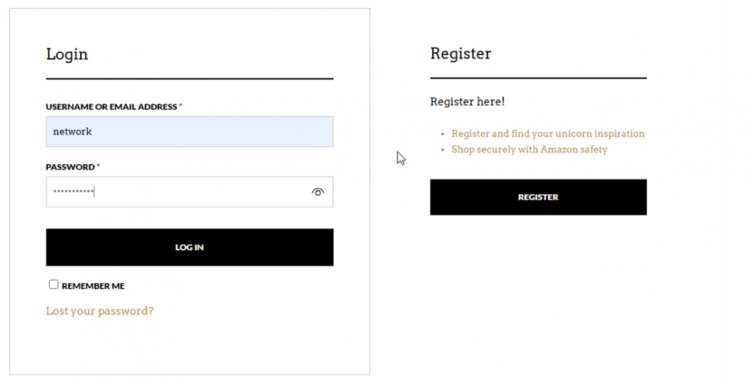

Ben uygulama yaparken bir http site üzerinde yapacağım (tamamen legal bir şekilde,bu tür eğitimler için yapılmış

bir site üzerinde uygulama yapacağım).Kullanacağım sitenin login paneline gidiyorum ve kullanıcı adı ve şifre

kısmına giriş bilgilerini giriyorum:

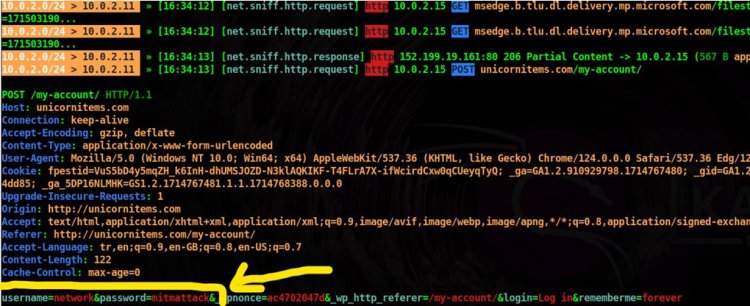

Ve artık böylece Kali makinamızda bettercap aracımıza geri dönersek net.sniff modülü sayesinde gelen paketleri

görebiliriz ve yukarılara çıkıp kullanıcı adı ve parola bilgisi içeren pakedi incelersek kullanıcının sahip olduğu giriş

bilgilerine sahip olabiliriz :

Gördüğünüz gibi username ve password kısmında girdiğimiz kullanıcı adı ve şifre bilgisi ortaya çıktı ve MITM

Saldırısını başarıyla gerçekleştirdik.

Bu yazımda “Network MITM Attack” konusunu sizleri çok fazla sıkmadan olabildiğince açık bir şekilde anlattım ve

aynı zamanda açıklayıcı,net bir şekilde pratik kısmını da gösterdim.MITM Saldırılarının türlerini ve ne kadar tehlikeli olabileceğini hem teoride hem de pratikte görmüş olduk.

Okuduğunuz için teşekkürler.