DoS & DDoS Saldırıları

DoS ve DDoS hakkında yazdığım bu yazımda siz değerli okurlara bu konular hakkında elimden geldiğince bilgi vermeye çalıştım keyifli okumalar dilerim.

Dos ve Ddos saldırıları

Öncelikle yazıma dos ve ddos ile elimden geldiğince bilgi vererek başlamak istiyorum

Nedir Bu DoS Ve DDoS?

DoS(Hizmet Reddi Saldırıları) Nedir?

Dos saldırıları genel manası ile sistemleri aksatma ya da durdurmak için yapılmış olan bir saldırı türüdür. Servis dışı bırakma saldırısı olarak da adlandırılır.

İnternetin en eski ve günümüzde de en sık karşımıza gelen saldırı çeşitlerinden biridir.

DDoS (Dağıtık Hizmet Reddi Saldırıları)Nedir?

DDoS saldırıları ise genel anlamda DoS dan farklı olarak saldırgan tarafından kontrol edilen internete bağlı cihazlardan oluşan ( zombi bilgisayarlar) bir ağ kullanarak gerçekleştirilmesidir.

Bu cihazların herhangi bir yerde olabilmesi saldırının ‘dağıtılmış’ olarak isimlendirilmesinin sebebidir.

Peki ya burada bahsetmiş olduğumuz zombi bilgisayarlar nedir?

Bu bilgisayarlar sahibinin haberi olmadan ele geçirilmiş bilgisayar sistemleridir. Bunların bir çoğunun bir araya gelmesi ile ‘Botnet’ ağları oluşur.

BOTNET nedir?

Botnet zombi bilgisayarların bir arada kullanılarak oluşturulan sanal bilgisayar orduları olarak açıklanabilir. Botnetler istenmeyen e-posta gönderimi, virüs ve zararlı yazılım yaymak, siber saldırılarda kullanılmak gibi amaçlar için oluşturulmaktadır ve DDoS saldırılarında ara eleman olarak kullanılmaktadırlar.

Peki ya bilgisayarımız zombi bilgisayara dönüştü mü nasıl anlayacağız?

Eğer ki bilgisayarımız bizim isteğimiz dışında olan ağlara istek göndermişse ve bilgisayarımız isteğimiz dışında çok fazla çalışıp donuyor yani kasıyorsa ve şüpheli kaynak tüketiminde anlık yığılmalar var ise şüpheleneceğimiz bir durum var demektir. Bu durumlarda güncel olan virüs koruma programları kullanmak veya güvenliğinden emin olmadığımız sitelerden uzak durmanızı tavsiye edebilirim.

DDoS saldırılarının nedenleri nedir?

- Politik sebeplerden kaynaklı olarak yapılabilir.

- Ticari sebeplerden kaynaklı olarak yapılabilir.

- Hacker forumlarında prestij amaçlı yapılabilir.

Bu güne kadar yapılmış ve yapılmaya çalışılmış DDoS saldırı verilerini tabloda görebilirsiniz Cisco’nun paylamış olduğu verilerdir.

Peki bu saldırıları yapmaya ne imkan verir?

Aslında bu durumu şöyle açıklayabilirim sistemlerde bulunan mevcut zafiyetlerin bu atakların gerçekleşmesine sebep olduğuna çoğumuz hem fikirizdir diye düşünüyorum. Yani zafiyetler bu atağın gerçekleşmesine sebep olur. Protokollerin eski kalması bu süreçte en önemli etkenlerden biridir. Genellikle TCP/IP protokolü ile OSI ’teki açıklar yoluyla gerçekleşir.

(OSI ile ilgili yazımı ekte bulabilirsiniz ayrıca TCP/IP ile ilgili yazımda kısa sürede sitemizde mevcut hale gelecektir. )

Peki bu kadar şeyden bahsettik fakat bunun daha önce yapılmış ve dünyaca duyulmuş bir örneği yok mu derseniz tabi ki var bunlar:

- THE MAFİABOY DDOS ATTACK

- THE ESTONİA ATTACK

- THE SİX BANKS DDOS ATTACKS

- THE SPAMHAUS ATTACK

- THE CLOUDFLARE REFLECTİON ATTACK

- THE MİRAİ KREBS AND OVH DDOS ATTACKS

- THE GİTHUB DDOS ATTACKS

- AWS DDOS ATTACK

- MİCROSOFT AZURE DDOS ATTACK

Gibi büyük çaplı örnekleri bulunmaktadır.

Peki protokollerdeki açıklardan bahsettik fakat nedir bu protokol?

Protokol bilgisayar bilimleri açısından bir ağ üzerindeki iki bilgisayar arasındaki iletişimi yöneten kurallardır.

Protokoller yazılım, donananım veya her ikisi tarafından da uygulanabilmektedir. Protokoller network cihazlarında nasıl anlaşması, veriyi nasıl göndereceğini ve nasıl alacağını belirler. Bu protokollerden örnek verecek olursak;

IP (İnternet Protokol )

İnternet veya yerel ağ üzerinden gönderilen verilerin formatını belirleyen bir dizi kuraldır. Cihazları internet veya yerel ağ üzerinde tanımlayan benzersiz bir adrestir. İnternet üzerindeki tüm cihazların bir ipsi mevcuttur. Bu ipler 2 türdür IPv4 ve IPv6’dır.

DNS (ALAN ADI SUNUCUSU)

Alan adı sunucuları (DNS), hangi alan adının hangi ip adresine karşılık geldiğinin bilgisini tutarak kullanıcıların doğru adreslere yönlendirilmesini sağlar.

Dns adresi ip adresinin çözümlenmiş, kolay ve anlaşılır halidir.

HTTP(ÜSTMETİN TRANSFER PROTOKOLÜ)

Bir sunucu(server) ile bir istemci ile(client) arasındaki haberleşmeye olanak sağlayan iletişim protokolüdür.

İstemcilerin web sayfalarına sunuculardan nasıl veriyi isteyeceklerini ve sunucuların da bu sayfaları nasıl istemcilere aktaracağını http tanımlar.

http’nin çalışma düzeni ilk olarak TCP bağlantısı açılır, kullanıcı istek gönderir sunucuda buna bağlı olarak cevap döndürür ve TCP bağlantısı kapatılır.

TCP (GEÇİŞ KONTROL PROTOKOLÜ)

Bilgisayarlar arasındaki iletişimin, küçük veri paketleri halinde ve kayba uğramadan iletilmesini sağlayan protokoldür. Üçlü le sıkışma adı verilen bir yöntem kullanılarak süreç güvenli ve başarılı bir şekilde gerçekleşir.

İnternet üzerinde kullanılan en yaygın protokoldür.

Https, pop3, ssh, smtp, telnet ve ftp gibi protokoller veri iletimini tcp sayesinde gerçekleştirir.

UDP (KULLANICI DATAGRAM PROTOKOLÜ)

Veri aktarım protokollerinden biridir. Verileri herhangi bir bağlantı kurmadan karşı tarafa iletmeyi sağlayan protokoldür.

Udp’yi kullanan protokoller dns, tftp ve snmp gibi örneklendirilebilir.

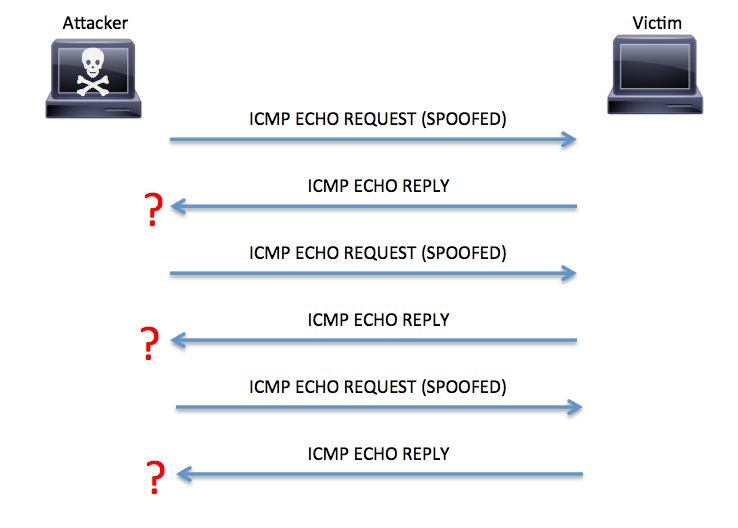

ICMP (İNTERNET KONTROLÜ MASAJ PROTOKOLÜ)

ICMP , TCP/IP‘ nun işlemesine yardımcı olan bir protokoldür.

Her hostta mutlaka çalışır ve hata durumunda host tarafından geri bilgilendirilmeyi sağlar.

ICMP ağ hakkında bazı bilgileri toplamak için de kullanılır.

- VOLİMETRİK SALDIRILAR

Saldırganlar tarafından en sık kullanılan saldırı çeşidi olup aiatemin kaynaklarını tüketmeyi hedefler. En sık karşılaşılan saldırıları:

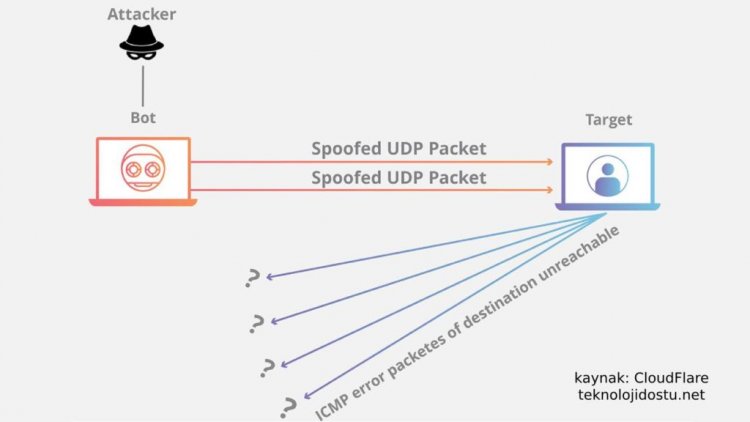

- UDP FLOOD

- ICMP FLOOD

- REFLECTİON AMPLİFİCATİON ATTACK

UDP Flood Saldırıları:

Bağlantısız ve oturumsuz bir ağ protokolü olan UDP’ yi etkileyen ve temel amacı güvenlik duvarının oturum tablosunu doldurarak erişilmez hale getiren DDoS türüdür.

UDP flood saldırılarının işleyişi temelde hedef sistemin rastgele portlarına çok sayıda UDP paketi gönderilmesi prensibine dayanır.

Çok sayıda udp paketine maruz kalan hedef sistem ilk olarak portu dinleyen bir uygulama var mı diye kontrol eder daha sonra hiçbir uygulamanın portu dinlemediğini görür en son ise ICMP ‘hedef erişilmez ’paketi ile cevap verir.

Bu döngü sonunda çok sayıda UDP paketine çok sayıda ICMP paketi karşılık vermek zorunda kalan hedef sistem ulaşılmaz duruma gelir.

UDP Flood saldırılarına karşı alınabilecek önlemler:

- Güçlü bir güvenlik duvarı kullanılabilir.

- Bir ip adresinden gelecek isteler sınırlandırılabilir.

- Timeout değerleri düşürülebilir.

- Rate Limiting özelliğiyle bir ıp adresinden 500 veya isteğe bağlı olacak şekilde sınırlandırma yapılarak engellenecekler listesine eklenebilir ve o ip adresine ait oturum tablosu temizlenebilir.

ICMP Flood Saldırıları:

Normal durumlarda iki bilgisayar arasında ıcmp talebi gönderildiğinde, gönderen ile cihaz arasında bağlantıyı teşhis etmek için kullanılır. Bununla beraber hedef sisteme yönelik aşırı yük oluşturulmak için kullanılır.

ICMP talep paketleri ile hedef sistemin hem giden hem de gelen bant genişliğine aşırı yük bindirerek sistemi çalışılmaz hale getirir.

ICMP saldırılarına karşı alınabilecek önlemler?

- Gelen paketlerin boyut sınırlandırılması yapılabilir.

- Süre aralığı verilip gelen paketlerşn sayısı ve boyutu sınırlandırılabilir.

- ICMP hata mesjlarına dışarı çıkma izni verilmemeli

- İnternetten iç ağa ICMP trafiği engellenmelidir.

Reflectıon Amplıfıcatıon (Yansıma saldırıları ) Saldırıları

Saldırganlar bir hedefin ıp adresini taklit eder ve bir bilgi talebi gönderir. Sunucu daha sonra isteğe yanıt vererek hedefin ıp adresine bir yanıt gönderir.

Bu tip saldırılarda trafik kapasitesi yüksek aracı sistemler saldırgan sahip olduğu band miktarının çok fazlasını hedef sisteme yönlendirir.

Bu saldırılar asimetriktir, yani saldırgan tarafında daha fazla sayıda hedef kaynağın başarısız olmasına neden olmak amacıyla daha az sayıda veya düşük düzeyde kaynağa ihtiyaç duyar sonucuna bakarsak az emek çok iş demektir.

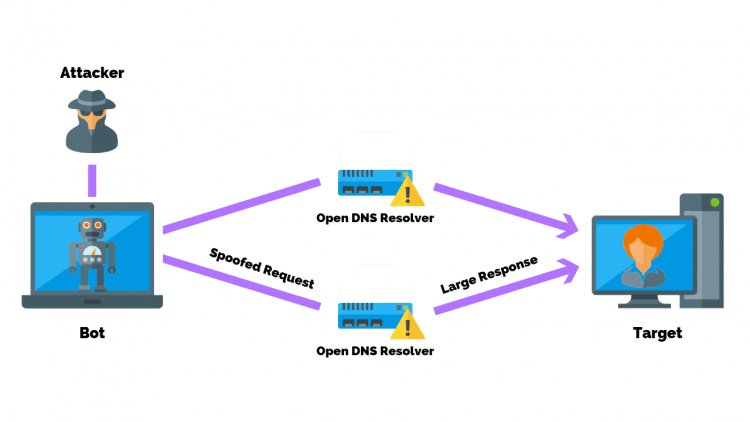

Dns Amplıfıcatıon Saldırıları

Bu saldırı türünde kurbanın ıp adresi ile dns sunucularına sorgular gönderilir. Kurban gönderilen bu dns sorgularının yanıtlarını alır.

Az miktarda kaynak ve çaba ile saldırgan, hedef sistemin veya sitenin performansını önemli ölçüde etkileyerek tamamen kapanmaya kadar gidebilecek sonuçlar doğurabilir.

Alınabilecek Önlemler:

(Bazı önlemler çözüm olamayabileceği gibi önlem almak her zaman iyidir yani bu önlemlerde sizi bu saldırılardan tamamen korumayabilir.)

- Gelen dns paket içeriğini filtrelemek

- Açık dns çözümleyicilerin sayısını en aza indirmek

- Kaynak ıp doğrulaması ile sahte paketlerin ağdan ayrılması

- Isp, kaynak ıp değişimiyle saldırıları engellenebilir.

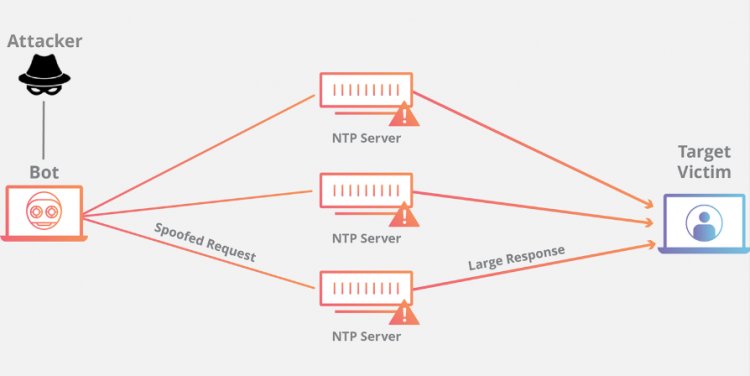

Ntp Amplıfıcatıon Saldırıları

NTP protokolü internete bağlı olan cihazların saatlerini senkronize eder.

Saldırganlar public NTP(network time protocol ) sunucuları üzerinden hedef sistemin alabileceğinden fazla paket sayısına maruz bırakarak trafiğin yavaşlamasına hatta tarafiğin durmasına yol açabilir.

Saldırganlar botnet ağları üzerinden UDP isteği göndererek kendilerini güvene alırlar çünkü UDP, TCP gibi ‘’üçlü el sıkışma’’ yapmadan veri akışını sağlamaktadır yani kimlik doğrulaması yapılmadan paketleri güvensiz ve hızlı bir şekilde iletir.

Ntp Amplıfıcatıon Saldırılarına Karşı Alınabilecek Önlemler:

- Belirli bir sınır belirlenerek bu miktarın üzerine ulaşan kullanıcılar sistem dışı bırakılabilir.

- Kaynak ıp doğrulaması yapılarak ağa gelen sahte paketler önlenebilir.

- NTP sunucularında monlist komutunun devre dışı bırakılarak sahte ıp’lere izin veren ağların giriş filtrelemesi yapılarak engellenebilir.

- Monlist komutunu destekleyen ntp sunucularının sayısı azaltılabilir veya bu açıktan etkilenmemek için 4.2.7 ‘den sonraki sürümlerin kullanılması da bir nebze güvenlik sağlayabilmektedir.

Monlist: İstekte bulunan makineye, sorgulanan sunucuya bağlanan son 600 makinenin listesinin göndermektedir.

Protokol saldırıları

Bağlantı oturum bilgisi kullanılan güvenlik duvarı, yük dengeleme cihazları, yönlendiriciler vb. bu saldırıların asıl hedefidir. Çok sayıda oturum açma isteği gönderirken oturum tamamlanmadan yeni istekler gönderilir yani bu şekilde ağ ve güvenlik cihazlarının oturum tablolarını doldurarak işlevsiz hale getirir.

Bu saldırıların en popüleri ise SYN/ACK-ACK/ACK flood olarak söylenebilir.

Syn Flood Saldırıları

İnternette kullanılan en popüler saldırı tipidir.

Mevcut sunucu kaynaklarını tüketerek meşru kapatmayı amaçlayan önemli bir ddos saldırısıdır.

Syn paketleri tekrarlı bir şekilde göndererek, hedef makinayı tüm kullanılabilir bağlantı noktalarını doldurabilecek hale getirir ve bu durumda aygıtın tamamen cevap verememesine ya da cevapların aksamasına sebep olabilir.

Alınabilecek önlemler:

- Serverın bağlantı istek kapasitesini artırmak

- Geçmişten günümüze tüm ack paketlerini sonlandırmak

- Timeout süresini azaltması

- Syn çerezleri kullanmak

Ping Of Death Saldırıları

Ölüm Pingi saldırgan bir bilgisayara birden fazla kötü amaçlı ping gönderir. Saldırgan, daha sonra birden çok IP parçasına bölünen büyük bir IP paketi gönderir. Bir POD saldırısını tamamlamak için, parçalar bir araya getirildikten sonra alıcının bu büyük ping paketini almasıyla sonlanır. Bu, meşru paketler için hizmet reddine neden olan bellek taşmasına neden olur.

Uygulama Katmanı Saldırıları:

Bu saldırı şeklinde de syn flood gibi amaç yine kaynakları kullanıp tüketmektir. Bu saldırı tipi web sitelerinde bulunan sayfaların sunucuda ürettiği http isteği yanıtların iletildiği 7. Katman olan uygulama katmanını hedefler. Bu katmana yapılan saldırıların önlenmesi çok zor olabilmektedir bunun sebebi de hangi trafiğin iyi hangi hangisinin kötü olduğunu ayırt etmektir.

Bu ataklarda bant genişliği düşüktür ve genellikle zafiyetler aracılığı ile saldırılar yapılır. Ör: apache’ de bulunan bir açık gibi.

HTTP Flood Saldırıları:

Sunucuya cevap vereceğinden çok isteğin gönderildiği ve sunucu cevap ağını kapatmaya veya yavaşlatmaya yönelik yapılan saldırı türüdür.

Bu çaptaki bir saldırı, ağı ve ya sunucuyu kaynaklarından devre dışı bırakmasıyla oluşur yani donanım artık yeterli kaynağa sahip olmadığından istemcilerden gelen isteklere daha fazla zaman gerekir ve donanıma sürekli istek yüklemesi gerçekleştiği için sistemin aşırı yüklemesine ve sunucuya ve ağa artık ulaşılamaz hale gelebilir.

Alınabilecek önlemler:

Bir sayfanın çok faza trafik almasının bir saldırı unsurumu yoksa başarılı bir pazarlama sonucumu olduğunu ayırt etmemiz gerçekten zor bir durumdur fakat anladığımızı var sayarsak şüpheli ıpleri tesit edip engelleyebiliriz. Saldırganın stratejisi biliniyorsa bu durumda basit kurallar ekleyerek botnet’ in ıp adresini otomatik olarak engelleyebiliriz.

Ve en kolay çözümlerden birisi olan sistemimize captcha kurabiliriz.

SLOWLORİS Saldırıları

Bu saldırı tipinde, http isteğini hedef web sunucuna çok yavaş göndererek bağlantının kaynaklarını tüketmeye yönelik çalışır. Birçok web sunucusunun yazılımı hedeflenebilir ancak apache 1.x ve 2.x’ e karşı oldukça etkilidir.

Saldırgan burada http isteği zaman aşımı süresi dolmadan hemen önce tekrar http isteği gönderir burada ki amaç uzun süre bağlantıyı açık tutmaktır.

Alınabilecek önlemler:

- Web sunucusunun izin vereceği maksimum istemci sayısını artırmak

- Tek bir ıp adresinden gelecek bağlantı sayısını sınırlamak

- Bir bağlantıda izin verilen minimum aktarım hızını kısıtlamak

- Bir istemcinin bağlı kalma süresini sınırlandırmak

Gibi faaliyetler ile bu saldırıya karşı koruma sağlayabiliriz.

Zero-Day DDoS:

Zero-Day saldırıları sistemin kurulumunun temelinde bulunan açıklarını kullanarak uygulama güvenlik açıklarından yararlanmak için tasarlanmış yeni saldırılardır. Bu nedenle DDoS saldırısında yeni keşfedilen güvenlik açıklarını kullanmanın popülerliği yüksektir.

OSI ile ilgili yazıma ulaşabilirsiniz:https://sibermetin.com/osi-modeli-nedir