IP SPOOFING

IP nedir? IP spoofing uygulaması nasıl gerçekleştirilir?

IP SPOOFING ( IP SAHTECİLİĞİ)

Merhabalar. Bu yazımda IP spoofing hakkında bilgi vereceğim. Faydalı olması dileğiyle. Keyifli okumalar.

IP NEDİR?

Öncelikle IP nedir bunu açıklayalım: Ağlara bağlı cihazlar birbirleriyle veri alışverişinde bulunurlar. Cihazların birbirleriyle veri alışverişi yapmak için ağ üzerinde kullandıkları adreslere verilen isme IP diyoruz. Daha geniş bir şekilde tanımlayacak olursak “İnternet Protokolü” anlamına gelen IP, internet veya yerel ağ aracılığıyla gönderilen verilerin biçimini yöneten kurallar dizisidir.

Internet Protocol Adress anlamına gelen IP adresi bilgisayarlara atanan sanal bir adrestir ve her bilgisayarın IP adresi farklıdır. IP adresleri noktalarla ayrılmış bir sayı dizisidir. Dört sayı kümesi olarak belirtilir. Ve IP aralığı 0-255 arası olmak zorundadır.193.255.125.93 IP adresi örnek olarak verilebilir.

IP ADRESLERİ NEDEN BU KADAR ÖNEMLİ?

IP adresleri internet, bilgisayarlar, yönlendiriciler ve web siteleri arasında ayrım yapmamızı sağlayacağından internetin verimli bir şekilde çalışmasını ve veri akışını kontrol eder. Bunun yanı sıra konum bilgilerimizi içerdiği gibi cihazlarımızı iletişim için erişilebilir hale getirmektedir.

IP ADRESLERİ NASIL ÇALIŞIR?

- Cihazımız öncelikle internete bağlı bir ağa bağlanır. Dolayısıyla internete bağlanmış olur.

- IP adresimiz İnternet Servis Sağlayıcımız (ISP) tarafından cihazımıza atanır.

- İnternet etkinliğimiz ISP’ den geçer. ISP ise IP adresimizi kullanarak bunu bize geri yönlendirir.

- İnternete erişimimizi sağladığı için cihazımıza bir IP adresi tanımlamak ISP’nin görevidir.

Ancak bu noktada IP adreslerimizin sürekli olarak aynı kalmadığına dikkat çekelim. Bunun nedeni: İnternete bağlandığımız her bir ağın kendi ISP’si vardır. Ve dolayısıyla bu ISP’ler tarafından cihazımıza atanacak her IP adresi de farklı olacaktır.

IP adreslerinin çalışma mantığını anlarsak IP spoofing konusunu daha iyi anlamış olacağız. Artık IP konusunu yeterince açıkladığımıza göre esas konumuza geçebiliriz.

IP SPOOFING NEDİR?

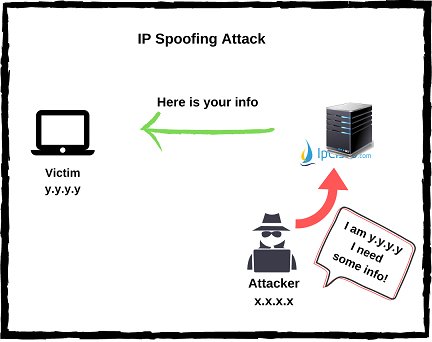

IP spoofing başka bir deyişle IP sahteciliği, sahte bir IP adresi kullanarak oluşturulan Internet Protokolü paketleridir. IP spoofing tekniği, genellikle DDOS saldırısının (dağıtılmış hizmet engelleme) kaynağını maskelemek için kullanılır. IP spoofing özünde siber saldırganlar, kendilerini gizleyerek kurbanlara siber saldırı yapmayı amaçlar. Bu kavram ilk olarak 1980 yıllarında karşımıza çıkmıştır.

IP spoofing uygulaması, kaynak adresi değiştirilmiş internet paketleridir diyebiliriz. Bunu biraz daha açacak olursak; tüm IP paketlerinde bir başlık vardır. Ve bu paketler gideceği adresi barındıran sayısal bir kaynaktan oluşur. IP sahteciliği yapacak olan kişi protokol paket başlığını değiştirir ve gelen trafiğin yasal bir kaynaktan geliyormuş gibi görünmesini sağlar. Böylelikle gönderilmiş olan IP paketi, hedef cihaza saldırmak için tekrardan şekillendirilmiş olur.

TCP (Transmission Control Protocol =Bilgisayarlar arasındaki iletişimin, küçük paketler hâlinde ve kayıpsız olarak gerçekleştirilmesini sağlayan bir protokoldür.) paketlerinin üst bilgisinde bağlantı noktası ve numarası gibi bilgiler bulunmaktadır. Aynı zamanda Ethernet başlıklarında kaynak ve hedef için MAC adresi (Media Access Control= Diğer cihazlarla bağlantı kurabilen her aygıtta eşsiz olarak bulunan fiziksel adres ya da donanım adresi olarak da isimlendirilen bir adrestir.) gibi özel bilgilere de yer verilmektedir.

IP spoofing uygulaması teorik olarak tüm protokollerde gerçekleştirilir. Fakat pratikte ise UDP kullanan uygulamalarda gerçekleştirilebilirken TCP kullanan uygulamalarda gerçekleştirilemez. Bunun nedeni ise TCP’de üçlü el sıkışmanın zorunlu olması ve paket başlık bilgisindeki sıra numarasının tahmin edilemez olmasıdır.

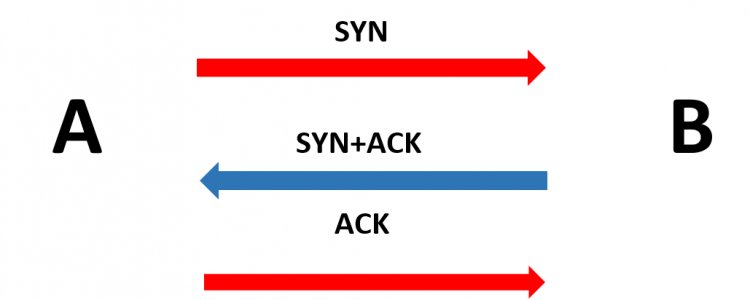

TCP ÜÇLÜ EL SIKIŞMA NEDİR?

TCP trafiği, üç yönlü bir anlaşma ile başlar. Bu TCP el sıkışma sürecinde, bir istemcinin sunucuyla bir iletişim oturum talep ederek konuşmayı başlatması gerekir.

Yukardaki şekle göre A istemciyi, B ise sunucuyu temsil eder. Bu şekilden yola çıkarak üçlü el sıkışmayı anlatmaya çalışalım.

3 YOLLU EL SIKIŞMANIN ADIMLARI:

ADIM 1: İlk adım istemci tarafında gerçekleştirilir. İstemci işletim sistemi rastgele bir sıra numarası (Sequence Number) ile sunucuya, SYN(Synchronize) biti/bayrağı ‘1’ olarak ayarlanmış bir paket gönderir. Bu sıra numarası sayesinde, paketler TCP iletişimi gerçekleşirken sıralı gelmese bile, alıcı taraf bu paketleri sıraya koymasını sağlar. Örneğin sıra numaramız 547 olsun. İstemcimiz 547 sıra numaralı paketi SYN bayrağı aktif edilmiş bir şekilde sunucuya yollar.

ADIM 2: İkinci adım sunucu tarafından gerçekleştirilir. İstemcinin gönderdiği paketi alan sunucu, istemciye sonraki paketi hazırlar. Göndereceği paketin SYN(Synchronize) ve ACK (Acknowledgement) bayraklarını ‘1’ olarak ayarlar. Ayrıca istemciden gelen paketin sıra numarasına bakar ve istemcinin gönderdiği sıra numarasını 1 arttırarak göndereceği paketin ACK numarasını 548 olarak ayarlar. Böylece sunucu taraf (B tarafı), hem gönderdiği paketin, istemci tarafından doğru sıraya koymasını sağlamış olur; hem de istemci tarafın bir sonraki göndereceği ve sunucu tarafından kabul edilecek olan sıra numarası belirtilmiş olur. Başka bir ifadeyle, sunucu “sıra numarası 548 olan paketi bekliyorum” diye belirtmiş olur.

Benzer şekilde, sunucu işletim sistemi, rastgele bir sıra numarası üretir. (Bizim sunucumuzun üreteceği sıra numarası 436 olsun). Bu sıra numarası, gönderdiği paketin cevabını doğru sıraya koymak için kullanacaktır. Özetle; sunucu istemciye SYN ve ACK bayrakları aktif edilmiş ve sıra numarası 436, ACK numarası 548 olan paketi yollar.

ADIM 3: Üçüncü ve son adımımız istemci tarafından gerçekleştirilir. Sunucunun gönderdiği paketi alan istemci, sunucuya sonraki paketi hazırlar. Göndereceği paketin ACK bayrağını ‘1’ olarak ayarlar. Ayrıca, sunucudan gelen paketin sıra numarasına bakar ve sunucunun gönderdiği sıra numarasını 1 arttırarak göndereceği paketin ACK numarasını 437 olarak ayarlar. Bir önceki adımda sunucu tarafından gönderilen ACK numarası, istemcinin göndereceği paketin sıra numarasına eşit olacak şekilde ayarlanır. Özetle bizim örneğimizde sıra numaramız 547 olduğu için istemci sunucuya ACK bayrağı aktif edilmiş ve sıra numarası 547, ACK numarası 437 olan paketi yollar.

IP SPOOFING NASIL ÇALIŞIR?

IP sahtekarlığının temelinde bir ‘’yanıltma’’ söz konusudur. Bu yanıltma durumunun ilerleyişini şöyle sıralayalım:

- İnternet üzerinden birbirinden bağımsız şekilde gelen ve içinde bilgi olan paketler iletildikten sonra kodu çözülmek üzere alıcıda birleştirilir.

- Her paket, gönderen ve alan makinenin IP adresine dair verileri ve gönderilen bilgiyi içerir.

- Kaynağın IP adresi başka bir IP adresini taklit edecek şekilde değiştirildiğinde saldırı başlatılmış olur.

- Saldırıda adresi değiştirilen IP paketi, meşru ve güvenilir başka bir kaynaktan geliyormuş gibi gösterilir.

- Kaynak gerçek gibi göründüğü için veriler alıcı tarafından kabul edilir.

- Siber saldırgan, IP adresi başlığını değiştirmek için çeşitli IP sızdırma araçlarını kullanır.

- Adres bir kez harici olarak değiştirildiğinde alıcının bunu tanımlaması, ölçmesi ve filtrelemesi imkansızdır.

IP SPOOFING OLAYINDA KULLANILAN TEKNİKLER:

SADECE IP DEĞİŞTİRME İLE YAPILAN ALDATMACALAR: Bu olay en basit teknik olup, Unix’te “ipconfing” komutuyla, Windos’ta “TCP/IP özellikleri” butonuyla IP adresini değiştirerek yapılır. Saldırgan bu sayede istediği bir IP’yi kullanarak saldırıları başlatabilir. Fakat bu yöntemin bazı dezavantajları vardır. Bunu bir örnekle açıklamaya çalışalım: Saldırgan 10.2.6.9 no’lu IP’ye sahip makineyle herhangi bir amaç için bağlantı kurmak ve IP’sini saklamak ister. Bu amaçla IP adresi değiştirme araçlarıyla kendi IP’sini ağdan seçtiği başka bir kullanıcının IP’siyle mesela 10.2.6.5 olan SYN bitini, ISN ile birlikte gönderir ve cevap bekler. Ancak burada bir sorun yaşanır. 10.2.6.9 no’lu IP’ye sahip makine, kendisine gelen pakete bakar ve "source address"i (kaynak adresi) 10.2.6.5 olarak görünce, içinde kendi adresi olan ve ACK ile SYN bitlerinin ayarlandığı paketi ISN ile birlikte cevap olarak yine bu adrese ama gerçek olanına gönderir. Saldırgana dolayısıyla hiçbir paket ulaşmaz. Ayrıca bir TCP oturumunda, bağlantının kurulması için gerekli olan üçlü el sıkışma da asla gerçekleşmez. Çünkü saldırganın gönderdiği SYN paketlerine, 10.2.6.9 nolu makine SYN/ACK ile cevap verir ve bu cevabı gerçek 10.2.6.5 nolu IP'ye sahip makineye gönderir. Bu makinede gelen bu paketi görünce RST biti ile cevap verir ve bağlantıyı bitirir. Çünkü kendisi 10.2.6.9'a SYN paketleri göndermemiştir. IP değiştirerek yapılan IP spoofing daha çok port taramalarında yakalanmamak için kullanılır. Nitekim port tarama işini en iyi yapan program olan Nmap'de de IP adresini saklama özelliği vardır.

KAYNAK YÖNLENDİRME İLE IP SPOOFING: IP değiştirmek suretiyle yapılan spoofing işleminde saldırgana hiçbir cevap paketi gelmediği için yapılan işin etki alanı çok dardır. Bu nedenle saldırganlar tarafından ikinci bir teknik daha geliştirilmiştir: Bu tekniğin temeli, paketlerin bir makineden(kaynaktan), başka bir makineye(hedef) giderken izlediği yolu yönlendirmeye dayanır. Veri paketleri ağ üzerinde bir yerden başka bir yere giderken, farklı noktalardan ya da yönlendiricilerden geçer. Herhangi bir adrese ‘traceroute’ ya da ‘tracert’ komutu ile bakarsanız, paketin gittiği güzergahı görebilirsiniz. TCP/IP protokolünde "kaynak yönlendirme" denilen yerleşik bir opsiyon vardır. Bu opsiyon ile bir paketin gideceği güzergâhı belirleyebilirsiniz.

İki tip kaynak yönlendirme vardır:

- 1) Serbest Kaynak Yönlendirme: Burada paketin gidebileceği IP'lerin listesini verirsiniz ama hangi yoldan gideceğine karışmazsınız. Paket istediği yolu seçmekte serbesttir, yeter ki hedefine ulaşsın.

- 2) Güdümlü Kaynak Yönlendirme: Bu yöntemde, paketin gideceği yol için bir rota çizersiniz ve paketin bu rotadan çıkmamasını istersiniz. Eğer paket yolda kaybolursa, paketin hedefine ulaşamadığına dair size bir ICMP mesajı gelecektir.

- ICMP NEDİR?

ICMP (Internet Control Message Protocol) İnternet Kontrol Mesaj Protokolü anlamına gelmektedir. İnternet Katmanında IP paketinin veri bölümünde çalışıp, sorunları haberleşen birimlere bildirerek bir geri besleme mekanizması oluşturur.

GÜVENLİK İLİŞKİLERİYLE IP SPOOFING: Daha çok Unix tabanlı sistemlerde kullanılan bu spoofing tekniği, Unix sistemleri arasındaki güven ilişkisine bağlıdır. Sistem yöneticilerinin çoğu ağdaki Unix makineleri yönetmek için bu makineler arasında güven ilişkisi kurarlar. Bu sayede uzaktaki bir makineye bağlanırken her defasında şifre yazmak zorunda kalmazlar. Güven ilişkisinin kimlik denetim mekanizması ise IP adresleridir. Bu IP adresleri /etc/hosts.equiv dosyasında ya da kullanıcıların ana klasöründeki(home directory).rhosts dosyasındadır. Uzaktaki bir Unix makineye bağlanmak isteyen sistem yöneticisi, rkomutları olarak da bilinen rlogin(remote login),rsh(remote shell) ya da rcp(remote copy) komutlarından birini kullanarak şifre yazmadan makineye bağlanabilir.

Güven ilişkilerini kullanarak spoofing yapmak eski bir tekniktir, ama bu tekniğin meşhur olması sağlayan ünlü hacker Kevin Mitnick'tir.(Kevin Mitnick bu tekniği 1994 yılının noelinde, IBM'de çalışan ve Mitnick'in yakalanmasını sağlayan güvenlik uzmanı Tsutomu Shimomura'ya karşı kullanmıştı.) Güven ilişkisi yapmış bir makine kendisine gelen bağlantı isteği karşısında öncelikle paketin geldiği IP adresine bakar. Eğer IP adresi güvendiği makinelerin IP adresleri arasında ise bağlantı isteğini kabul eder.

IP SPOOFING ÇEŞİTLERİ NELERDİR?

- Kör Sahtekarlık: Kör sızdırmada saldırgan, hedefine birkaç paket gönderir. Genellikle bu siber saldırganlar yerel ağın sınırları dışında bulunur ve çoğunlukla söz konusu ağda iletimin nasıl gerçekleştiğinden habersizdir. Bu nedenle, saldırıyı hazırlamadan önce, paketlerin okunduğu sırayı öğrenmekle ilgilenmeye eğilimlidirler.

- Kör Olmayan Sahtekarlık: Kör olmayan sahtecilikte, saldırgan ve hedefi aynı alt ağda bulunur. Paketlerin sırasını belirlemek için öncelikli olarak dizin bilgisini taramaya başlar. Bu bilgi ellerine geçtiğinde korsanlar başka güvenilir ve meşru makineyi taklit ederek kimlik doğrulamasını atlar.

- Hizmet Reddi (DoS) Saldırısı: Bu tür saldırılarda, söz konusu fail, hedefine çok sayıda farklı makineden paketler ve mesajlar gönderir. Bu nedenle, DoS saldırıları durumunda IP adresi sızdırma kaynağının belirlenmesi son derece karmaşık bir iş haline gelir. Sonuç olarak, saldırının kaynağı izlenemediğinden engellenemez.

- Ortadaki Adam Saldırısı: Bu saldırılarda kötü niyetli kişi, diğer iki iletişim sistemi arasında iletilen ve değiş tokuş edilen mesajları veya paketleri keser.

IP SPOOFING OLAYI NE KADAR TEHLİKELİDİR?

Birçok kanuna göre birinci derecede suç delili olmaması, IP sahtekarlığı yapan kişilerin daha büyük ölçekli hasar vermek için daha fazla keşif yapmasına neden olur. Bu hasarlar, sürekli sıkıntılara da neden olduğu için daha fazla kullanılır. Veri tabanlarına ulaşmak bilgisayarlarda kolay olsa da IP adresiyle telefona sızma imkansızdır. Bunun için telefonlara bir casus programı yüklenmesi gerekir.

IP sahtekarlığının en yaygın kullanımlarının listesini şöyle sıralayabiliriz:

- IP Yetkilendirmesinin ve Güvenlik Duvarlarının Atlanması:Siber saldırganlar ve korsanların IP Spoofing saldırısı gerçekleştirmesinin başlıca nedeni, temel güvenlik önlemlerini aşmaktır. Kötü niyetli kişi, orijinal IP’si kara listede olsa ve engellenmiş olsa bile sahte bir IP kullanarak onu atlayabilir. Bunun yanı sıra yalnızca güvenilir ve meşru IP’lerden gelen bağlantılara izin vermeyi amaçlayan beyaz listeleri olan sistemleri de kapsar. Bu nedenle, şirketlerin yalnızca IP yetkilerine güvenmesi onları tamamen savunmasız bırakır.

- DoS Saldırıları:Bir DoS saldırısı, bir sunucuyu veya web sitesini çok sayıda dolandırıcılık isteğine maruz bırakarak çökertme amacına hizmet eder. Genellikle bu istekler, botnet solucanlarının bulaştığı cihazlar tarafından verilir. Bu vakaların çoğunda, bilgisayarlarında bot olan kullanıcılar, siber saldırganın özel ordusunun bir parçası olarak hizmet ettiklerinin farkında değillerdir. Ek olarak saldırgan, aldatıcı iletişimleri yeniden yönlendirmek için IP sahtekarlığından da faydalanabilir.

- Ortadaki Adam Saldırıları:Bu saldırılar çoğunlukla Wi-Fi konumlarının genellikle güvenli olmadığı havaalanları ve kafelere özgüdür. Bir ortadaki adam saldırısı sırasında değiştirdiğiniz bilgilerin hiçbiri güvenli değildir, çünkü ilgili iki taraf arasındaki tüm iletişimi ele geçiren bilgisayar korsanı tarafından sürekli olarak yakalanma riski taşır. Bir VPN (Sanal Özel Ağ) kullanmak, genellikle bir ağın ortadaki adam saldırısından korunmasını sağlamanın en iyi yollarından biri olarak kabul edilir.

SPOOFING SALDIRILARINA KARŞI SAVUNMA:

IP spoofing olayını önleyebilmek için yönlendiricilerde kaynak yönlendirme opsiyonu pasif hale getirilmelidir. Gerçekte kaynak yönlendirme işleminin haklı gerekçelerle kullanıldığı çok az durum vardır. Bu nedenle ağa giren ve çıkan bu tip trafiği engellemek gerekir.

Bir başka savunma yöntemi ağdaki kullanıcıların IP adreslerini değiştirme hakkı kaldırılmalıdır. Bu işlem farklı güvenlik politikalarıyla uygulanabilir. Paket filtrelemede IP spoofing saldırılarına karşı bir savunmadır. Bir ağ için ağ geçidi genellikle ağ içindeki bir kaynak adresi ile ağ dışından gelen paketleri filtreler. Bu bir dış saldırganın, bir iç makinenin adresinine sızmasını önler.

Güven ilişkileriyle yapılan spoofing konusundaki önlemler ise biraz sistem yöneticilerinin dikkatine kalmıştır. Genellikle yeni bir unix makine kurulduğunda sistem yöneticileri, diğer makinelere de güven ilişkisi tanımlarlar, sonra da bunu unuturlar. Oysa sistem yöneticilerinin güven ilişkilerini çok dikkatli kurmaları ve gerekmedikçe bu ilişkiyi kullanmamaları gerekir.