Rubber Ducky Saldırısı Nedir?

Değerli okuyucularım, bugün Rubber Ducky Saldırısı hakkında olabildiğince açıklayıcı bilgiler vermeye çalıştım. Keyifli okumalar diliyorum...

Sosyal mühendislik saldırıları arasında popüler olan ayrıca sızma testi uzmanları ve saldırganlar tarafından kullanılan “Rubber Ducky” saldırısını merak ediyorsanız şimdi tam da bundan bahsedeceğiz.

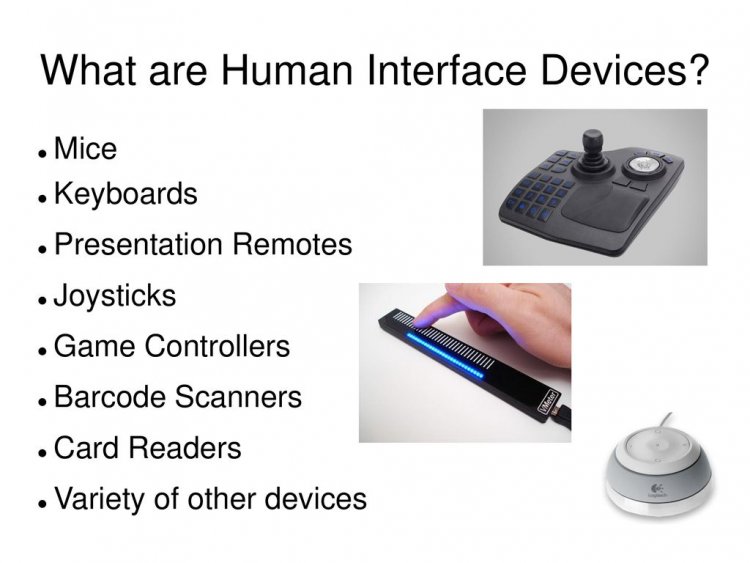

Öncelikle Rubber Ducky “Human interface device” yani insan-cihaz arayüzü aslında. Bu cihazlara ise örnek verecek olursak klavye, mause, joystick gibi arayüzlerdir diyebiliriz. Bu cihazlar, bilgisayarlara ya da herhangi bir sisteme taktığımızda hiçbir engelle karşılaşmaz.

Normalde cihazımıza bir USB taktığımızda bilgisayarımız bunun zararlı olup olmadığını kontrol eder fakat biraz önce bahsettiğimiz insan-arayüz cihazlarda böyle bir durum söz konusu olmaz. Örneğin bilgisayarımıza bir mause taktığımızda bilgisayarımız bunun zararlı olup olmadığını kontrol etmez. Sonuç olarak Rubber Ducky cihazını da kodladığımız zaman -yani hazırlayıp taktığımız zaman- bilgisayarımız bunu sorgulamayacak. İşte bu durum ise Rubber Ducky’i tehlikeli bir cihaz yapıyor diyebiliriz. Tehlikeli olmasının sebebi de zararlı yazılımlar kullanılarak bilgisayarınızın hacklenebiliyor olmasıdır. Bu yüzden bilgisayarınıza herhangi bir USB veya disk takarken dikkatli olmalısınız.

Daha çok bilgisayardan örnek vermiş olsam da aslında Rubber Ducky saldırısı platformdan bağımsız bir saldırıdır. Yani masaüstü, dizüstü, telefon, tablet gibi klavye girişi kabul eden her cihazda kullanılabilir. Ayrıca işletim sistemi sınırlaması da yoktur.

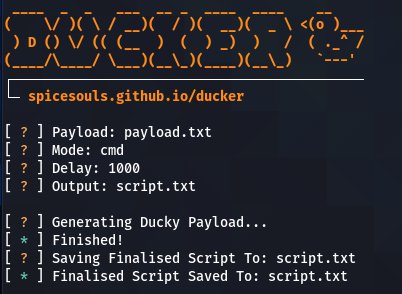

Rubber Ducky saldırısının mantığını temel olarak anlattık fakat bu cihazın içerisinde dönen olaylar ne isterseniz bir de bunu inceleyelim. Öncelikle bu cihazlar içerisine yüklenen payload’lar sayesinde harekete geçer ve hedefin sistemine enjekte edilen payload’lar sayesinde çalışır. Bu noktada payload yüklenmiş bir Ducky cihazın neler yapabileceği konusu ise tamamen hayal gücüne kalmış. İnternette ise ducky için birçok payload kütüphaneleri bulmak mümkün.

Son olarak yazımı 2020 yıllarında Amerika’da yaşanmış bir rubber ducky olayıyla sonlandırmak istiyorum. Öncelikle bu saldırı, ABD’li konaklama sağlayıcısına karşı nadir görülen BadUSB saldırısı tespit edilmesiyle ilgili.

ZDNet’in siber güvenlik firması Trustwave’den edindiği bilgiye göre, ABD’li bir konaklama sağlayıcısı inanılmaz derecede nadir görülen bir BadUSB saldırısının hedefi oldu.

Saldırı, şirketin içinde sahte BestBuy hediye kartı ve USB flash sürücü bulunan bir zarfın alınmasından sonra gerçekleşti.

Alıcı şirkete, hediye kartının kullanılabileceği öğelerin listesine erişmek için USB flash sürücüyü bir bilgisayara takması söylendi.

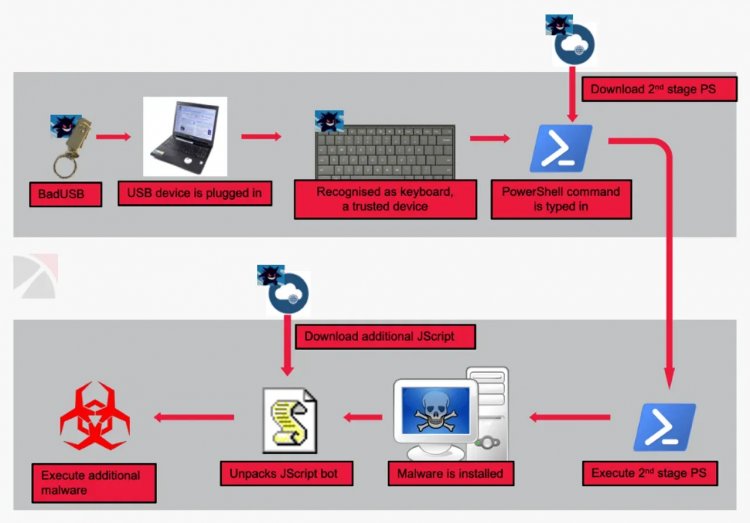

Ancak gerçekte USB flash bellek, güvenlik uzmanlarının “BadUSB” dediği şeydi; bilgisayara bağlandığında aslında klavye işlevi gören ve çeşitli otomatik saldırıları başlatmak için tuşlara basmayı taklit eden bir USB flash sürücüsü.

Hedef şirketin adını gizlilik nedeniyle açıklayamayan Trustwave, kurbanın hackleme girişimini fark ettiğini ve olayı soruşturmak için onu çağırdığını söyledi.

Trustwave’in paylaştığı bilgilere göre ZDNet ile paylaşılan bir raporda Trustwave, BadUSB’yi bir test iş istasyonuna taktıklarında BadUSB’nin bir PowerShell komutunu başlatan bir dizi otomatik tuşa basmayı tetiklediğini söyledi.

Bu Powershell komutu, bir internet sitesinden daha büyük bir PowerShell betiği indirdi ve ardından JScript tabanlı bir bot olan test makinesine kötü amaçlı yazılım yükledi.

Trustwave Kıdemli Araştırma Müdürü Phil Hay, ZDNet’e gönderdiği e-postada “Analiz sırasında benzer bir kötü amaçlı yazılım türü bulamadık” dedi.

Hay, “Kötü amaçlı yazılım bizim tarafımızdan bilinmiyor. Özel olarak oluşturulmuş olup olmadığını söylemek de zor, ancak muhtemelen öyledir, çünkü geniş bir alana yayılmamıştır ve hedef alınmış gibi görünmektedir.” diye ekledi Hay.

Ancak Trustwave araştırmacısı, ilk analizlerinden bu yana analiz ettikleri kötü amaçlı yazılıma benzer bir dosyanın daha sonra web tabanlı bir dosya tarama motoru olan VirusTotal’a yüklendiğini de söyledi. Facebook ve Kaspersky araştırmacılarının daha sonraki analizlerine göre dosyanın FIN7 olarak bilinen bir bilgisayar korsanlığı grubunun işi olduğuna inanılıyor.

Bu dosyayı kimin yüklediği veya başka bir kurbana yapılan BadUSB saldırısını araştıran başka bir siber güvenlik sağlayıcısından mı geldiği belli değil.

Ancak buradan alınacak ders, birisinin gerçek dünyada bir BadUSB saldırısı tespit ettiğidir. BadUSB saldırıları ilk olarak 2010'lu yılların başında detaylandırıldı ve uzun yıllar boyunca teorik bir saldırı senaryosunu temsil etti; bu, çalışanların sıklıkla uyarıldığı ancak doğada nadiren görülen bir şeydi.

Hay, ZDNet’e “Bu tür [BadUSB] saldırıları genellikle penetrasyon testlerinde simüle ediliyor ve kırmızı ekip çalışmaları sırasında kullanılıyor.” dedi . “Bu tür saldırıları gerçek dünyada görmek çok daha nadirdir.”

Bir FBI sözcüsü, ZDNet’e , kötü amaçlı yazılım içeren USB’ler alan tüm kullanıcıların veya şirketlerin, daha fazla araştırma için olayı yerel FBI ofislerine bildirmeleri gerektiğini söyledi.

Değerli okuyucularım Rubber Ducky ile ilgili okuduklarım, araştırdıklarım ve bildiklerimi sizlere aktardım. Umarım yazım sizlere bu konuyla ilgili yardımcı olmuştur. Okuduğunuz için teşekkür ederim.