PORTSWIGGER WRITE-UP : INFORMATION DISCLOSURE

Herkese merhabalar. Bu yazımda Port Swigger sitesinden Information Disclosure kategorisindeki laboratuvarların çözümünü yaptım. İyi çalışmalar.

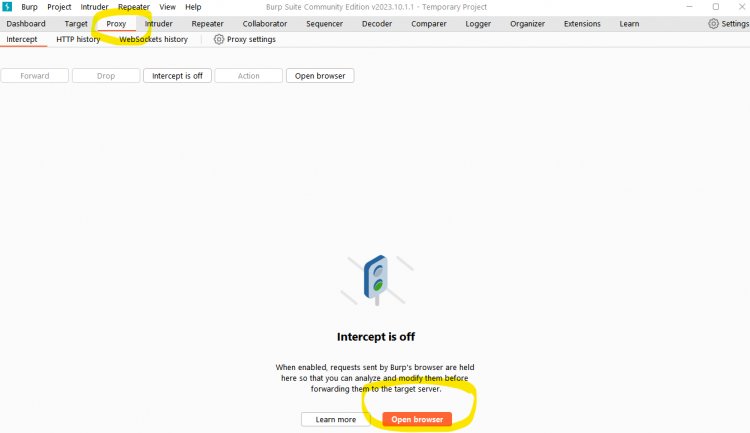

Bu laboratuvarları çözmek için Burp Suite aracına ihtiyacımız var. Burp Suite aracını açtıktan sonra Proxy -> Intercept -> Open browser yolunu izleyerek tarayıcıyı açıp laboratuvar linkine gireceğiz.

Hazırsak başlayalım.

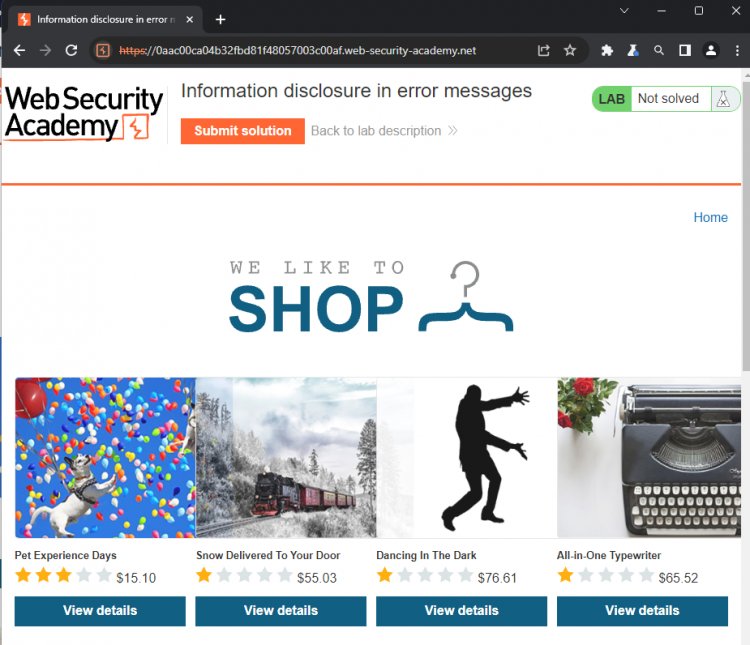

LAB : Information Disclosure in Error Messages

Burp Suite tarayıcısından lab ortamına girelim.

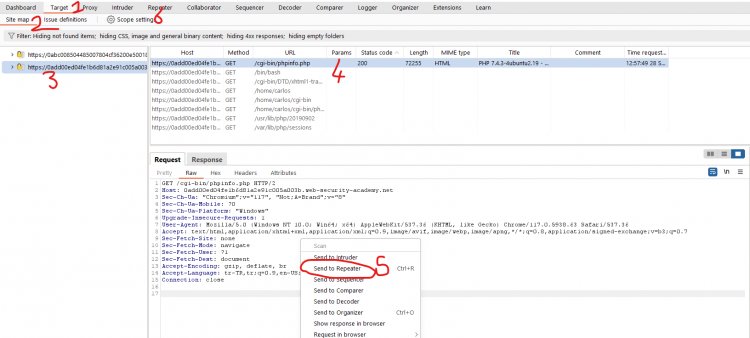

Burp Suite aracına geri dönüp Target menüsüne girelim.

Product ID=1 olan hostu seçelim.

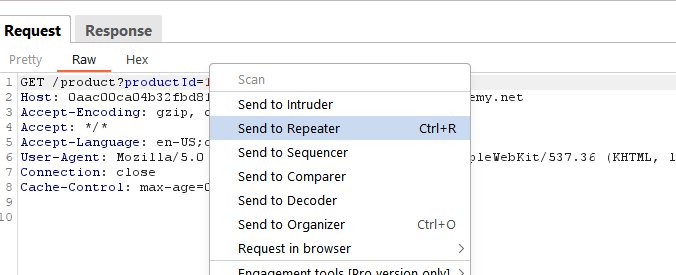

Sağa tıklayıp send to repeater seçeneğini seçelim.

Repeater menüsüne girelim. Bu sayede istek içerisindeki değerleri değiştirip uygulamanın verdiği yanıtları analiz edebiliriz.

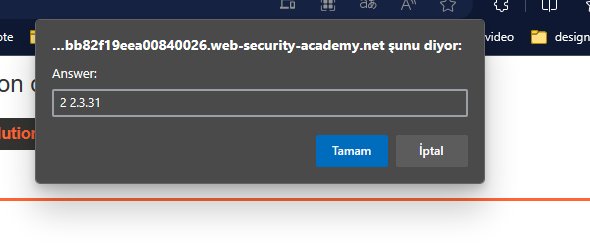

Product ID değerini x yaparak hata vermesini sağlayacağım.

Bu hata ile beraber bize apache sürüm bilgisi sızdırıldı.

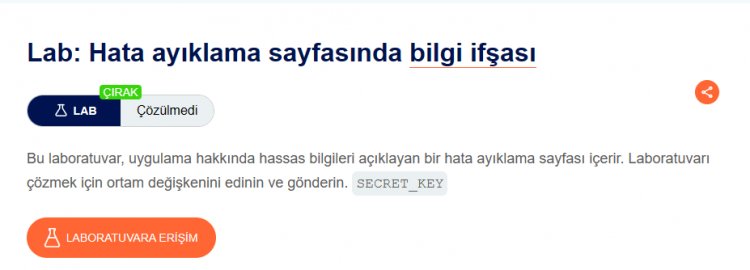

LAB : Information Disclosure on Debug Page

Burp Suite tarayıcısından lab ortamına girelim.

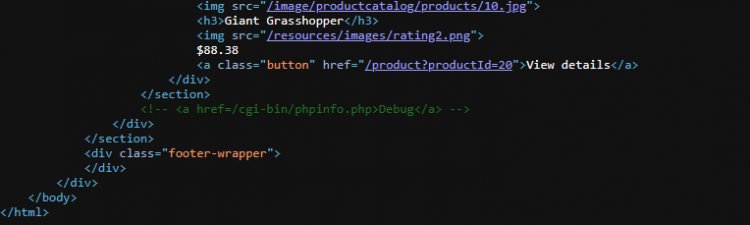

Sayfa kaynağını incelediğimizde böyle bir şey karşımıza çıkıyor:

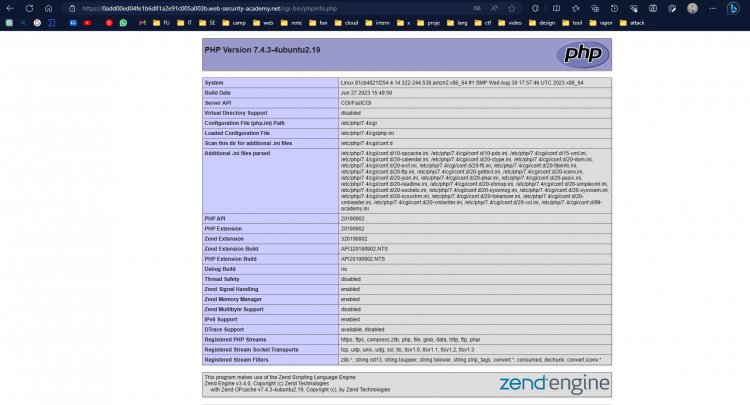

Bu dizini siteye ekleyince böyle bir sayfayla karşılaşıyoruz.

Bunu Burp Suite browser ile açalım.

Aşağıdaki sırayı takip ederek Repeater menüsüne gidelim.

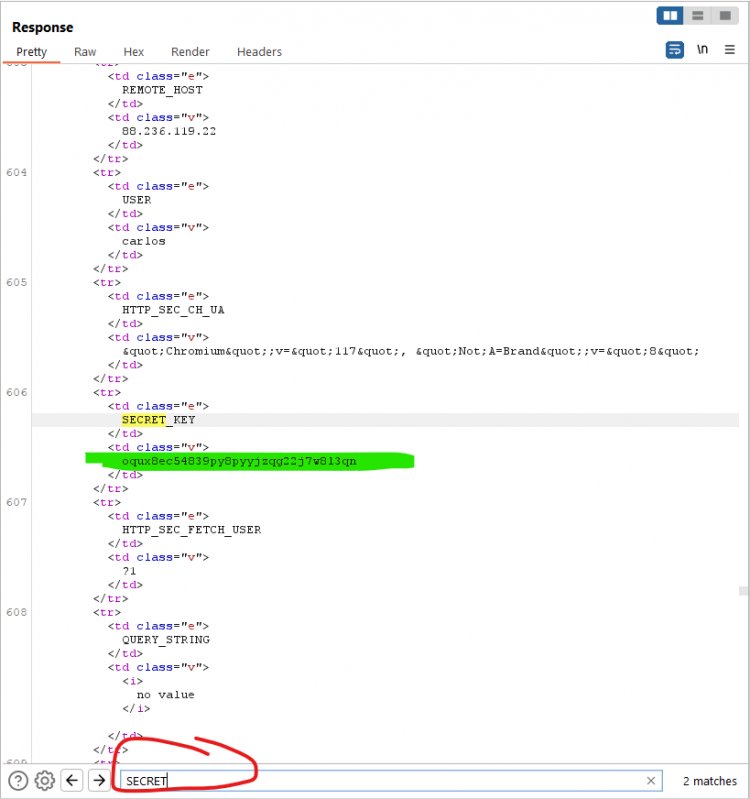

Buradan istek gönderelim.

Response (cevap) kısmına gidip SECRET_KEY arayalım. SECRET_KEY aramamızın sebebi:

Ve flag:

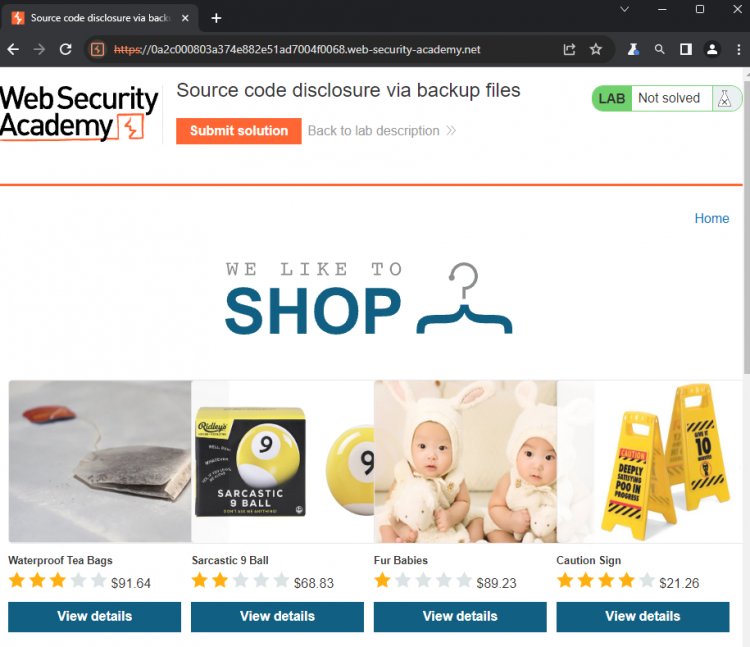

LAB : Source Code Disclosure Via Backup Files

Burp Suite tarayıcısından lab ortamına girelim.

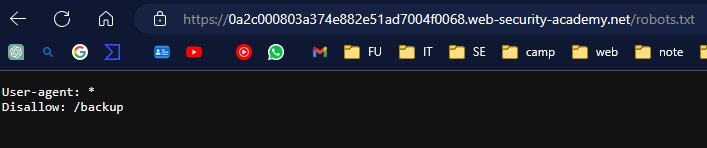

Sitenin robotx.txt dizinini inceleyelim.

/backup adlı bir dizini olduğunu görüyoruz. Bu dizine gidelim.

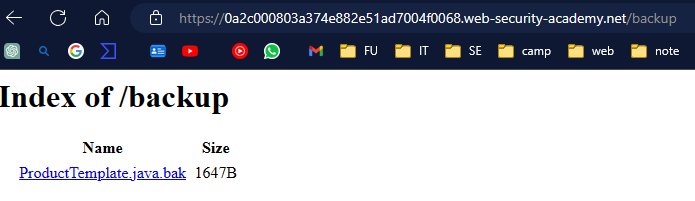

Burp Suite tarayıcısından bu dizinle girelim.

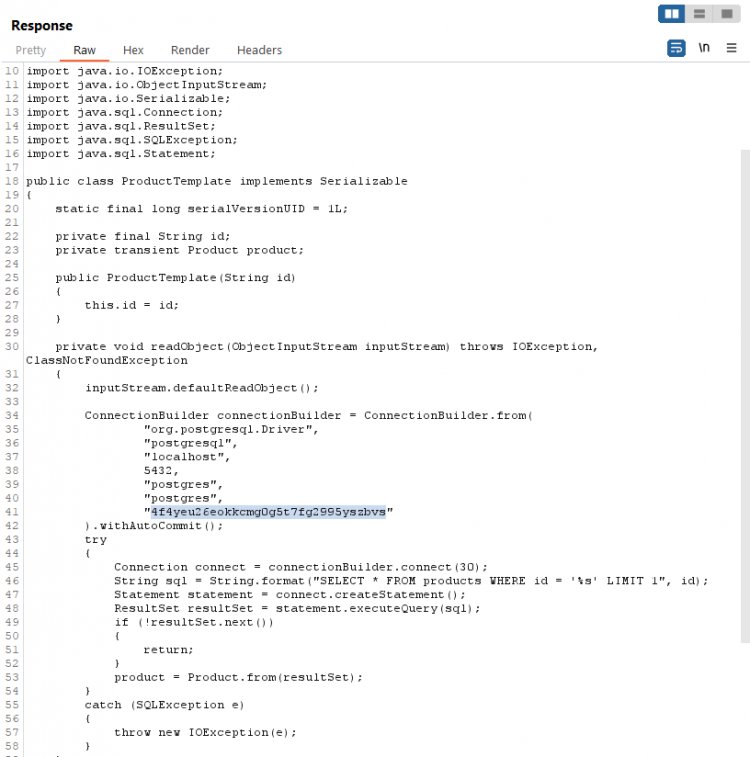

Burp Suiteye dönüp /backup olan kısma send to repeater seçeneğine basıp Repeater menüsüne girip istek atacağız.

/backup kısmına o dizinde bulduğumuz dosyanın adını girip istek atalım.

Cevap kısmında flagi buluyoruz.

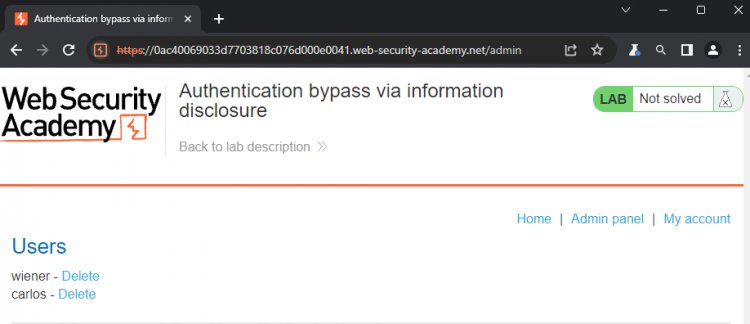

LAB : Authentication Bypass Via Information Disclosure

Burp Suite tarayıcısından lab ortamına girelim.

/admin dizinine gidelim.

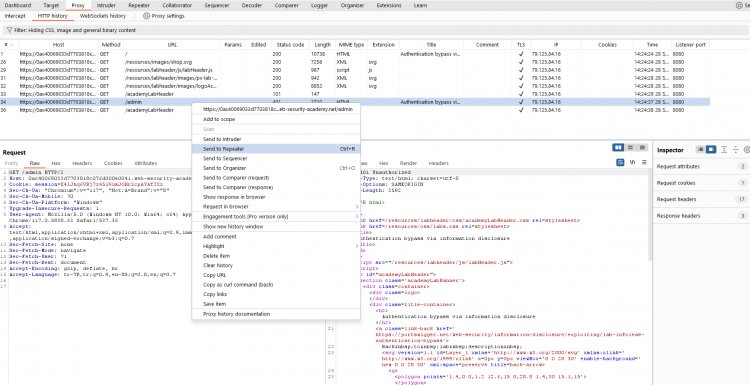

Proxy -> HTTP history kısmına gidip istek gönderelim.

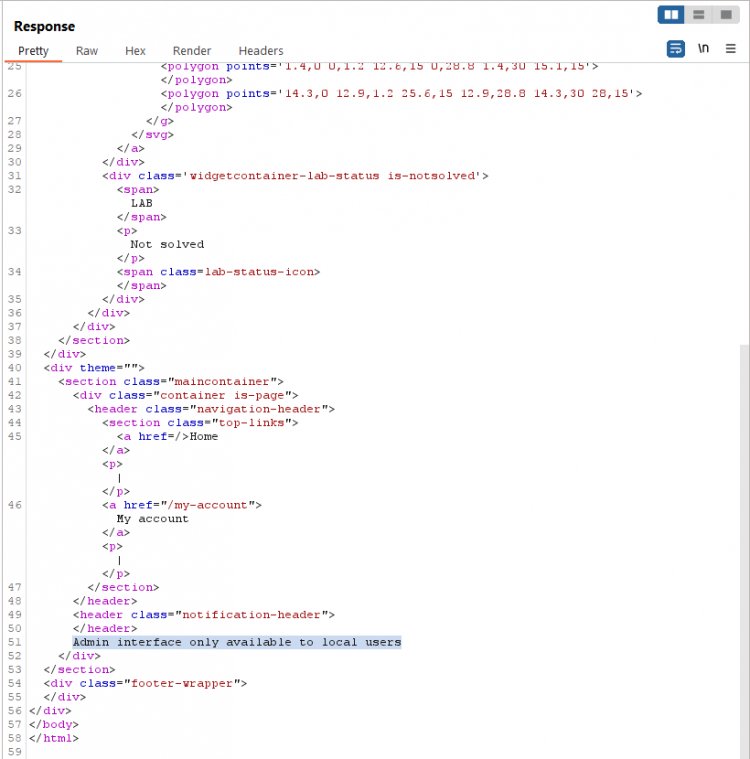

Cevap bu şekilde döner:

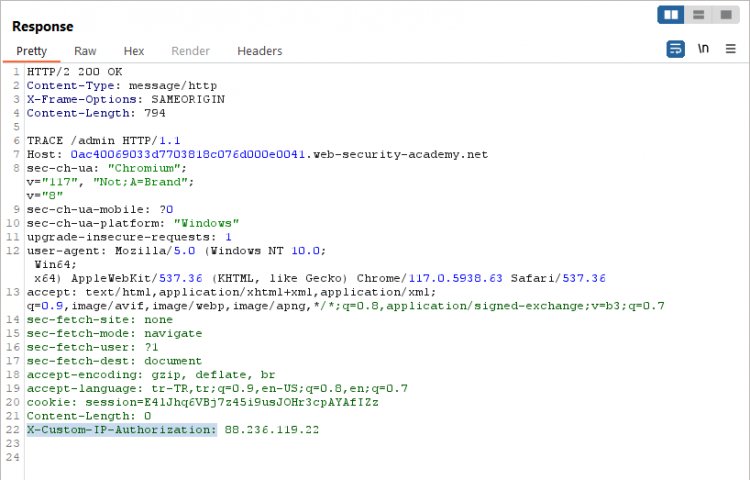

İstek attığımız kısımda (request) GET isteğini silip TRACE kullanacağız.

TRACE isteği gönderdiğinizde, sunucu isteği aldığınız gibi size geri gönderir, bu da web sunucusu ve istemci arasındaki iletişimi izlemek ve hata ayıklama yapmak için kullanışlıdır.

TRACE isteği, güvenlik açıklarına neden olabileceği için genellikle güvenlik testlerinde kullanılır. Özellikle sunucu yanıtlarının istemcilere aktarılması sırasında gizli bilgilerin sızmasını önlemek için sunucu tarafında devre dışı bırakılmalıdır.

Cevap kısmında “ X-Custom-IP-Authorization: ” kısmını kopyalayalım.

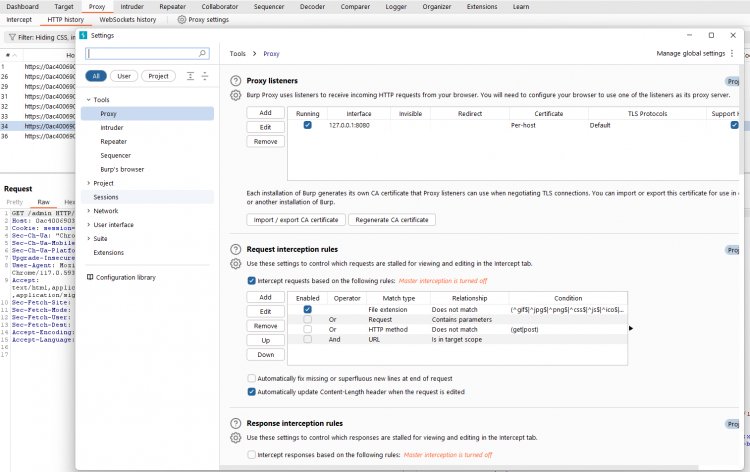

Proxy -> Proxy Settings

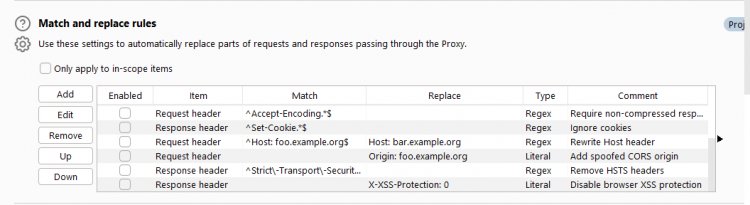

Match and replace rules kısmına gelip add tuşuna basalım.

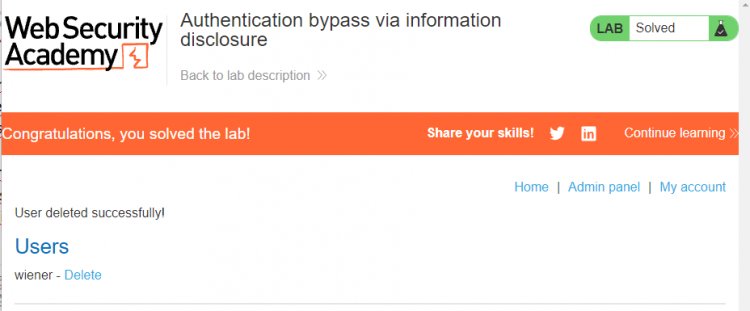

Replace kısmına yapıştırıp 127.0.0.1 yazıp OK butonuna bastıktan sonra admin kısmına erişebiliriz.

Artık admin panelindeyiz. Carlos kullanıcısını silersek bu lab görevini tamamlamış oluruz.