FOOTPRINTING NEDİR?

Footprinting nedir? Footprinting'in önemi ve yöntemleri nelerdir? Kendimizi bu olaydan nasıl koruruz?

FOOTPRINTING

İngilizce bir kelime olan footprint kelimesi Türkçe’ de ayak izi anlamına gelmektedir. Sektörde ise “footprinting” olarak kullanılıp dijital ayak izi anlamını taşır.

Bir hack işlemi için yapılacak adımlar bellidir.

- Keşif

- Tarama

- Erişim kazanma

- Erişimi koruma

- İzi temizleme

Genel anlamda bakacak olursak footprinting; bir hack işlemi öncesinde hedef site ile alakalı bilgi toplayıp keşif yapmaktır. Buradan da anlaşılabileceği gibi footprinting kendi kendine bir hack işlemi değil, hack öncesinde yapılan hazırlıklardan bir tanesidir. Fakat unutulmamalıdır ki keşif işlemimiz ne kadar detaylı ve özenli olursa hack işlemi o kadar başarılı olacaktır. Yapılan keşif işleminin ardından saldırı yapacak kişi hedefin güvenlik oluşumunun bir profilini oluşturup zafiyetleri bulduktan sonra kendine bir yol haritası çizmiş olacaktır.

Footprinting genellikle 4 bölge için bilgi toplamayı amaçlar. Bunlar:

- İnternet

- İntranet

- Extranet

- Remote Access (Uzaktan Erişim)

Bu bölgelerde arayacağımız bilgileri de kendi içinde 3 başlık altında kategorize edebiliriz.

1) Ağ: İç ve dış etki alanı adı, IP/ağ bloğu, erişim kontrol mekanizmaları (ACL), kimlik doğrulama mekanizmaları, VPN noktaları, IDS cihazları…

2) Sistem: Kullanıcı ve grup isimleri, banner bilgileri, yönlendirme (routing) tabloları, SNMP bilgileri, sistem mimarisi, parolalar…

3) Kurum: Adresi / telefonu, çalışan bilgileri, web sayfası, ilişkili olduğu diğer kurumlar, gazete yazıları…

Bahsettiğimiz bu bilgileri toplamak için çeşitli yollar vardır. Örneğin aktif tarama ve pasif tarama gibi.

PASİF TARAMA: Hedef ile doğrudan iletişime geçmeden herkese açık bir şekilde sunulan bilgileri araştırıp toplamaktır.

PASİF TARAMA İÇİN KULLANILAN BAZI YÖNTEMLER VE ARAÇLAR:

ARAMA MOTORLARI: İlk sırada arama motorları geliyor. Google, Bing, Yahoo gibi arama motorları üzerinden halka açık bir şekilde sunulan bilgilere kolaylıkla erişebiliriz. Bunun dışında Google Dorks’ da oldukça işimize yarayacaktır.

WHOIS SORGUSU: Hedef web sitenin alan adını sorgulayarak tuttuğu kayıtları bulmamızı sağlar. Bu kayıtlar ad, adres, telefon numarası gibi bilgileri içerir. Whois sorgusu yapmak için tarayıcımıza "whois" yazıp çıkan sayfalardan herhangi birine girebiliriz.

Bu işlemi aynı zamanda Kali Linux’ta terminal üzerinden de gerçekleştirebiliriz. Bu işlem için “whois aradığınız domain adı“ komutunu kullanırsanız yine aynı sonucu alacaksınız.

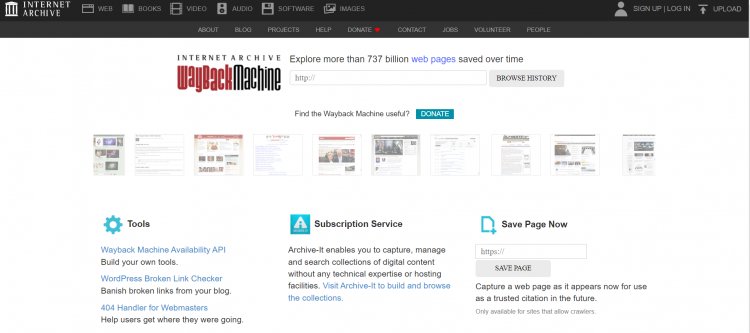

ARCHIVE.ORG: Bu site 1996 yılından beri hizmet veren, birçok sitenin geçmiş versiyonlarını içinde barındıran, internet sitelerinin kaydını tutan bir platformdur. Bu site sayesinde bir kurumun geçmiş hallerini inceleyip unutulan bir bilgi veya sistem hakkında ipucu bulabiliriz. Kısacası geriye dönük bilgileri toplamak için çok elverişli bir sitedir.

THE HARVESTER: Kali Linux üzerinde kurulu bir şekilde gelen ve python dilinde yazılmış bir araçtır. E-mail, subdomain, host vb. bulmak için yazılmıştır. Terminal üzerinden kullanımı mevcuttur.

SHODAN: Shodan da bir arama motorudur. Fakat bazı özellikleri nedeniyle diğer arama motorlarının önüne geçiyor bence. Şöyle ki; kullandığı filtreler ile sistemdeki açık portları, çalışan servisleri, varsayılan parolaları, zafiyet taraması yapabilmesi diğer arama motorlarına fark atmasına olanak tanıyor.

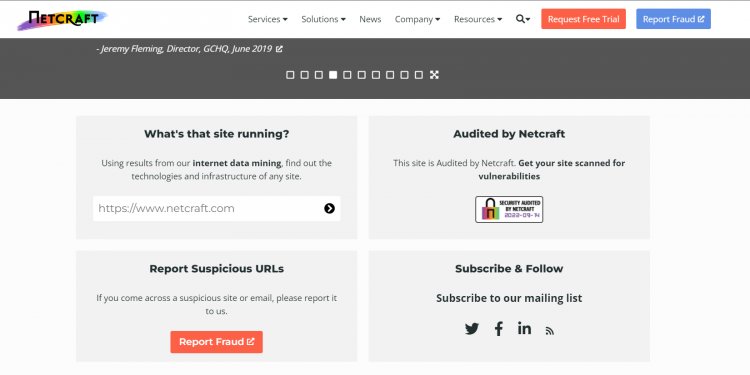

NETCRAFT: Bir web sitesinin web sunucusunu, işletim sistemlerini, arka planda çalışan yazılımları öğrenmek için kullanılan bir web sitesidir. Kısaca sitenin raporunu sunar. Hızlı ve güvenilir sonuç verdiği için sıkça tercih edilen bir platformdur.

MALTEGO: Bu uygulama da yine hedef sitemizin veya kurumun verilerini toplayarak bize sunar. Fakat farklı olarak sonuçları grafiksel bir şekilde gösterir. Maltego aktif ve pasif taramada işimize yarayan açık kaynaklı bir yazılımdır.

NSLOOKUP: DNS sunucularının sunucu adresini, isim ve adres bilgilerini (alan adlarını ve IP adreslerini) verir. Kali Linux üzerinde kurulu olarak gelen bir araçtır.

AKTİF TARAMA: Hedef sistem ile direkt olarak bağlantı kurarak toplanan bilgilerdir.

AKTİF TARAMA İÇİN KULLANILAN BAZI YÖNTEMLER VE ARAÇLAR:

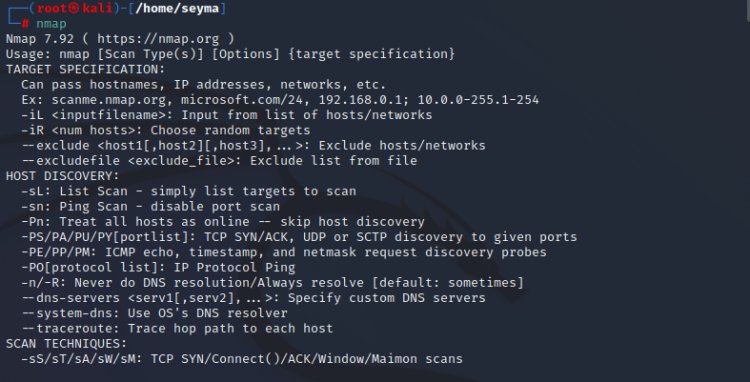

NMAP: Nmap sızma testi dünyasında oldukça kullanılan önemli araçlardan biridir. Kali Linux üzerinde kurulu bir şekilde gelen bu araç, yaptığı tarama ile sistemdeki açık ve kapalı portları tespit edebilir, hangi servislerin çalıştığını görebilir, versiyon tespiti yapabilir, sistemdeki güvenlik açıklarını tespit edebilir. Çok fonksiyonlu bir araç olduğu için kullanımını detaylı bir şekilde öğrendiğiniz zaman sızma testlerinde işinize çok yarayacaktır.

NESSUS: Nessus da oldukça popüler olan bir güvenlik açığı tarama aracıdır. Nmap’den farkı Nessus’un daha detaylı sonuç vermesidir. Örneğin Nmap taradığı makinenin açık port bilgisini, işletim sistemini verirken, Nessus aynı zamanda serviste bulunan açıkları eklentilerin güncelliğine bağlı olarak test edebiliyor. Hem ücretli hem de ücretsiz sürümü mevcuttur.

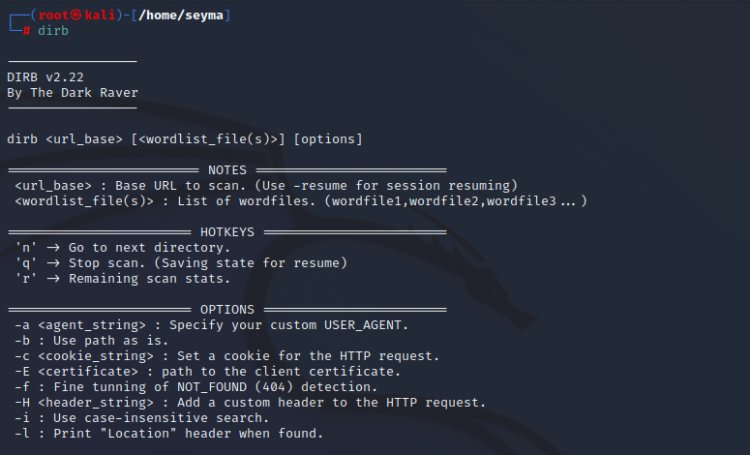

DİRB: Yine Kali Linux üzerinde kurulu olarak gelen bu aracımız web içerik tarayıcısıdır. Yani ona verdiğimiz linki sözlük tabanlı tarama yaparak içindeki bütün içerikleri, linkleri vb. çıkarıp listeler.

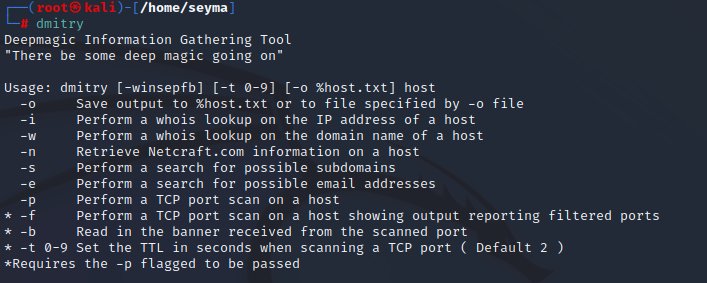

DMITRY: “Deepmagic Information Gathering Tool” adının kısaltmasıdır. Hedef sistem üzerinden bilgi toplamaya yarayan ve sızma testlerinde sıklıkla kullanılan araçlardan biridir. C programlama dili ile yazılmış olan bu araç, Kali Linux üzerinde kurulu olarak gelmektedir.

TRACKER JACKER: Bağlantı gerçekleştirmeden Wifi ağının haritasını çıkarmaya yarayan araçtır. Bant genişliği hakkında bilgi verebilir. Wifi ağına bağlı tüm cihazları görüntüleyebilir.

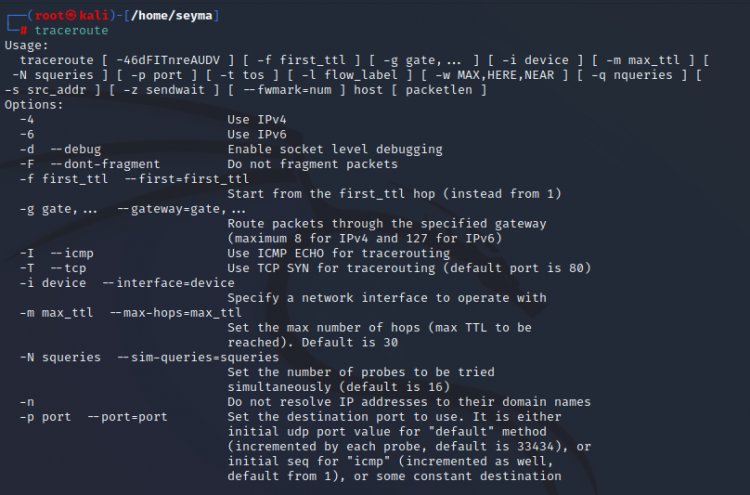

TRACEROUTE: Ağ taraması yaparken kullanılabilecek araçlardan biridir. Kali ve Windows üzerinden erişimleri mümkündür. Bir paketin hedefe varana kadar hangi sunucular veya yönlendiriciler üzerinden geçtiğini görebildiğimiz bir programdır. Windows’da kullanım için “tracert ip adresi/domain” komutu kullanılabilir.

SUBDOMAIN TESPİTİ: Dnsmap aracı ile bir web sitesinin subdomainlerini bulabiliriz. Yine Kali’de bulunan bir araçtır. Çalışma mantığı ise vermiş olduğumuz wordlisti kullanarak brute force (kaba kuvvet) yapar ve subdomainleri tespit etmeye çalışır.

FOOTPRINTING’E KARŞI NASIL ÖNLEMLER ALABİLİRİZ?

- Kritik verileri şifreleyip parolayla korumak,

- Web sitesi veya internette yayınlanan bilgi miktarını sınırlandırmak,

- Eğer bir şirket ise çalışanların şirket ağından sosyal paylaşım sitelerine erişimini kısıtlamak,

- Hesap şifrelerini güncel ve güvenli tutmak için 6 ayda bir güçlü bir şifreyle yenilemek,

- İnterneti kullanırken mümkün olduğunca VPN kullanmak,

- Sosyal medya ve internet sitelerinde kişisel bilgileri gizli tutmaya özen göstermek bizi footprinting olayına karşı daha güvenli bir konumda tutacaktır.

Bu yazımda footprinting olayını, önemini, yöntemlerini ve kendimizi bu durumdan nasıl koruyabileceğimize değindim. Umarım faydalı olmuştur. Bir sonraki yazımda görüşmek üzere.