Dijital Tehditler ve Phishing: Çevrim içi Güvenliğinizi Nasıl Sağlayabilirsiniz?

Bu yazıda, phishing saldırılarının nasıl gerçekleştirildiğini ve bu tür saldırılardan nasıl korunulması gerektiğini anlattım. Keyifli okumalar dilerim

Güvenliğimiz, dijital çağda her zamankinden daha önemli hale geldi. Ancak, çevrim içi tehditler giderek daha sofistike hale gelirken, hassas bilgilerimize ulaşmak isteyen kötü niyetli kişilerin yöntemleri de daha karmaşıklaşıyor. Bu tür saldırılar arasında en yaygın ve etkili olanlardan biri phishing saldırılarıdır. 2022 Raporunda oltalama (phishing), bir diğer adıyla kimlik avı saldırısı %16 ile ikinci en yaygın ihlal nedeni olarak dikkat çekmektedir. Söz konusu saldırı türü 4,92 milyon dolar ile en maliyetli saldırı vektörü olarak kayıtlara geçti. Herhangi birimizin başına gelebilecek bu tür bir saldırıya karşı dikkatli olmak hayati öneme sahiptir. Bu yazımda örnek bir phising saldırısı ile instagram hesapları nasıl ele geçirilir ve ardından bu tür saldırılardan nasıl korunulacağından bahsedeceğim.

Yapılması gereken ilk şey gerekli ortamın hazırlanmasıdır. Öncelikle phising saldırılarında kullanılan bir araçtan bahsedip ardından kurulum aşamasından bahsedeceğim. PyPhisher, sosyal mühendislik tekniklerini kullanarak hedef kullanıcıların güvenlik bilgilerini ele geçirmeyi hedefleyen python ile yazılmış bir araçtır. Phishing saldırıları düzenlemek, sahte web sayfaları oluşturmak, kullanıcıları kandırmak için sosyal mühendislik taktikleri kullanmak gibi etik dışı faaliyetlerde kullanılmaktadır.

Kurulum aşaması

- Aracın çalışması için gerekli paketlerin indirilmesi

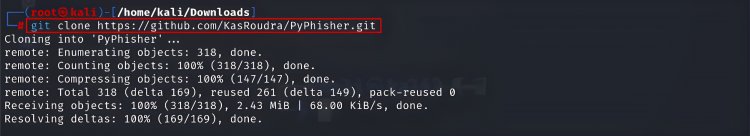

Gerekli paketler github reposundan indirilir.

git clone https://github.com/KasRoudra/PyPhisher.git

Repodan indirilen paketlerden sonra araç kullanıma hazırdır.

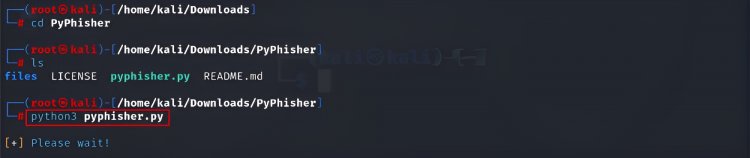

- Aracın çalıştırılması

Aracın indirildiği dizine gidip python3 komutuyla araç çalıştırılır.

Python3 pyphisher.py

- Gerekli konfigürasyonların yapılması

Bu yazıda instagram örneği verildiği için 5 numaralı script seçilir. 5 numaralı script normal instagram giriş panelinden farksız olduğu için seçilir.

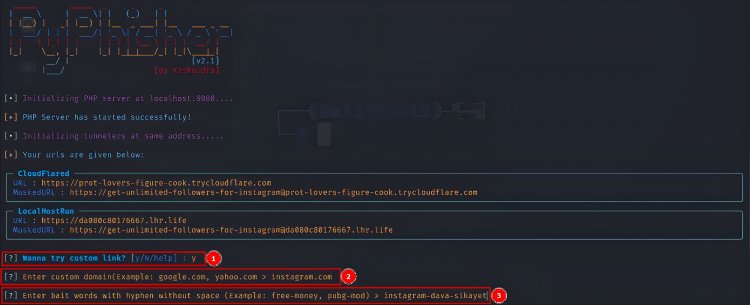

Script seçildikten sonra web serverin ayağa kalkması için 1-2 dakika beklenir. Verilen 6 ayrı linkte kullanılabilir fakat daha gerçekçi olması için yöneltilen soruya evet denilir.

1 numaralı kısım;

Verilen URL’lerden ayrı olarak daha gerçekçi olması için “Özel bağlantı kullanmak ister misin?” sorusuna “Yes(y)” denilir.

2 numaralı kısım;

Oluşturulan sahte URL içinde geçecek domain adresi yazılır. İnstagram domain adresine benzemesi için “instagram.com” yazılabilir. Yapılan phising senaryosuna göre buralar farklı şekillerde doldurulabilir.

3 numaralı kısım;

Bir önceki adımda yazılan domainin yanına anahtar kelimeler girilebilir. Oluşturulan senaryoya göre istenilen anahtar kelimeler yazılabilir. Bu senaryo için “instagram-dava-sikayet” şeklinde girilir.

Adımlar tamamladıktan sonra oluşturulan sahte URL aşağıdaki şekilde görünmektedir:

https://instagram[.][email protected]/I7TNj

URL’i ve scripti kontrol etmek için adrese gidilir.

Kullanıcı adı: deneme123, şifre:123456789 olacak şekilde bir hesap girilir.

Kullanıcı adı şifre ile birlikte sahte URL’e erişen kişinin tarayıcı ve IP bilgisi de saldırganın eline geçmektedir.

Saldırganlar bu gibi araçları kullanılarak ele geçirilen hesabın e-posta adresi, telefon numarası ve şifrelerini değiştirerek hesapta kalıcılık sağlamaktadır.

Bu araç içerisinde birbirinden farklı 77 script bulunmaktadır. Oluşturulan senaryoya göre scriptler seçilip phising saldırıları yapılmaktadır.

Peki bu tür bir saldırıdan nasıl korunulur?

En iyi korunma yöntemi bilinçli olmaktır. Bir e-posta mesajı geldiyse bu mesajın yasal bir e-ticaret sitesinden ya da finans kurumu gibi yerlerden gelip gelmediğine, kişisel bilgilerinizin istenip istenmediğine dikkat etmelisiniz.

Hiçbir kurum ve kuruluş e-posta ile sizden kişisel bilgi talebinde bulunmaz. Kişisel bilgilerinizi isteyen e-postalara cevap vermemelisiniz.

E-postanın veya web sitenin yazımında hatalar olup olmadığına dikkat etmelisiniz.

Link aracılığıyla yönlendirildiğiniz web sitenin URL adresiyle yasal web sitenin URL adresinin aynı olup olmadığına dikkat etmelisiniz.

Hesaplarınızda kullandığınız şifreleri birbirinden farklı ve uzun yapmalısınız.

Şüpheli gördüğünüz, kimden geldiğini bilmediğiniz e-postaları dikkate almayınız mümkünse siliniz.

Şüphe ettiğiniz e-postalarda yer alan URL linklerine tıklamamalısınız.

Hiçbir şifrenizi e-posta ile açık olarak göndermemelisiniz.

Bir saldırı tespit ederseniz ve bu saldırı yasal bir şirketle ilişkiliyse, saldırıyı ilgili şirkete mutlaka bildirmelisiniz. Böylece kurumun sahte web sitesini kapatmasını, saldırganın izini sürmesini sağlayabilirsiniz.

Tabii ki, farkındalığı arttırmak için anlattığım bu araç yasal olarak kullanılması kesinlikle kabul edilemez ve bu olay etik açıdan tamamen yanlış bir davranıştır. Bu tür araçlar, kötü niyetli faaliyetlerde kullanılmamalıdır. Yalnızca etik ve yasal sınırlar içinde kullanılmalıdır. Unutmayın ki, siber güvenlik alanında etik ve yasal kurallara uymak çok önemlidir!