Splunk: Exploring SPL

Splunk Nedir?

SPLUNK

Merhabalar. Bu yazımda en çok kullanılan açık kaynak SIEM ürünlerinden biri olan SPLUNK hakkında bilgi verip daha sonrasında ise Tryhackme-SPLUNK: Exploring SPL odasını çözeceğiz. Umarım sizler için faydalı bir yazı olur. Keyifli okumalar dilerim.

Splunk, birçok farklı kaynaktan gelen bilgileri gerçek zamanlı olarak analiz edip, key-value şeklinde indeksleyen ve daha sonra içerisinde arama yapmaya, dashboardlar, uyarılar ve raporlar oluşturmaya yarayan uygulamadır.

Veri türlerini anlar ve Veri türlerini tüm alanlarıyla birlikte gösterir.

Yüksek hacimde üretilen veriler toplanarak analiz yapılabilir.

Kolayca anlaşılabilir ve aksiyon alınabilir veri raporlarına oluşturulabilir.

Yapay Zeka ve Makine Öğrenimine sahiptir.

SaaS (Software as a service) yapılarını destekler.

Incident Response ve Tehdit Analizi için geniş konfigürasyon seçeneklerine sahiptir.

Splunk’ın temel amacı, verileri toplamak, işlemek ve analiz etmek için bir platform sağlamaktır. Sonuç olarak Splunk, genellikle güvenlik, ağ yönetimi, iş zekası, IoT ve diğer endüstrilerde büyük veri analizi için kullanılan bir platformdur.

Şimdi ise Tryhackme odasının çözümüne geçelim.

Görev 2) Laboratuvarla bağlantı kurun

Arayüz aşağıdaki gibidir.

Şimdi ise görevlere bakalım. Birinci görevde genel bilgiler verilirken ikinci göreve geldiğimizde bizden,

https://makine_ıp.p.thmlabs.com adresine gitmemiz istenmekte. Bu işlemi gerçekleştirdikten sonra ikinci soruya geçiyoruz.

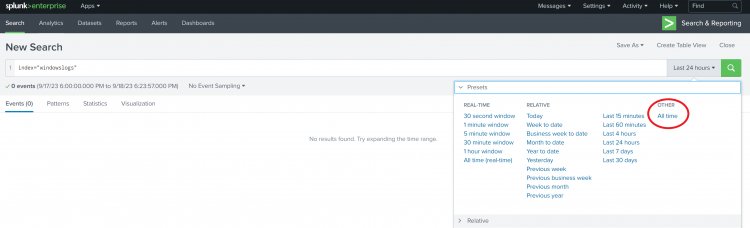

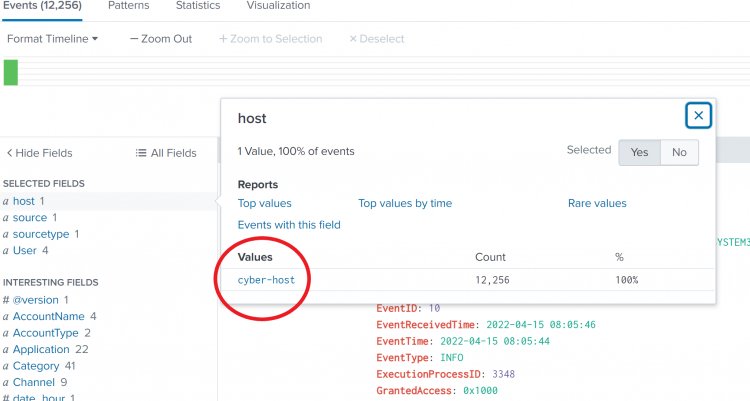

2.2) Veri Özeti sekmesindeki ana bilgisayarın adı nedir? (ip ucu olarak index=windowslogs * u ekleyip tüm zamanlara bakmamız istenmiş)

Cevabımız buradadır.

Görev 3) Arama ve Raporlama Uygulamasına Genel Bakış

3.1) Arama Geçmişinde listedeki 7. arama sorgusu nedir? (bugünkü aramalarınız hariç)

Bu sorunun cevabına direkt arama kaydından ulaşabiliriz. Aşağıda görüldüğü üzere;

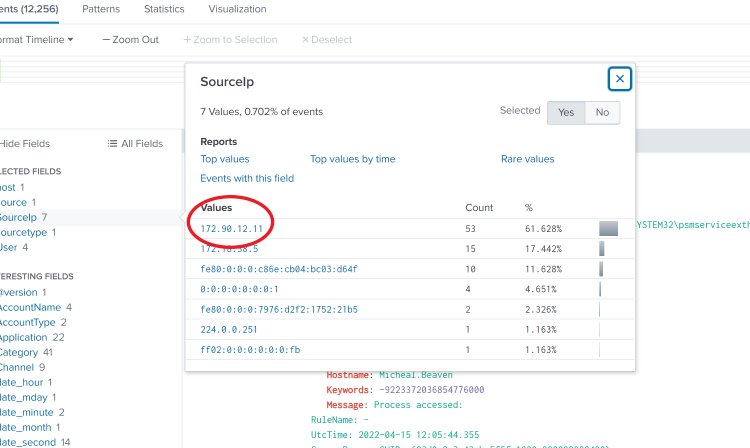

3.2) Sol alan panelinde, hangi Kaynak IP maksimum olayı kaydetti?

İpucu olarak “Daha Fazla Alan seçeneğinde "SourceIp" alanını arayın.” denmekte. Burada tekrardan index=windowslogs * adresine gidiyoruz. Seçilen alanlar sekmesinin alt tarafında “146 alan daha” yazısı dikkatimizi çekiyor. Burada "SourceIp" in dahil olmadığını görüyoruz ve hemen dahil ediyoruz.

Cevabımız buradadır.

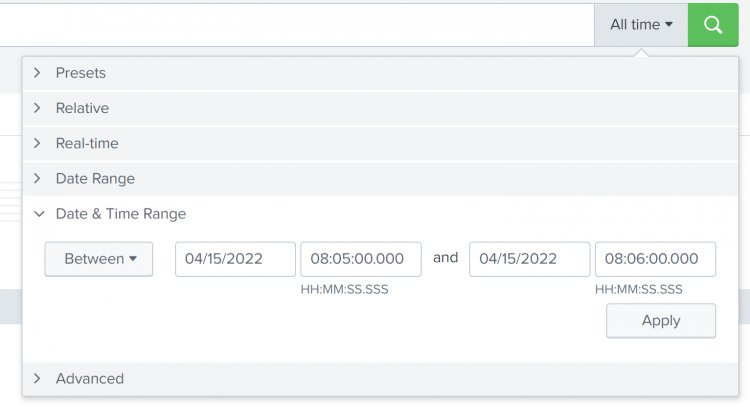

3.3) 15.04.2022 tarihindeki etkinlikleri ve 08:05 AM ile 08:06 AM arasındaki Zamanı görüntülemek için zaman filtresini uyguladığımızda kaç etkinlik döndürülür?

Time bloğundan iki tarih arasındaki etkinlikleri görmek için ayarlama yapıyoruz. Daha sonrasında ise cevabımız sol tarafta kalıyor.

Görev 4) Splunk İşleme Diline Genel Bakış

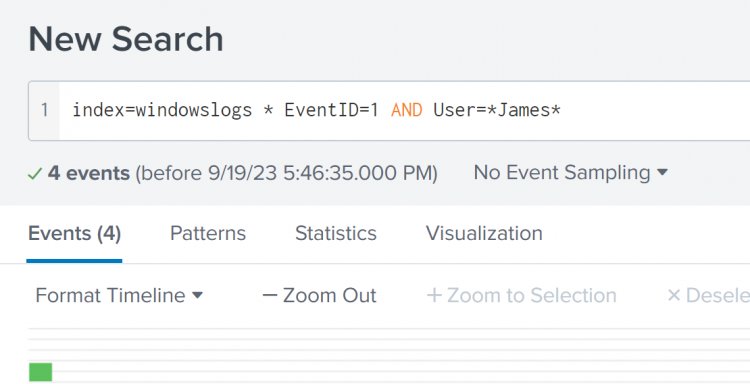

4.1) Olay Kimliği 1 VE Kullanıcı *James* olarak arandığında kaç Olay döndürülür?

index=windowslogs * EventID=1 AND User=*James* aramasını yaptığımızda cevaba ulaşmış oluyoruz.

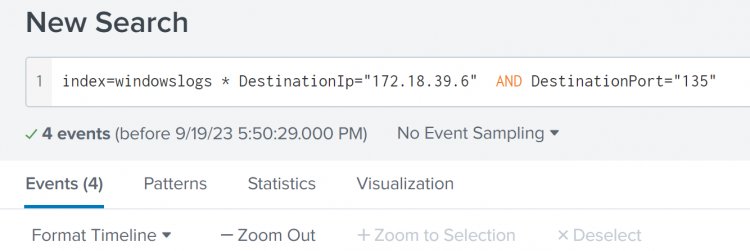

4.2) Hedef IP 172.18.39.6 VE hedef Bağlantı Noktası 135 ile kaç olay gözlemleniyor?

Burada ise index=windowslogs * DestinationIp="172.18.39.6" AND DestinationPort="135" araması yaparak cevaba ulaşıyoruz.

4.3) Bu Arama sorgusuyla döndürülen en yüksek sayıya sahip Kaynak IP nedir?

Arama Sorgusu: index=windowslogs Hostname = "Salena.Adam" DestinationIp = "172.18.38.5"

Direkt bu aramayı yaparak Sourcelp i inceliyoruz.

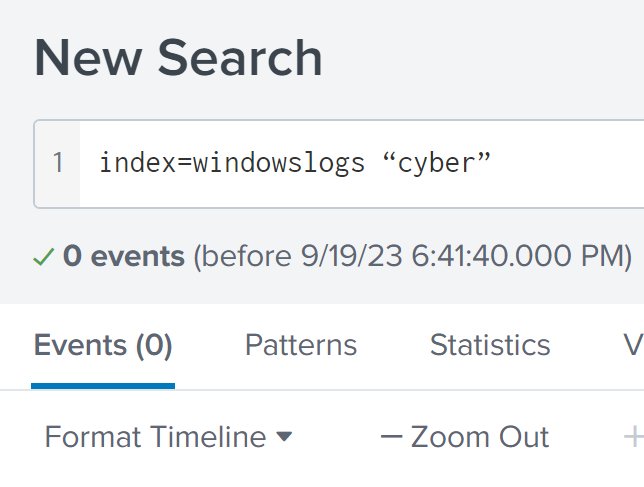

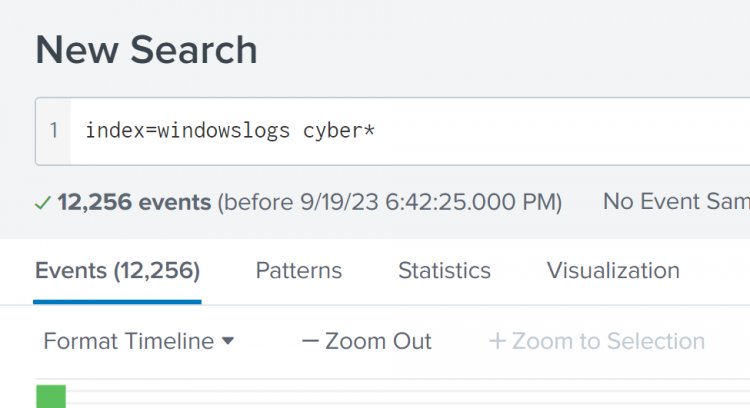

4.4) Dizin pencere günlüklerinde siber terimini içeren tüm olayları arayın, kaç olay geri döndü?

Burada yapacağımız arama index=windowslogs “cyber”

4.5) Şimdi siber* terimini arayın, kaç olay döndürüldü?

Burada yapacağımız arama index=windowslogs cyber*

Görev 5) Sonuçları SPL'de Filtreleme

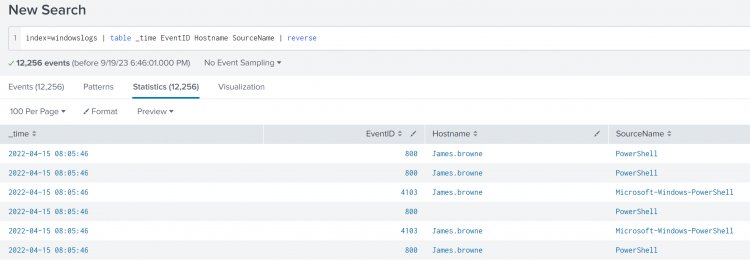

5.1) Bu arama sorgusuna karşı döndürülen üçüncü EventID nedir?

Arama Sorgusu:index=windowslogs | table _time EventID Hostname SourceName | reverse

5.2) Soru 1'de bahsedilen sorguda ters komutundan önce Hostname alanına karşı yinelenenleri kaldırma komutunu kullanın. Hostname alanına döndürülen ilk kullanıcı adı nedir?

Burada yapacağımız arama index=windowslogs | table _time EventID Hostname SourceName | dedup Hostname |reverse

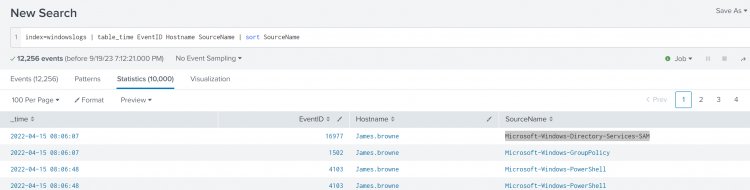

Görev 6) SPL - Arama Sonuçlarını Yapılandırma

6.1) Arama sorgusuyla Ters Çevir komutunu kullanma index=windowslogs | tablo _time EventID Ana Bilgisayar Adı KaynakAdı - en üstte yer alan Ana Bilgisayar Adı nedir?

Burada yapacağımız arama;

İndex=windowslogs | table_time EventID Hostname SourceName | reverse

6.2) 1. sorudaki sorgu tail komutuyla güncellendiğinde döndürülen son EventID nedir ?

6.3) Yukarıdaki sorguyu KaynakAdı'na göre sıralayın. Döndürülen en üst KaynakAdı nedir?

Görev 7) SPL'de Dönüşümsel Komutlar

7.1) Top komutunu kullanarak ilk 8 Görüntü işlemini listeleyin - 6. Görüntünün toplam sayısı nedir?

Yapacağımız arama index=windowslogs | top limit=8 Image

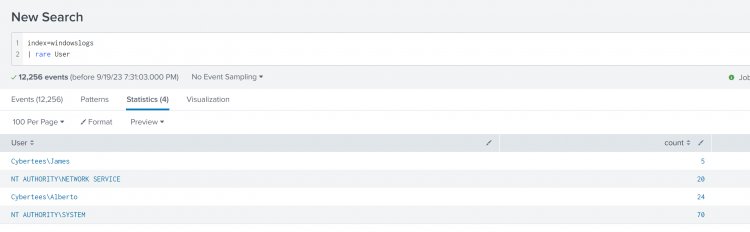

7.2) Nadir komutunu kullanarak, en az sayıda aktivitenin yakalandığı kullanıcıyı tanımlayın.

index=windowslogs | rare User aramasını yapıyoruz.

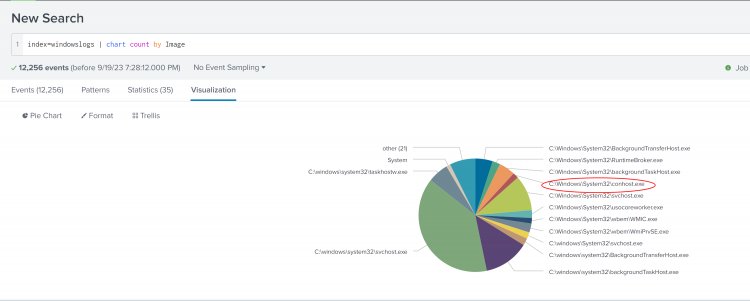

7.3 ) Chart komutunu kullanarak bir pasta grafiği oluşturun - conhost.exe işleminin sayısı nedir?

Yazımı okuduğunuz içinn teşekkür ederim. Umarım faydalı olmuştur :)