SİBER GÜVENLİKTE KULLANILAN ÇÖZÜM ÜRÜNLERİ

SIEM NEDİR ?

Güvenlik bilgileri ve olay yönetimi (security information and event management) yani SIEM teknolojisi SIM (Security Information Management) ve SEM (Security Event Management) teknolojilerini tek bir teknolojide toplayan Güvenlik bilgisi ve olay izleme sistemidir.

SIM NEDİR ?

Güvenlik bilgileri yönetimi (SIM), depolama, uyumluluk ve analiz için günlük toplama ve yönetimine öncelik vererek günlük verilerinin toplanmasına ve raporlanmasına yardımcı olur.

SEM NEDİR ?

Güvenlik olayı yönetimi (SEM), gerçek zamanlı izleme, uyarı, tehdit algılama ve güvenlik olaylarını izlemeye yardımcı olur.

Şimdi asıl konumuza dönelim SIEM nedir ?

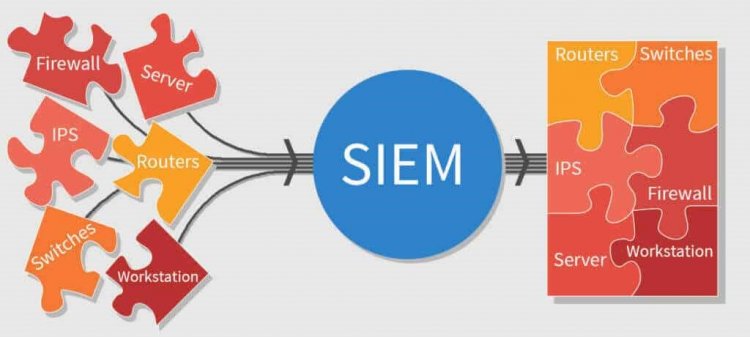

SIEM ; tehdit algılama, risk önleme ve siber güvenlik uygulamaları için bir çözümdür. Sistem altyapısında çalışan SIEM aracı, ağ cihazları, sunucular, etki alanı denetleyicileri vb. bilişim sistemlerinden güvenlik verilerini toplayarak, eğilimlerini gösterir . Altyapıda ortaya çıkan tehditleri tespit etmek ve şirketlerin herhangi bir uyarıyı araştırmasını sağlamak için bu verileri depo eder, anlamlı bir hâle getirir, toplar ve bu verilerin analiz eder. Sisteminizde yer alan iyi yapılandırılmış bir SIEM, siber güvenlik ekibine, oluşabilecek tehditlere karşı aktif bir bakış açısı kazandırır.

SIEM Nasıl Çalışır?

SIEM sistemlerinin temel işlevini basitçe anlatacak olursak, farklı kaynaklardan log toplamak, topladığı bu logları anlamlandırmak ve belirlenmiş kurallar çerçevesinde uyarılar oluşturarak gerektiğinde bu uyarıları aksiyona dönüştürmektir. Loglar oldukça fazla olmaya başladığında ise bunların kontrol edilmesi ve aksiyon belirlenmesi gerekir. İşte burada SIEM devreye giriyor. Kurallar yazılıyor ve alarmlar üretiliyor. Üretilen alarmlara göre aksiyonlar belirlenip uygulanıyor. Logların tek bir merkezde toplanıp analiz edilmesi işlemi oldukça kolay gözükse de yapı büyüdükçe karmaşık bir hal almaya başlıyor. Ama uygulamalar sayesinde oldukça basit bir hale getirebiliyoruz.

Log yönetimi her şeydir. Log olmadan bir sistemin yönetilmesi, aksiyonların belirlenmesi, önlemlerin alınması gibi olayların yapılması imkansıza yakındır . Çünkü sorunun nerede, ne zaman, ne şekilde yapıldığını bilemezsiniz. Haliyle bilmediğiniz bir şey içinde aksiyon yapamaz sorunları çözemezsiniz.

SIEM türleri nelerdir?

SIEM'i bir kuruluşun siber güvenliğinin parçası olarak uygulamak üç şekilde mümkündür:

àŞirket içi

àBulut tabanlı

àGözetimli

Şirket içi SIEM: Bu kurulumda şirket, SIEM çözümü üzerinden yetkili kişidir .Bahsi geçen şirket ; Şirket içi SIEM’i fiziksel tesislerinde uygulamak için gerekli donanım ve yazılımı satın alır. Genel bir uygulama olarak SIEM, bir kuruluşun Güvenlik Operasyonları Merkezi'nin (Security Operation Center, SOC) bir parçası hâline gelir. Bu şekilde kuruluşlar, bu şirket içi SIEM'i güvenlik ihtiyaçlarını karşılayacak ve istediği gibi güncellemeleri gerçekleştirecek hale getirebilir.

SIEM’in bu şekilde kullanımında üçüncü tarafların katılımı ihtimal dahilinde değildir ve güvenlikle ilgili tüm bilgiler şirket içinde kalmaktadır. Kurum içi bir SIEM kurulumunu mevcut sistemlerle entegre etmekten, log kaynaklarını yapılandırmaktan, uyarıları özelleştirmekten ve çalışanları eğitmekten sadece kuruluşun kendisi sorumludur. Şirket içi SIEM kurulumları, yüksek bir yatırım ve bakım maliyeti gerektirmektedir.

Bulut tabanlı SIEM (Cloud-based SIEM): Bulut tabanlı SIEM kurulumu kullanımı, bulut bilişim teknolojisinin küresel olarak benimsenmesiyle önemli bir yere sahip olmuştur .Bulut tabanlı SIEM çözümleri abonelik şeklinde kullanılır ve donanımın bakımına ilişkin sorumluluklar kurumlar için minimum düzeydedir. Şirket içi SIEM’deki gibi büyük miktarda ilk yatırım yapmak yerine, aylık ya da yıllık abonelikler ile kurulum yapılmaktadır. Kuruluşların bu modelde SIEM çözümlerinin tüm potansiyelini kullanamadığı düşünülmektedir. Şirket içi SIEM aracı kullanımında tüm sistem, kuruluşun altyapısına uygun hâle getirilmektedir. Fakat burada bulut teknolojisi kullanıldığı için bilgiler kuruluşa tamamen ait olmayan ya da kuruluş tarafından kontrol edilmeyen yerlerde bulunmaktadır. Bu da tüm süreçten haberdar olmayı ve aktif olmayı şirket içi SIEM kullanımına göre daha az sağlamaktadır.

Gözetimli SIEM (Managed SIEM): Bu model, şirket içi SIEM veya bulut tabanlı SIEM uygulamasını da içerebilir ancak hizmet sağlayıcının uzmanlığının yardımı gerekmektedir. SIEM aracı sağlayıcı yani satıcı, uygulama sırasında kuruma destek sağlar, SIEM çözümü satın alan kurumun kendi güvenlik ekibinin sorumluluğunun olması gerekmez. Yönetilen bir SIEM çözümü, satıcının sunucusunda bulunur ve herhangi bir güvenlik tehdidi için istemci ağını izleyerek gözetimli SIEM modunu oluşturur. Yönetilen SIEM çözümlerini seçmenin birçok sebebi bulunmaktadır. Başlıca nedenlerini şöyle sıralayabiliriz; daha hızlı dağıtım, sistem bakımının düzenli olarak sağlanması, esnek fiyatlandırma seçenekleri ve ihtiyaç üzerine SIEM uzmanlarının bulunması.

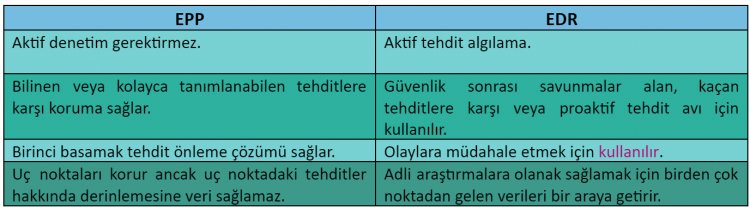

EDR NEDİR ?

EDR (Endpoint Detection and Response - Uç nokta Tehdit Algılama ve Yanıt) Son kullanıcı cihazları üzerine kurulan, bilgi güvenliğinin arttırılmasını ve veri ihlallerinin azaltılmasını hedefleyen araçlardır.

EDR araçları antivirüs öğelerine ek olarak gerçek zamanlı anomali algılama, uyarma, uç noktalarda çalışan işlemlerin takibi ve kayıtlarının tutulması gibi özellikler ile tehditlerin görünürlüğünü arttırır, adli analizi daha kolay hale getirir. Görevi tipik ve büyük tehditlerle mücadele etmek olan antivirüslerden farklı olarak, EDR çözümleri hedeflenen saldırıları ve karmaşık tehditleri belirlemeye yarar. EDR, her dosya çalıştırma ve modifikasyonunu, kayıt defteri değişikliğini, ağ bağlantısını ve çeşitli işlemleri kaydeder, tehditlerin fark edilebilirliğini arttırır.

Kısaca EDR sistemleri, karmaşık zararlı yazılımlar (malware) ve siber saldırıları tespit etmek ve bunlara karşılık vermek amacıyla son kullanıcı cihazları için geliştirilmiştir.

Örnek vereceksek olursak , uçaklarda bulunan kara-kutu, irtifa, hız, yakıt ve yükseklik gibi birçok bilgiyi kaydeder ve bu bilgiler bir kaza sonrası analiz edilebilir ve gelecek kazaları engellemek için kullanılabilir. Ayni şekilde EDR sistemleri olası bir siber saldırıda hem saldırının tespiti hem de olay öncesi/sonrası toplanan verilerle bunun engellenmesine yardımcı olmaktadır. Fakat tek başına kara kutu kazayı engelleyemeyeceği gibi EDR sistemleri de birlikte çalıştığı bir antivirüs, anti-malware, anti-exploit programı olmadıkça tek başına siber saldırıları engellemesi mümkün değildir.

EDR Mimarisi

Genel olarak, Endpoint Detection & Response sınıfı sistemi, uç noktalara ve bir sunucu tarafında kurulu aracılardan oluşmaktadır. Aracı, çalışan işlemleri, kullanıcı eylemlerini ve ağ iletişimlerini izler ve bilgileri yerel bir sunucuya veya buluta iletilir.

Sunucu bileşeni, makine öğrenimi teknolojilerini kullanarak alınan verileri analiz eder, bunları uzlaşma göstergeleri (IoC) ve karmaşık tehditlerle ilgili diğer mevcut bilgilerle karşılaştırılır. EDR sistemi siber olay belirtileri olan bir olay tespit ederse, güvenlik personeline bildirir.

IoC Nedir?

Tehlike Göstergesi, IoC (Indicator of compromise anlaşmak / anlaşmaya varmak); Gözlenen ağda veya belirli bir cihaz nesnesinde (veya faaliyette) bilgisayar güvenliği alanında, bu büyük olasılıkla sisteme yetkisiz erişimi (yani tehlikenin meydana geldiğini) gösterir. Bu göstergeler, kötü niyetli etkinliği erken bir aşamada belirlemek ve bilinen tehditleri önlemek için kullanılır.

EDR Temel Bileşenleri

Bir EDR sisteminin bileşenleri ve özellikleri, ürüne göre büyük farklar olabilir. Genel olarak aşağıdaki yeteneklere sahip olmalıdır.

Uç Nokta Veri Toplama:

Her makinede kurulu bir yazılım aracı kullanılarak uç noktalardan çok çeşitli veriler toplanması sağlanabilir.

Uç noktalardan toplanan veriler daha sonra, genellikle EDR tarafından sağlanan bulut tabanlı bir platform tarafından temsil edilen merkeze gönderilir.

Veri Analizi :

Veriler toplama işi bittiği için , algoritmalar ve makine öğrenimi teknolojisi, olası düzensizlikleri belirlemek amacıyla bunları gözden geçirmeye başlar.

Pek çok EDR çözümünün, normal kullanıcı davranışının ve uç nokta işlemlerinin ne olduğunu bildiği ve buna bağlı olarak analize dayalı kararlar aldığı düşünülebilir.

Toplanan veriler, tehdit istihbaratı kaynağı olarak birden fazla kaynak arasında da ilişkilendirilebilir. Bunlar, bir kuruluş içindeki faaliyetlerle karşılaştırılabilecek, devam eden siber saldırıların gerçek dünyadan örneklerini sağlamak için kullanılır.

Tehdit Avı:

EDR platformu herhangi bir olayı veya eylemi şüpheli olarak görürse, güvenlik analistlerinin kolayca gözden geçirebileceği bir uyarı gönderir . Oluşturulan uyarılara bakılarak etkisiz hale getirme , analiz etme ve seviye iyileştirme süreci başlatılır.

Kötü Amaçlı Faaliyetleri Engellemek için Otomatik Yanıt:

EDR güvenlik çözümlerinin çoğunda bulunan otomasyon yeteneklerini kullanarak tehdide daha hızlı yanıt verilebilir, çünkü bu tür bir çözüm, virüslü bir uç noktayı ağın geri kalanından geçici olarak ayırabilir . Kötü amaçlı yazılımın daha fazla yayılmasına izin vermez.

SOAR (Security Orchestration Automation and Responce) NEDİR?

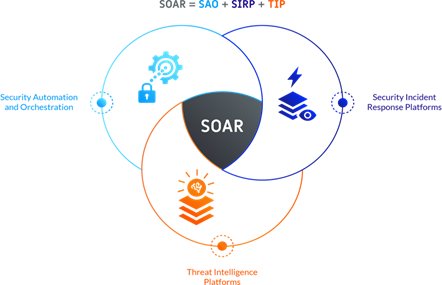

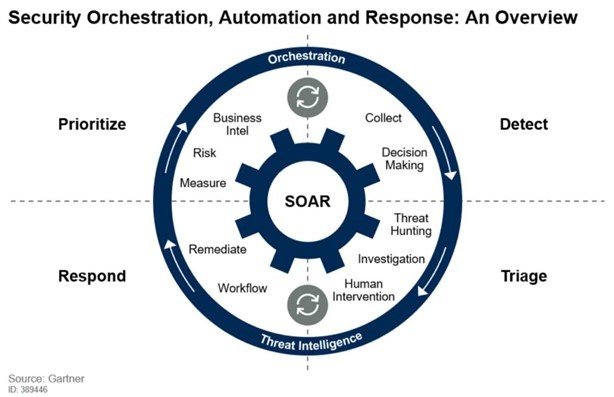

SOAR, “Güvenlik Orkestrasyon, Otomasyon ve Olaylara Müdahale” açılımının kısaltmasıdır. Kurumdaki birçok kaynaktan alınan güvenlik olaylarına ait verilerin toplanılmasına ve analiz edilmesine olanak tanır. SOAR çözümü bu verileri kullanarak, güvenlik araştırmalarını, tehdit avını ve iyileştirmeyi etkili bir şekilde otomatikleştirerek güvenlik operasyonlarını daha verimli hale getiren bir teknolojidir.

Security Orchestration and Automation (SOA): birden çok araç, sistem ve uygulama genelinde iş akışlarını düzenleyerek orkestrasyonunu ve otomasyonunu yönetir ve raporlar.

Security Incident Response (SIR): Olay müdahale dâhil olmak üzere olay ve vaka yönetimi için kolaylıklar sağlar.

Threat Intelligence Platforms (TIP): Bir veya daha fazla tehdit verilerini ve istihbaratını alıp, analiz ederek saldırganların, teknik ve prosedürleri hakkında fikirler sunar.

SOAR’ ı içeren üç farklı alt başlık vardır:

1-Orkestrasyon Nedir?

Çeşitli kaynaklardan bilgi toplamak ve bunları yararlı bir şekilde birleştirmekle ilişkilidir. Örneğin, şüpheli bir dosya bulduğunuzu düşünelim. Oluşturduğu risk hakkında bir fikir edinmek için, dosyanın kaynağını ve bilinen herhangi bir kötü amaçlı yazılım içerip içermediğini bilmek isteriz. Bu yanıtları kendi imkanlarımızla almak zaman alır. Dosyanın nereden geldiğini bulmak için bazı günlükleri incelememiz ve virüs bulaşıp bulaşmadığını anlamak için VirusTotal gibi bir hizmete yüklememiz gerekecektir.

Fakat bir SOAR çözümü kullanıyorsak, ondan bu görevleri gerçekleştirmesini isteyebiliriz. Yazılım, arka planda gerekli işleri yapar ve bunları aldıktan sonra cevapları bize gösterir. SOAR, değerli güvenlik bilgilerine hızlı erişim sağlayarak, araştırmaları daha verimli hale getirir ve bizlere mümkün olan en iyi kararları vermemiz için gereken yardımı yapar .

2-Otomasyon Nedir?

Güvenlik yazılımlarının insan müdahalesi olmadan harekete geçmesini sağlayan özellikler anlamına gelir . Otomasyon, analistlerinin yerini tutmaz; bunun yerine, analistlerin basit, tekrarlayan görevler için kaybettikleri zamanı geri verir. Bu, dikkatlerine ve uzmanlıklarına gerçekten ihtiyaç duyulan daha karmaşık konulara odaklanmak için daha fazla fırsat sunar.

Otomasyonu en yaygın olaylardan bazılarını meydana gelir gelmez işlemek için kurallar oluşturabiliriz. Örnek olarak SOAR çözümünü, ağ trafiğini düzenli olarak güncellenen kötü amaçlı domain listesine göre kontrol edecek şekilde yapılandırabiliriz. Ortamdaki bir makine sürekli olarak bu domainlerden biriyle iletişim kurmaya çalışırsa, SOAR, araştırmak için bir analist bulunana kadar onu otomatik olarak karantinaya alabilir.

3-Tepki Nedir?

SOC analistleri çoğu işlemi manuel olarak gerçekleştirmek zorunda kalıyor. SOAR çözümlerinin müdahale yetenekleri, bir güvenlik olayını doğrularken tüm güvenlik etkinlikleri, işlemleri ve süreçleridir. Ve bu hem otomatik hem de manuel süreçleri kapsar. SOAR tekrar eden görevleri otomatikleştirir, kritik olaylara öncelik verir ve yanıt sürelerini önemli ölçüde azaltmak için güvenlik süreçlerini düzenler.

SOAR İLE NELER YAPABİLİRİZ?

GÜVENLİK AÇIKLARINI YÖNETME: Saldırganların hangi açıklardan yararlandığını anlamak için günlük verilerimizi tehdit istihbaratıyla ilişkilendirerek altyapımızdaki güvenli açıklıklarını belirleyebiliriz.

OLAYLARA YANIT VERME: Oluşturduğumuz kurallar ile birlikte SOAR platformlarının belirli bir tür olay meydana geldiğinde otomatik olarak harekete geçebilir. Örneğin IP adreslerinin engellenmesini, kullanıcı hesaplarının askıya alınmasını ve virüslü makinelerin karantinaya alınmasını içeren olay yanıt prosedürlerini otomatikleştirmemize yardımcı olurlar.

İŞBİRLİĞİNİ KOLAYLAŞTIRMA: Olay araştırması ve diğer güvenlik süreçlerinde, ekipleri işbirliği yapamadığında iş süreçleri uzayabilir ya da durma noktasına gelebilir. SOAR ile birlikte otomatikleşen süreçleri yönetmek ve ilgili ekipleri görevlendirmek daha kolaylaşabilir.

RAPORLAMA: Çeşitli kaynaklardan gelen istihbaratı bir araya getirerek ve bu bilgileri görsel, özel olarak oluşturduğumuz gösterge panelleri aracılığıyla görsellik ve raporlamada fayda sağlayabiliriz.

SOAR vs SIEM – fark nedir?

SOAR platformları veri toplama, vaka yönetimi, standardizasyon, iş akışı ve analizi ile ilgilenirken; SIEM‘ler güvenlik sorunlarını ve uyarı mühendislerini aramak için farklı BT sistemlerinden gelen günlük verilerini analiz eder.

İki çözüm, SIEM‘in olası güvenlik olaylarını tespit etmesi ve uyarıları tetiklemesi ve SOAR çözümünün bu uyarılara yanıt vermesi, verileri önceliklendirmesi ve gerektiğinde iyileştirme adımları atması ile birlikte çalışabilir. Yanıtı artırmak için SOAR benzeri işlevselliği uyum sağlayan SIEM platformları ile SOAR, mevcut bir SIEM çözümüne önemli değer katabilir.

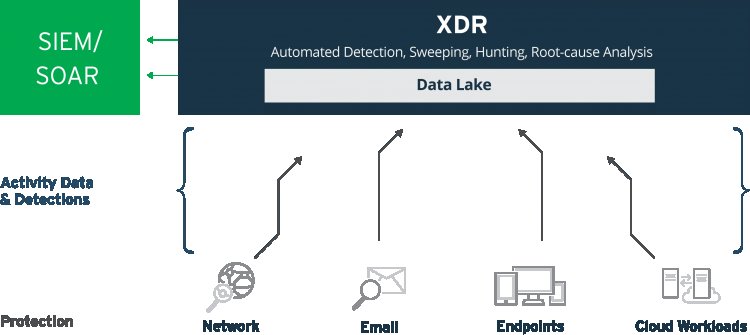

XDR Nedir?

"Genişletilmiş algılama ve yanıt" anlamına gelen XDR, çeşitli altyapı düzeylerinde tehditleri öngörmek, bunlara yanıt vermek ve karmaşık tehditlere karşı koymak için tasarlanmış bir otomatikleştirilmiş bilgi güvenliği sistemleri grubudur. XDR, güvenlik uzmanlarının uç noktalarda, ağda, bulutta ve posta sunucularında veri izlemeyi gerçekleştirmek için mevcut güvenlik programları ve uygulamalarıyla entegre edebileceği çok çeşitli araçlar bulundurur. Ayrıca mevcut ve potansiyel tehditlerin tespiti ve ortadan kaldırılması için analitik ve otomasyon işlevleri ekler.

XDR Nasıl Çalışır?

İyi tasarlanmış tehditleri tespit etmek güç olabilir, çünkü bunlar paralel olarak çalışan, ancak birlikte çalışması gerekmeyen çoklu güvenlik yaklaşımları olan güvenlik siloları arasında çalışabilir . Güvenlik siloları arasında gizlenme yetenekleri nedeniyle zaman geçtikçe yayılabilir veya çoğalabilirler.Bu nedenle, bir güvenlik operasyon merkezinin (SOC) dikkatinden kaçabilir ve daha fazla hasara neden olabilirler.

XDR, bu tehditleri ayırır ve inceler. Toplar ve ardından her algılamayı ayrı güvenlik katmanlarına göre ilişkiler kurar. Her "katman" farklı bir saldırı düzeyini temsil eder; uç noktalar, e-posta, network, sunucular ve bulut iş yükleri.

XDR diğer güvenlik çözümlerinden farklı olarak machine learning özelliği ile ortak çalışır. Machine learnin (ML) altyapısı ile tehditlerin meydana getirdiği anormallikleri inceler. İnceleme sonucunda yeni bir öğrenme tecrübesiyle daha sonraki benzer tehditleri algılama ve analizlerde çok daha hızlı karar verme yetisine sahip olur. Bu durum SOC personellerine daha fazla zaman kazandırarak farklı konumlarda çalışmalar yürütme fırsatı sunar.

Uç Noktalar

Bir XDR sistemi, bir uç noktada ne olduğunu ve bir tehdidin nereden geldiğini ve birden çok uç noktaya nasıl yayılabildiğini gösterebilir. XDR daha sonra tehdidi ayırabilir, gerekli işlemleri durdurabilir ve dosyaları silebilir veya geri yükleyebilir.

E-posta

Önceliklendirme sürecinin bir parçası olarak XDR, e-posta tehditlerini algılayabilir ve güvenliği ihlal edilmiş hesapları belirleyebilir. Ayrıca, sık sık saldırıya uğrayan kullanıcıları ve saldırı yöntemlerini tespit edebilir. XDR, güvenlik protokolleri tarafından alınan tehditten kimin sorumlu olduğunu ve söz konusu e-postayı başka kimlerin almış olabileceğini sorgulayabilir.Saldırıya yanıt vermek için XDR, e-postayı karantinaya alabilir, hesapları sıfırlayabilir ve göndermekle sorumlu olanları engelleyebilir.

Network

XDR, ağdaki sorunlu davranışı tespit edebilir ardından nasıl iletişim kurduğu ve şirket içinde nasıl ilerlediği dahil olmak üzere tehditle ilgili ayrıntıları araştırabilir. Bu, bir tehdidin ağ üzerindeki konumundan bağımsız olarak, uç hizmetler ağ geçidinden (ESG) merkezi bir sunucuya kadar yapılabilir. XDR daha sonra yöneticilere saldırının kapsamı hakkında bilgiler verebilir, böylece hızlı bir şekilde bir çözüm bulanabilir .

Server ve Bulut İş Yükleri: XDR, sunuculara, kapsayıcılara ve bulut iş yüklerine odaklanmak için özel olarak tasarlanmış tehditleri yalıtma yeteneği sunar. XDR daha sonra tehdidin iş yükünü nasıl etkilediğini araştırır ve sistem genelinde nasıl yayıldığını inceler. Ardından sunucuyu izole eder ve tehdidi içermek için gerekli işlemleri durdurur. Tehdit yalıtımı, saldırılardan kurtulmak için ortalama süreyi azaltmanın önemli yollarında biridir. Örneğin, bir tehdit bir IoT uç noktası aracılığıyla bulut ağınıza erişirse, XDR nereden geldiğini tespit edebilir. Ardından, güvenlik ihlalinin arkasındaki nedenleri ele alabilir ve bu bilgileri bir saldırı planı oluşturmak için kullanabilirsiniz.

EDR VE XDR ARASINDAKİ FARKLARA BAKALIM :

DLP Nedir?

DLP Nasıl Çalışır, Neden Kullanılmalıdır?

Data Loss Prevention oldukça yeni geliştirilmiş bir uygulamadır. DLP yazılımları geliştirilerek sistemden sızması istenmeyen verilerin çıkışı engellenir. Sistem yöneticisi tarafından belirlenmiş olan dosyalara erişim kontrol edilir. Bu sistem sayesinde önemli ve hassas bilgilerin kaybolması, yanlış kişilerin eline geçmesi, yetkisiz kullanıcılar tarafından görüntülenmesi önlenir. DLP yazılımı sayesinde çok sayıda veri kolayca sınıflandırılabilir.

DLP, sistemlerin güvenlik protokollerini sağlamak üzere çalışmakta olan bir teknolojidir. DLP güvenlik teknolojisinin neden kullanılması gerektiğini şu şekilde sıralamak mümkündür:

à Bilgi güvenliği sağlama konusunda en geniş kapsamlı koruma katmanı sağlamaktadır.

àTüm ağ sistemlerine etki ederek veri güvenliğini kontrol etmektedir.

à DLP diğer veri koruma unsurları ile de uyum ile çalışabilmekte ve veri korum işlemlerini daha da güçlendirmektedir.

àEn üst düzeyde koruma sağlayarak veri ihlallerinin önüne geçmektedir.

à Şirketlerin bilgi kayıpları sonucu ortaya çıkması muhtemel zararların önüne geçer.

DLP’ deki Veri Çeşitleri

DLP sistemlerinde hassas verilerin üç farklı durumu vardır. Bunlar durağan haldeki, kullanımdaki ve hareket halindeki verilerdir.

Durağan Haldeki Veri (Data at Rest): Veri tabanları, depolama birimleri, dosya sistemlerindeki gerektiğinde kullanılan veri türleridir. DLP ile durağan verilerde tarama yaparak tanımlanmış veya özel içeriğe, dosya adına veya belirli bir uyumluluk durumuna göre hassas verileri bularak kurumlar için görünürlük sağlar.

Kullanım Halindeki Veri (Data in Use): Bir ağdaki birden çok kullanıcı tarafından sık sık güncellenen veri olmakla birlikte hassas ve gizli verilerle bağlantısı olan aktif veri türüdür. DLP ürünleri kullanımdaki verilerde, kullanıcı tarafından güncelleme yapıldıkça oluşturulan politikalar ile aktarma işleminin yanı sıra kopyala-yapıştır işlemlerine dair geri dönüt alabilir.

Hareket Halindeki Veri (Data in Motion): Ağ içinde hareket eden, örneğin eposta, anlık mesajlaşma, bulut ve taşınabilir aygıtlara veya diğer çıkış noktalarında sürekli hareket halinde olan veri türüdür. Hareket halindeki veriler, insan hatası, ağ hataları, güvensiz dosya paylaşımı, kötü amaçlı eylemler ve daha fazlası dahil olmak üzere çeşitli tehditlere açık haldedir. DLP ürünleri genellikle hareket halindeki verilerde ihlalleri ve insan hatalarını ele alarak ağ trafiğini hassas bilgiler için tarar ve kritik bilgilerin kurum ortamından ayrılmasına izin vermez.

DLP Çeşitleri

Network: Network üzerinde kullanılan SMTP/TLS, HTTP/HTTPS, IM ve FTP protokolleri kullanılarak oluşturulan trafiği izleyerek, aktarılan verileri korumak için tasarlanmıştır. E-posta, Web vb. üzerinden veri kaybını engellemek için kullanılır.

Endpoint: Kullanılan Laptop, Desktoplar üzerinde depolanan verileri izleyerek korunmasını sağlar. Clientlar üzerinde bulunan Lokal Diskler, Taşınabilir Sürücüler, E-posta, Web ve IM gibi bilgilerin kullanıldığı ve depolandığı ortamları tarayarak gizli/güvenli bilgileri keşfeder, izler ve korur. USB sürücülere verilerin kopyalanması, CD/DVD yazımı, lokal disklere bilgilerin indirilmesi, yazdırılması, fakslanması, network üzerinden transferi ve şifrelenmiş yüksek güvenlik içeriğine sahip bilgilerin denetimini sağlar.

Storage: Dosya sunucular, veri tabanları, ve veri depoları üzerinde keşif taramaları yaparak korumasız, sahipliği olmayan ve açıkta kalmış verileri tespit eder. DLP veri depolarını tarayarak hassas, gizli verileri bulur, sunucular üzerinde dosya kullanımının izlenmesi, dosya sahipliğinin tespiti ile sıra dışı ve kötü niyetli aktivitelerin oluşmasına karşı uyarılar düzenlenmesi ile tespitini sağlar.

Cloud: Hassas verilerin önce şifrelenmeden buluta girmemesini ve yalnızca yetkili bulut uygulamalarına gönderilmesini sağlayarak bulut depolamasını benimsemiş kuruluşları özellikle korur.

EPP (Endpoint Protection Platform) Nedir?

EPP’nin amacı, kötü amaçlı yazılım, sıfır gün güvenlik açıkları ve dosyasız saldırılar gibi tehditlerden kaynaklanan uç noktalara yönelik saldırılarını önlemektedir. EPP sisteme dahil cihaz seviyesindeki tehditleri tespit etmek ve engellemek için tasarlanmış güvenlik çözümüdür.

EPP ürünleri uç noktalarda tahmin etme, önleme, algılama ve yanıt verme gibi 4 işlemi barındırır. EPP’ler uç noktalarda konumlandırılır, ancak genellikle verileri toplayabilen, analiz edebilen ve güvenlik analistlerine kolay erişim sağlayabilen bulut tabanlı bir çözüme sahiptir.

MDR (Managed Detection and Response) Nedir?

MDR (Yönetim Algılama ve Yanıt) kuruluşlara tehdit avlama hizmetleri ve bu tehditlerin tespit edilmesinden sonra yanıt veren dış kaynaklı bir hizmettir. MDR aynı zamanda bir insan unsuru içerir: Güvenlik tedarikçileri, MDR müşterilerine, ağları izlemekten, olayları analiz etmekten, güvenlik olaylarına yanıt vermekten sorumlu güvenlik araştırmacıları ve mühendislerinden oluşur. Bu hizmet EDR’ın bulunduğu kurumlar için uç nokta güvenlik teknolojilerini yönetir.

MDR ağ tabanlı çözüm kullandığından dolayı geriye dönük bütün trafiği analiz edebilir. MDR, hizmet kapsamı olarak ilgili kurumun siber saldırılara karşı tehdit istihbaratını geniş şekilde bütün süreçte kullanabilir.

Bu konuda MDR’ı ön plana çıkaran özelliğimizin bu hizmeti veren kişinin siber güvenlik tecrübesinin ve bilgisi olduğunu özellikle belirtiriz. Kullanılan teknolojinin katmanları, personelin tecrübesi ve uzmanlığı, bir MDR sağlayıcısının gerçekten ne kadar etkili olabileceğini belirler.