Network'ün Karanlık Yüzü : WireShark Analiz Serisi 4

Günümüz saldırı örneklerinde bir çok alanda karşılabilecek saldırıların network üzerinde bir çok alanada izleri kalmaktadır. İnternette atılan her bir hamle kaydedilmektedir. Bu yazımda sizlerle senaryo olarak saldırı yapılmış bir sistemden alınan network kayıtlarının bulunduğu bir pcap dosyasını wireshark aracı ile inceleyeceğim ve bu saldırı içerisinde gönderilen CobaltStrike exe dosyası ve Tone.dll dosyasını görüntüleyip zararlı olup olmadığını analiz etmeye çalışacağım.

İlk olarak Wireshark aracı ile pcap dosyamızı açıyorum ve paketleri incelemeye başlıyorum ilk etapta gözüme takılan bir paket göremiyorum.

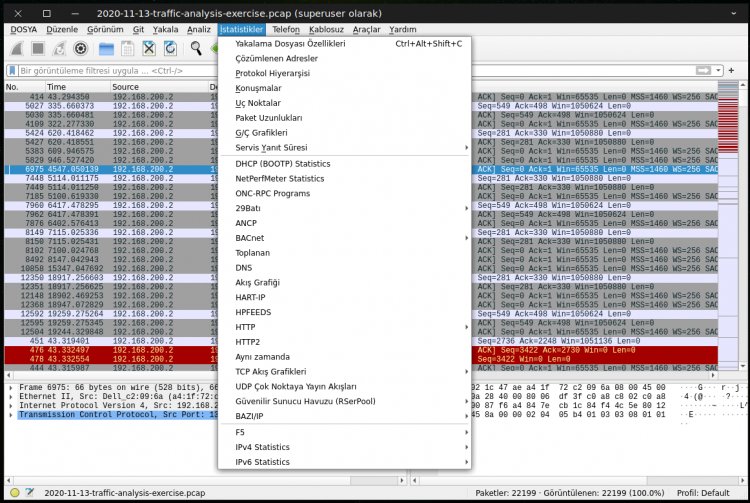

Sonrasında istatistikler başığı altından protokol hiyerarşisine girerek protokollerin kullanılma oranlarını görüntülüyoum.

Protokol hiyerarşisini incelediğimde kerberos ,smb ve http protokollerinin kullanıldığını ,http altında data olduğunu görüntülüyorum.

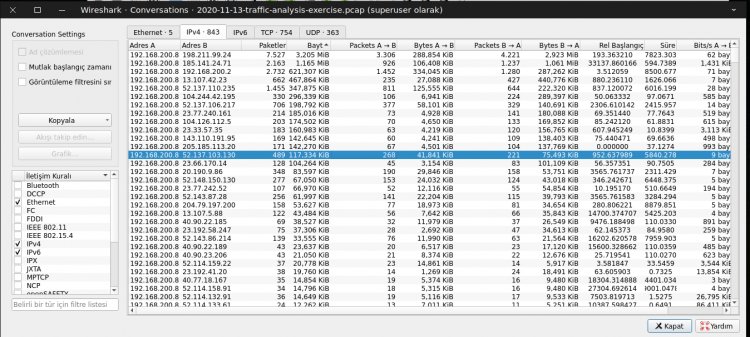

Haberleşme bağlığı altından hangi iplerin haberleştiğini ve gönerilen paketlerin boyutlarını görüntüleyerek iletişimin 192.168.200.2 makinasına yapıldığını belirliyorum.

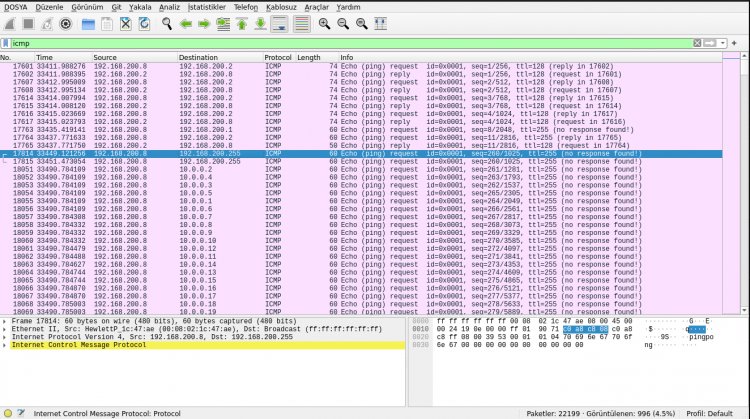

işlemlerime devam ederek icmp paketlerini kontrol ediyorum bunu yapma sebebim bir dizin taraması olup olmadığını tespit etmek ve tahmin ettiğim gibi bir dizin taraması yapıldığını gözlemliyorum.

Dizin taramasında erişilen bir web sunucu olduğunu düşünüyorum ve http paketlerini incelemek üzere filtreleme gerçekleştiriyorum. Bunun sonucunda iki paket dikkatimi çekiyor. İçeriklerinde exe ve dll dosyası gönerildiğini görüyorum.

Bu dosyaları dışarı atarmak için dosya başlığı altından nesneleri dışarı aktar seçeneğini seçerek http nesnelerini görüntülüyorum.

Updates.rss dosyanını indirip incelediğimde dosyada herhangi bir durum görüntüleyemiyorum ama firefox ile birlite çalıştırdığımda aralıksız sekmeler açtığını ve bu sekmelerde .part uzantılı dosyalar indirdiğini görüntülüyorum.

Bu dosyaların da içinin boş olduğunu görüyorum. 3.dll ve winnit.exe dosyasını indirdiğimde ise bu dosyaları zararlı olup olmadığını anlayabilmek için VirüsTotal sitesine yükleyerek hızlı bir analiz sonucu alıyorum.

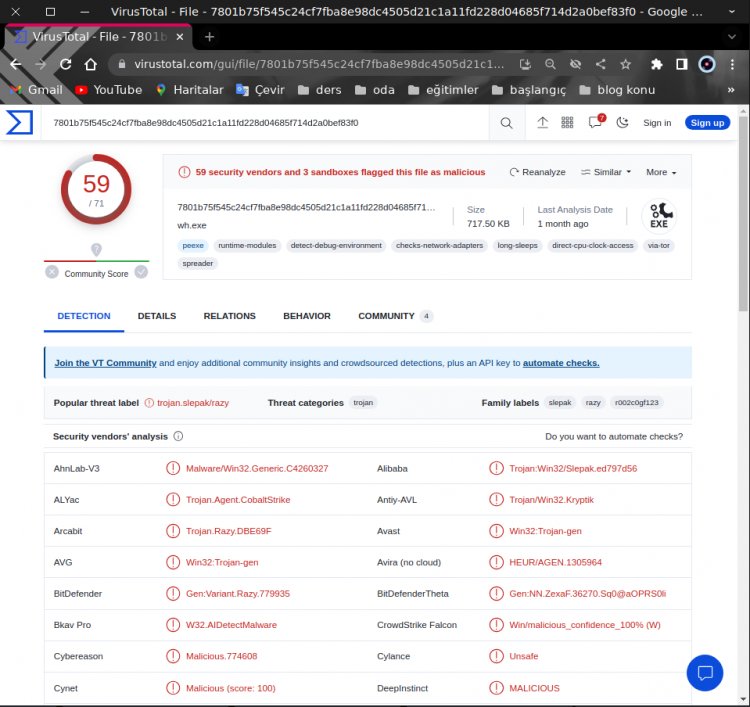

Dll dosyasının gerçek isminin tone.dll olduğunu ve bunun zararlı bir yapıda olduğunu görüntülüyorum sonuçları incelemeye devam ettiğimde ise bazı dll dosyalarını kullandığını VirüsTotal söylüyor.

-

ws2_32.dll: Windows Sockets 2 (Winsock) işlevlerini içerir, ağ iletişimi için kullanılır. TCP/IP tabanlı ağ bağlantılarını oluşturma, yönetme ve veri iletimi gibi işlemleri sağlar.

-

urlmon.dll: URL Moniker (Uniform Resource Locator Moniker) işlevlerini içerir, internet üzerinden kaynaklara erişimi sağlar. URL'leri işlemek, dosyaları indirmek, internet tarayıcıları ve internetle etkileşimde bulunmak gibi işlemleri destekler.

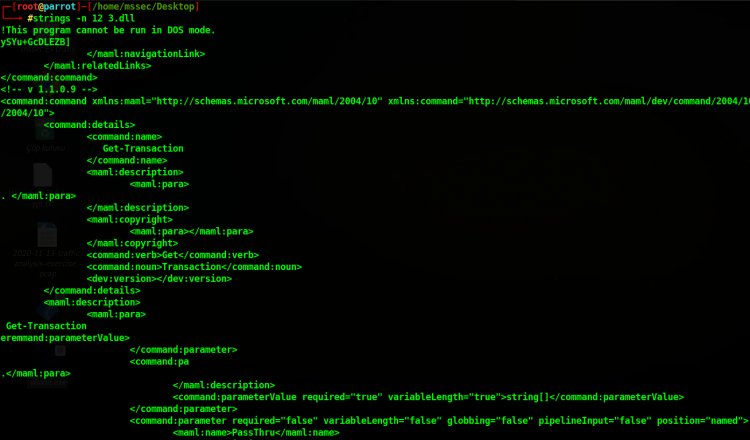

Bunu tam olarak anlayabilmek ve emin olmak için string komutu ile incelemeye başlıyorum

İlk etapta okuyabildiğim bir powershell betik dizisi dosyanın girişinde beni karşılıyor. Dikkatimi burda Get-Transaction komutu çekiyor. Bu komutu biraz araştırınca PowerShell'de "Transaction" adı verilen nesnelerin alınmasını sağlayan bir cmdlet olduğunu buluyorum. Transaction bir işlemin bütünlüğünü koruyan işlem birimi olduğunu ve mantıksal birim olarak veritabanı işlemlerini veya dosya işlemlerini içerdiğini öğreniyorum . incelemeye devam ederken bazı komutlar varmış gibi duruyor fakat tam komut olduklarında emin olamıyorum.

Ve incelemeye devam ettiğimde yine powershell betiği ile karşılaşıyorum ve bu dll hakkındaki düşüncelerim exe dosyasını çağıran ve indirmeyi , çalıştırmayı sağlayan bir dll olarak değerlendiriyorum.

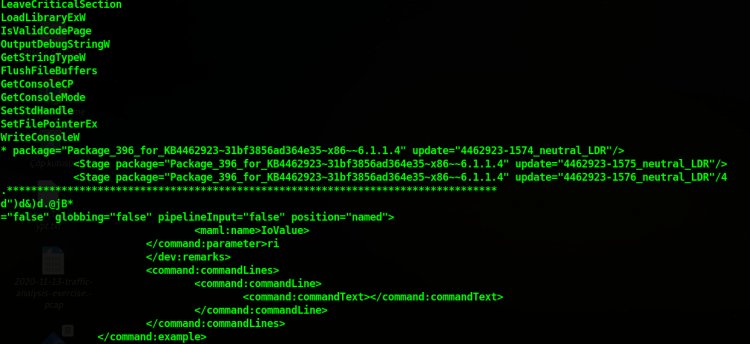

Bu nedenle exe dosyanı incelemeye koyuluyorum ilk olarak tekrar VirusTotal aracına exe dosyasını da yüklüyorum.

Bu dosyanın da bir zararlı olduğunu hatta CobaltStrike olduğu hakkında genel bir bilgi ediniyorum sonuçları incelemeye devam ettiğimde

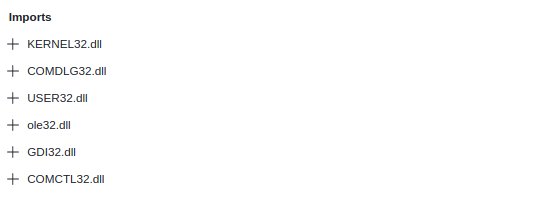

6 adet dll dosyasını çağırdığını görüntülüyorum.

- kernel32.dll: Windows işletim sistemi çekirdek işlevlerini sağlar, bellek yönetimi, dosya işlemleri ve işletim sistemi ile etkileşim gibi temel sistem işlevlerini içerir.

- comdlg32.dll: Ortak iletişim kutusu işlevlerini içerir, dosya açma, kaydetme, renklendirme gibi kullanıcı arayüzü işlevlerini yönetir.

- user32.dll: Windows kullanıcı arayüzü işlevlerini sağlar, pencere oluşturma, mesaj işleme ve kullanıcı etkileşimi gibi işlemleri yönetir.

- ole32.dll: OLE (Object Linking and Embedding) teknolojisinin işlevlerini içerir, nesneleri birleştirme ve gömme işlemleri için kullanılır.

- gdi32.dll: Grafik Aygıt Arabirimi (GDI) işlevlerini içerir, grafik nesneleri oluşturma, çizim, yazı işleme gibi görsel işlemleri yönetir.

- comctl32.dll: Genel Kontrol Kütüphanesi işlevlerini içerir, kullanıcı arayüzü bileşenleri ve kontrolleri için destek sağlar.

Tam olarak emin olmak için tekrar strings komutu ile dosyanın içerisini açarak incelemelere devam ediyorum.

İki dosyanın da girişinde DOS mod ile ilgili bir hata görüyorum. Bir 32-bit Windows uygulamasını MS-DOS modunda çalıştırmaya çalıştığınızda karşılaşabileceğiniz yaygın bir hata mesajıdır. Birçok eski Windows programı MS-DOS üzerinde çalışacak şekilde tasarlanmıştır ve bu mesaj, onları modern bir Windows ortamında DOS modunda çalıştırmaya çalıştığınızda görüntülenir.

Sonrasında biraz daha incelemeye devam edince bu exe dosyasının gerçekten de bu dll dosyalarını çağırdğını ve kullandığını görüyorum.

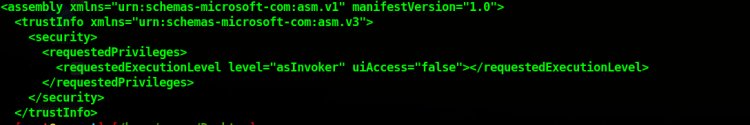

Exe dosyasının en son kısımlarında ise bir betik ile kaşılaşıyorum ve bu betiği araştırdığımda Windows uygulamalarının davranışlarını ve izinlerini belirlemeye yönelik bir betik olduğunu bir manifest betiği olduğunu ve uygulamaların hangi güvenlik düzeyinde çalışacağını belirttiğini öğreniyorum.

Özetleyecek olursak bu iki dosyanın sistem üzerinde yetkisiz uygulamalar çalıştırdığını ve bu dosyalar ile yüklenen 192.168.200.2 IP adresine sahip makinanın içerisine sızıldığını anlıyorum. Gerekli işlemlerin yapılması için cihazın kontrol altına alınıp daha detaylı incelenmesi gerektiğini ve yetkili kişilere bildirilmesi gerektiğini düşünüyorum.

Daha fazlası için : https://www.youtube.com/@_msulker19_

İyi çalışmalar dilerim.