6.EGE SİBER CTF YARIŞMASI | Jeopardy Writeup

Değerli okurlarımız, bu yazımda katıldığımız üniversiteler arası düzenlenen ve Jeopardy formatında olan 6.Ege Siber CTF yarışmasında çözdüğüm soruların çözümünü yazdım.Umarım faydalı olabilmişimdir.Keyifli okumalar,hacklemeler!

----- 6.EGE SİBER CTF YARIŞMASI WRİTEUP -----

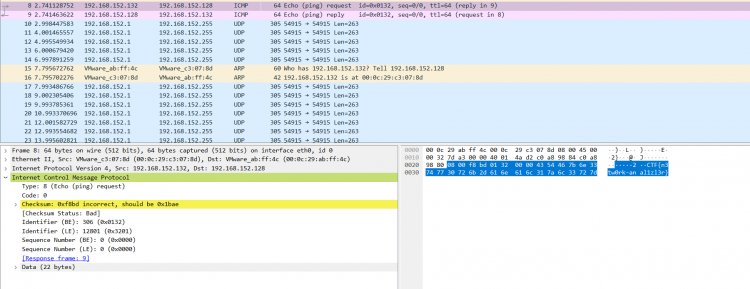

Forensics > Hacker Peşimde Sorusu:

Öncelikle soruda bana verilen pcap dosyasını indiriyorum,analiz etmek üzere wireshark aracı ile açıyorum ve var olan paketleri incelemeye koyuluyorum.Burada bir ICMP ping paketi dikkatimi çekiyor ve incelediğimde ise flagi buluyorum:

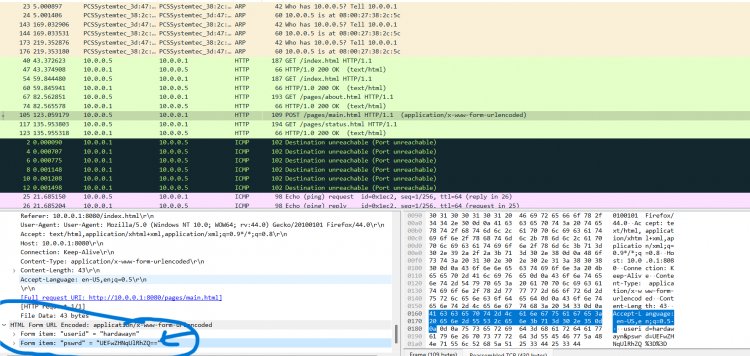

Forensics > Saldırı Senaryosu:

Yine soruda bize bir pcap dosyası verilmiş.Her zaman ki yol haritamdan şaşmayıp pcap dosyasını wireshark ile analiz ediyorum ve hemen hemen her pakete bakmayı ihmal etmiyorum ondan sonra bir http paketinde userid ve passwd bilgisi dikkatimi çekiyor ve odağımı buraya yönlendiriyorum.Önce flag olarak EGESIBER{} formatının içine userid gelecek şekilde deneme yapıyorum ama olmadığını görüyorum.Ondan sonra passwd kısmının base64 ile şifrelendiğini hemen farkedip decode ediyorum.Çıkan sonucuda flag formatıyla girerek soruyu çözmüş oluyorum:

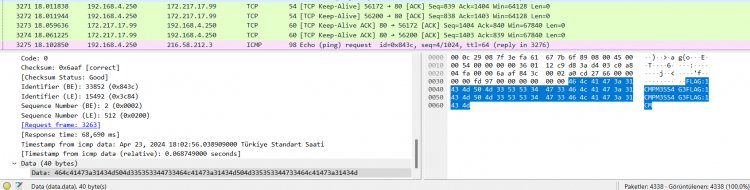

Network > Mesaj Nedir?

Eveet.Yine bir pcap dosyası.Network bilgime ve paket analiz yeteneklerime güvendiğim için soruya ön yargılı yaklaşmıyorum.Soruda verilmiş olan pcap dosyasını wireshark ile analiz etmeye başlıyorum.Bir sürü paket var,hepsine teker teker bakarak zaman mı kaybedeceğim? Hayır.Önceki tecrübelerime dayanarak ping paketlerine pakacağım,bu bakış açısı ile ICMP protokolü ile yollanan paketleri hemen filtreliyorum ve evet tahmin ettiğim gibi :) Flagi kolayca bulduk: 1CMPM3SS4G3:

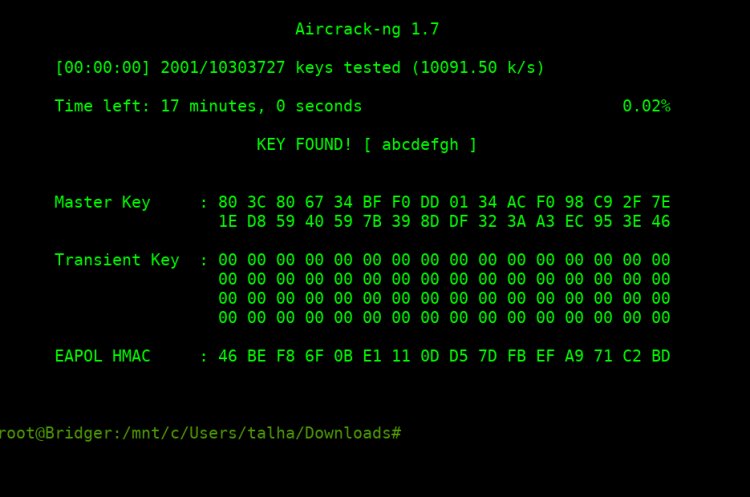

Network > Wifi'm Hacklendi:

Tekrardan bir pcap dosyasıyla karşı karşıyayız ve soruda bizden flag formatı içinde kullanıcının şifresi istenmektedir.Wireshark ile analiz etmek için dosyayı açıyorum,teker teker inceliyorum fakat neredeyse çoğu paketi incelememe rağmen elle tutulur bir şey bulamıyorum.Bu noktada ise sorunun wifi ve şifreyle ilgili olduğunu unutmuyorum ve farklı bir yöntem denemenin vakti geldi diyorum.Elimizdeki pcap dosyasını "aircrack-ng" aracı ile rockyou.txt listesi yardımıyla kırıyorum ve şifreyi almış oluyorum:

Stego > Neredeyim?

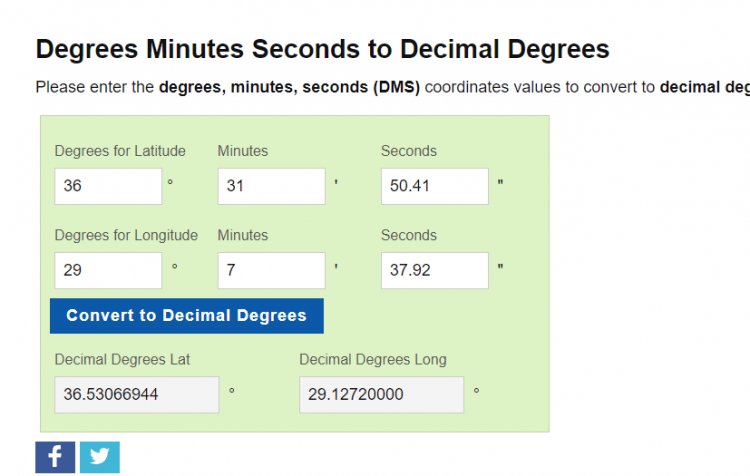

Sorunun vermiş olduğu görseli indiriyorum,exiftool aracı ile incelemeye alıyorum.Exiftooldan bir GPS bilgisi alıyorum ve aşağıdaki sitede bunu konum olarak dönüştürüyorum:

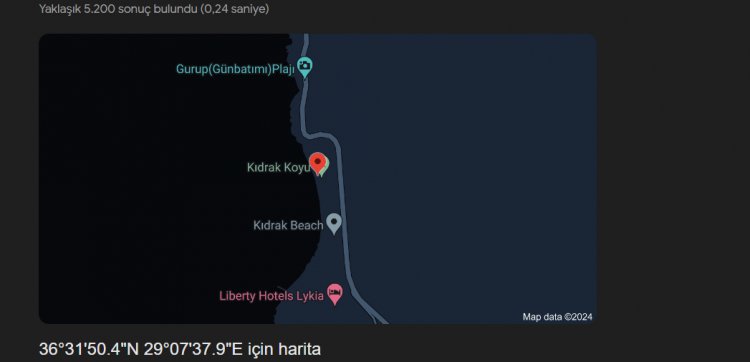

Bulduğumuz (36° 31' 50.4100'' N 29° 7' 37.9200'' E) konumunu googleda aratıyorum ve google karşıma konumu getiriyor ve böylece flagin "Kidrak koyu" olduğunu anlıyoruz:

Egeli-1 > Osint

Evet öncelikle sorunun hikayesini okuduk ve az çok anladık fakat başta takıldık,hint geldikten sonra işler değişti çünkü bize egeli.biri diye bir hint verilmişti,instagramda araştırdık araştırdık ve en sonunda ege.unilibiri diye bir kullanıcı adı bulduk.Hesaba girdik ve sadece 1 post 1 story ve bir de e posta vardı.Postun yorumlarında şifrelenmiş bir metin bulduk.Lakin bir türlü hangi şifreleme türüyle şifrelendiğini çözememiştik.Tekrardan yardımımıza sonradan verilen hint koştu.Hayalet algoritması hintini Ayalet algoritması hinti olarak ekleme yaptılar.Yine de bir anlam çıkmayacağını düşünürken Hayalet kelimesinden "H" harfini çıkarttıklarını düşünmeye başladık.Hayaletin ingilizcesi GHOST tu lakin "H" harfini çıkarmışlardı.Acaba GOST Algoritması olabilir mi diye düşündük ve CyberChef e atarak şansımızı denedik. Ve evet,artık flagi başarıyla bulmuştuk:

Nereden Nereye? > Web

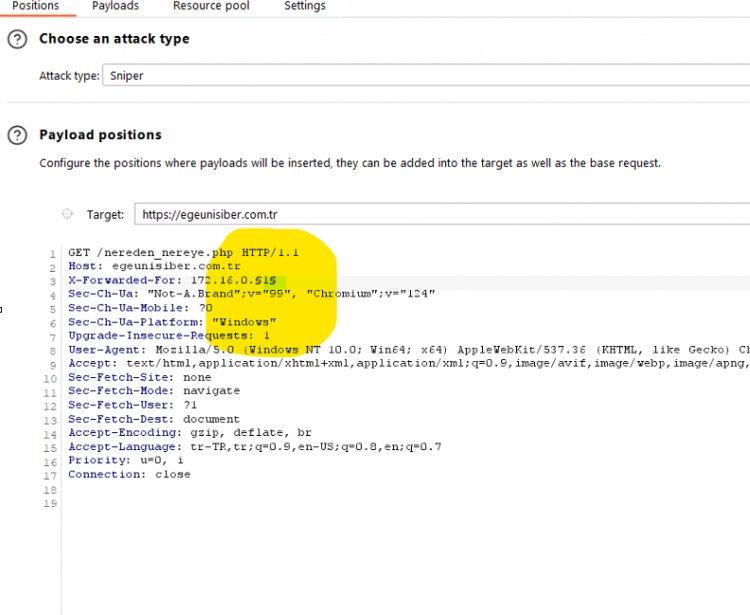

Soruda verilen nereden_nereye.php sayfasına gittiğimizde klasik bir hata mesajından başka bir şey göremediğimizde başta ne yapacağımızı bilemedik lakin verilen hintlerden yola çıkarak nasıl bir yol izlememiz gerektiğini az çok anladık.Header hintinin yanı sıra aynı zamanda 25 puan karşılığında aldığımız hintle daha da yol kat ettik:

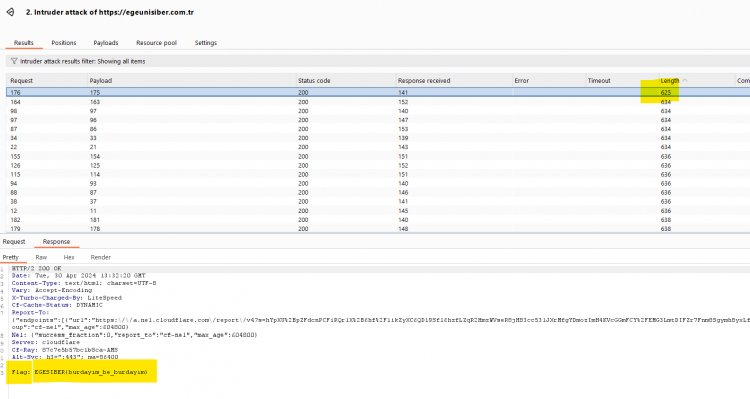

Hintlerden yola çıkarak proxy ile local ip üzerinden bir işlem yapılacağını anladık.Devamında bu sorunun X-Forward-For headeri olacağı kanaatinde bulunduk.Çünkü bu headerlar istemcinin kaynak ipsini tanımlamak için kullanılır.Daha sonra bu başlık http headerlarına eklenir ve sonrasinda yine hint de verdiğiniz local ip uzerinden istek yapilmaya çalışılır. Burp suitte X-Forwarded-For headerını ekledik ve hintte verdiğiniz 172.16.0.x üzerinden x değerine 0 ile 255 arasında brute force attık ve gelen responseların lenght değerlerinden en düşük ve benzersiz değere sahip ip adresi üzerinden response kontrol edildi ve flagi bu şekilde bulduk.Yaptığımız işlemleri flagi bulduğumuz aşamayla birlikte fotoğraflarını şöyle bırakıyorum:

(Intruderdaki işlemimiz)

(Brute Force sonucu local ip'yi bulup lenght filtrelemesiyle farklı olan response'u analiz edip flagi aldığımız kısım)

Evet arkadaşlar umarım CTF sorularında ki bakış açınızı geliştirmiş,faydalı olabilmişimdir.Sonraki yazılarımda görüşmek dileğiyle.