NESSUS KULLANIMI VE SIZMA İŞLEMİ (Bölüm-2)

Güvenlik zafiyeti tespit aracı olan Nessus'un örnek kullanımını ve bu araç sayesinde edindiğimiz bilgiler ışığında Linux bir sisteme nasıl sızabileceğimizi gösterdiğim bu yazım umarım faydalı olur.

Merhabalar. Bu yazımda, bir önceki yazımda kurulumundan bahsettiğim Nessus aracı ile zafiyet taraması yapmayı göstermekle birlikte bulduğumuz zafiyetleri kullanarak Linux bir sisteme sızma işlemi gerçekleştireceğiz. (Bir önceki yazıma https://sibermetin.com/guevenlik-zafiyeti-tespit-araci-nessus bağlantısından ulaşabilirsiniz.)

Aracı ilk açtğımızda bizi My Scan sekmesi karşılıyor.

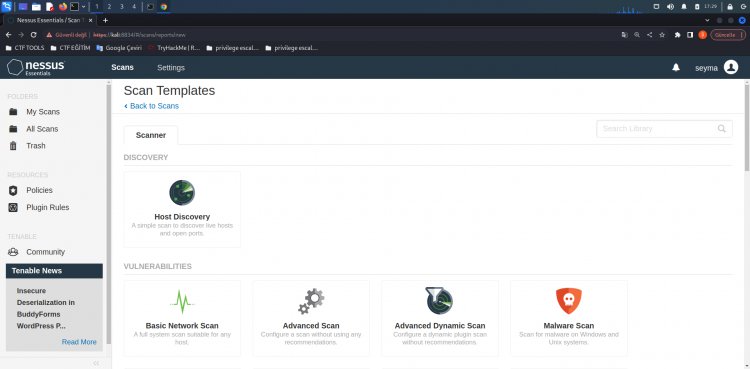

New Scan diyerek yeni bir tarama başlatıyoruz.

Burada basit network taraması, active directory taraması, mobil cihaz taraması da dâhil olmak üzere birçok tarama seçeneği mevcuttur. Biz temel seviye bir tarama gerçekleştireceğimiz için ‘Basic Network Scan’ seçeneğini seçiyoruz.

Aynı zamanda hedef makine olarak kullanacağımız Metasploitable2 makinemizi ayağa kaldırıyoruz. Makineyi çalıştırdıktan sonra IP adresini öğrenmek için ifconfig komutunu kullanıyoruz.

Basic Network Scan sekmesine tıkladığımızda açılan pencerede yapacağımız taramaya ait bilgileri dolduruyoruz.

Name -> Yapacağımız taramaya isim veriyoruz. Ben hedef olarak belirttim.

Description -> Bu kısımda yapacağımız taramaya ilişkin detay verebiliriz.(Daha sonra baktığımızda rahat yorumlayabilmek için.)

Target -> Hedef adresimizi yazıyoruz.(Metasploitable2 makinemizin IP adresi)

Daha sonra sayfanın sol alt kısmında bulunan ‘Save’ seçeneği ile kaydediyoruz.

Kaydettiğimiz bilgiler 'My Scans' ekranına düşüyor.

Göründüğü üzere bilgiler kaydedilmiş durumda. Taramayı başlatmak için sağ tarafta bulunan ‘play’ tuşuna basıyoruz. Böylelikle taramayı başlatmış oluyoruz.

Taramamız tamamlandı. Üstüne bir kez tıklayarak ayrıntıları incelemeye başlayabiliriz.

Yaptığımız taramanın neticesinde kritik, yüksek, orta, düşük ve bilgi seviyesinde zafiyetlerin olduğunu gösteren bir grafik ile karşılaşıyoruz. Hangi zafiyetlerin bulunduğuna bakmak için ‘Vulnerabilities’ sekmesine tıklıyoruz.

Bulunan zafiyetleri buradan tek tek inceleyebiliriz. Biz yapacağımız istismarı tespit edilen “Criticial VNC Server ‘password’ Password” zafiyeti üzerinden gerçekleştireceğiz. Zafiyetin üstüne bir kez tıklayarak detaylı bilgi almaya başlayalım.

Description (zafiyet açıklaması) kısmına bakalım: Uzak ana bilgisayarda çalışan VNC sunucusu, zayıf bir parola ile güvence altına alınmıştır. Nessus, VNC kimlik doğrulaması ve bir ‘password’ parolası kullanarak oturum açabildi. Uzak, kimliği doğrulanmamış bir saldırgan, sistemin kontrolünü ele geçirmek için bundan yararlanabilir.

VNC NEDİR?

VNC (Virtual Network Computing – Sanal Ağ Sistemi), bir ağ sunucusu üzerinde çalışan grafik arabirimli uygulamalara, başka bir ağ üzerindeki bilgisayardan erişerek bu uygulamaların kullanabilmesini ve yönetilebilmesini sağlar.

VNC, bir ağ üzerinde bulunan bilgisayarda VNC istemci (VNC viewer) programını çalıştırır. Böylece başka bir ağ sunucusu üzerinde bulunan VNC sunucu ile etkileşimini sağlar. Bu etkileşim sonucunda uzaktaki bilgisayarın ekranını görerek, klavye ve fare hareketleri ile masaüstü erişimini sağlar.

İSTİSMAR AŞAMASI:

Kali makinemizde komut satırını açıyoruz. VNC server üzerinden erişim sağlayabilmek için ‘vncviewer’ aracını kullanıyoruz. Aracı kullanmak için yapmamız gereken ‘vncviewer IP’ komutunu kullanmak.

Giriş yapmak için password bilgisi istiyor. Nessus aracımız password bilgisinin password olduğunu bulmuştu. Buna göre giriş yapıp devam ediyoruz.

Görüldüğü gibi sızma işlemi başarılı bir şekilde gerçekleştirildi. Makine üzerindeki yetkilerimizi ve hangi dizinde olduğumuza bakmak için birkaç komut çalıştıralım.

Root kullanıcısı olarak girmiş bulunmaktayız. Ve kök dizindeyiz.

RAPOR ÇIKTISI NASIL ALINIR?

Bulduğumuz zafiyetleri rapor halinde toplayıp bilgisayarımıza indirmek isteyebiliriz. Nessus bunun için de bir çözümle geliyor. Sayfanın sağ üst kısmında bulunan ‘Report’ seçeneği yapılan taramanın kapsamlı bir raporunu veriyor.

Dosya biçimi olarak PDF, HTML ve CSV seçeneklerini sunuyor. Biz PDF’i seçebiliriz.

Report kısmına tıkladığımızda böyle bir ekran geliyor. Buradan 'Custom' seçeneğini seçiyoruz.

Daha sonra bu ekran geliyor. Burada raporun içinde bulunmasını istediğimiz bilgileri seçiyoruz. Seçenekleri seçtikten sonra 'Generate Report' diyerek raporu bilgisayarımıza indirmiş oluyoruz.

Bu yazımda Nessus aracının temel kullanımını gösterip bu araçtan topladığımız bilgilerden faydalanarak Linux bir sisteme sızma işlemi gerçekleştirdik. Umarım faydalı olmuştur.

Tepkiniz nedir?