BURP SUITE KULLANIMI

Temel anlamda Burp Suite kullanımı ve pratik bir şekilde proxy yapılandırmasını anlattığım bu yazım umarım faydalı olur. Keyifli okumalar.

BURP SUITE KULLANIMI

Merhabalar. Bu yazımda, bir önceki yazımda kurulumundan, yapılandırmasından ve ne işe yaradığından bahsettiğim Burp Suite aracının kullanımına değineceğim.

Burp Suit’i kullanmak için Proxy olmamız gerektiğini ve bunu nasıl yapacağımızı bir önceki yazımda anlatmıştım.( https://sibermetin.com/burp-suite yazıma bu bağlantıdan ulaşabilirsiniz.) Fakat Burp Suit’i her kullanacağımız zaman bu Proxy yapılandırmasını ayarlara gidip yapmamız gerekiyor. Bunun yerine FoxyProxy denilen Firefox eklentisi ile bunu daha kısa yoldan yapabiliriz.

FoxyProxy hızlı bir şekilde Proxy değiştirmemizi sağlayan bir Firefox eklentisidir.

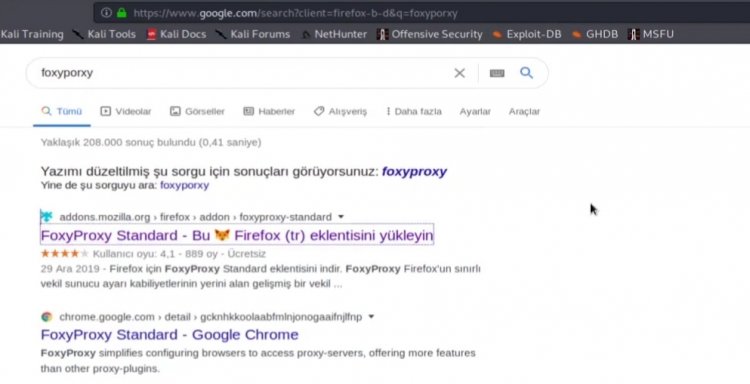

- Tarayıcımıza FoxyProxy yazıp ilk çıkan sayfaya tıklıyoruz.

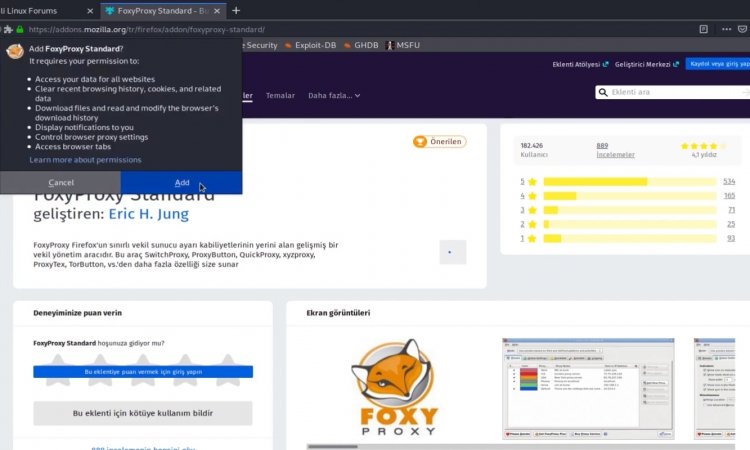

- Açılan sayfada “Firefox’a ekle” butonuna tıklıyoruz.

Eklentimiz indikten sonra açılan küçük pencerede “Add” butonuna tıklayarak kısa yol olarak kurmuş olacağız.

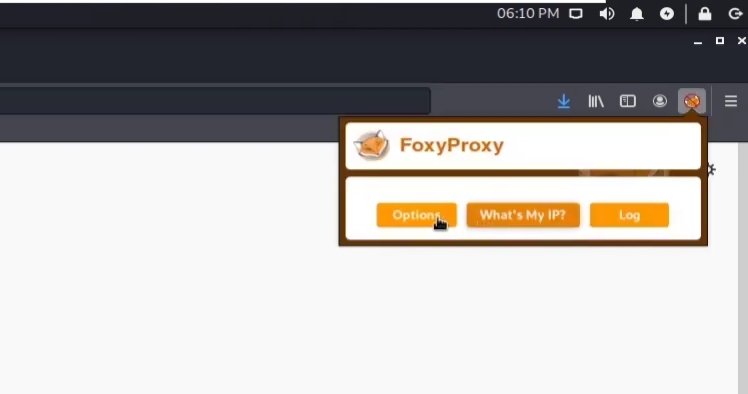

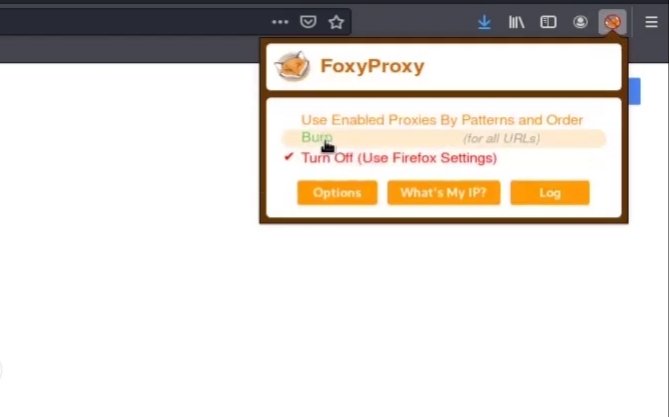

Yer işareti çubuğundaki tilki işareti FoxyProxy’nin kısa yol eklentisidir. Buraya tıklayarak kolayca ulaşabiliriz.

Ayarlamaları yapmak için tilki işaretine tıklayıp “Options” kısmına basıyoruz.

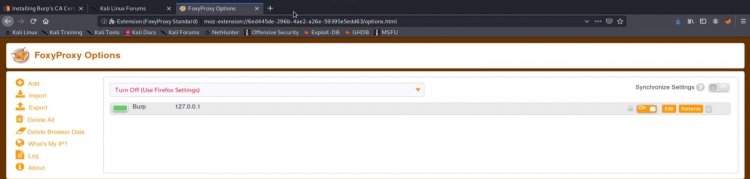

Açılan sayfada “add” kısmına tıklayarak ayarlamalarımıza başlıyoruz.

- Tittle or Description kısmına Proxy ismini giriyoruz. Ben Burp yazdım.

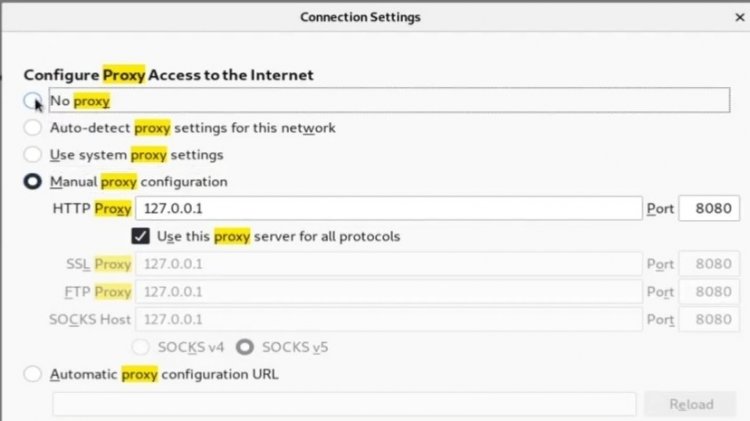

- Proxy IP address or DNS name kısmına dinleyeceğimiz IP adresi olan 127.0.0.1 yazıyoruz.

- Port kısmına ise yine dinleyeceğimiz port bilgisini yani 8080 yazıyoruz.

- Daha sonra “save” butonuna tıklayarak yaptığımız ayarlamaları kaydediyoruz.

Tüm bu ayarlamaları yaptıktan sonra Firefox ayarlarımıza gidip daha önce yaptığımız “Proxy ayarlarını manuel olarak gir” seçeneğini kaldırıp “No Proxy” seçeneğini seçiyoruz.

Artık Burp Suite kullanırken Proxy seçeneğini seçmek için yapacağımız tek şey kısa yol çubuğumuzdan tilki işaretine basıp yeşille gösterilen Burp seçeneğini seçmek.

Burp Suite’i pratik bir şekilde Proxy yapmayı öğrendiğimize göre artık uygulama içinde bize sunulan seçenekleri nasıl kullanacağımıza bakabiliriz.

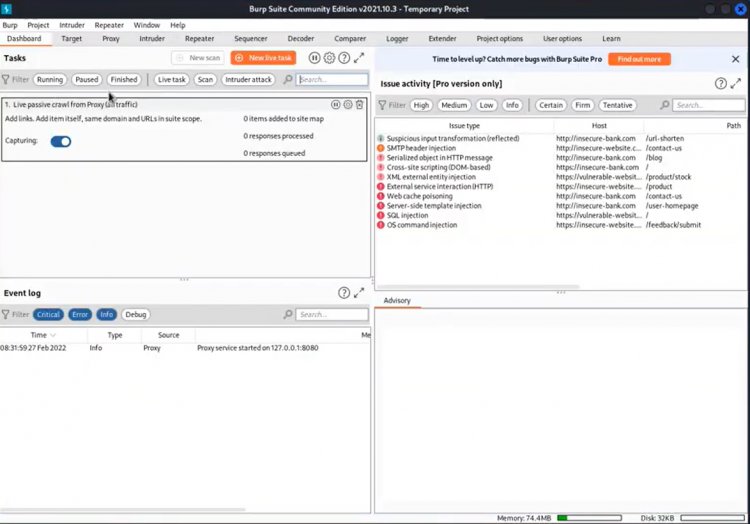

Uygulamayı ilk açtığımızda bu şekilde bir sayfayla karşılaşıyoruz.

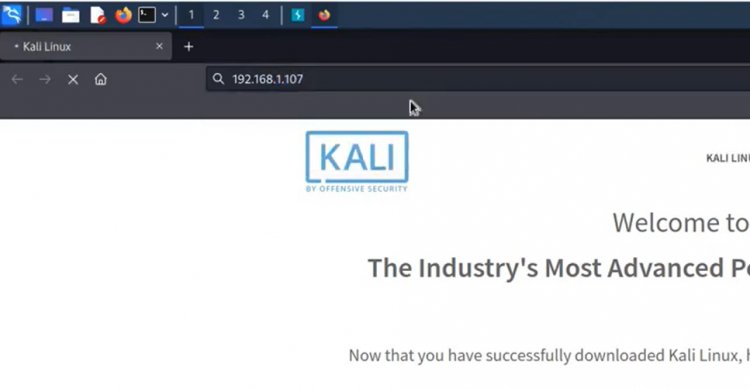

Örnek olarak incelemek için Metasplotaible2 zafiyetli makinamızı inceleyebiliriz. Bunun için Firefox tarayıcımıza gidip makinamızın IP adresini yazıyoruz.( Bunun için sanal makinenize metasplotaible2 aracını indirip kurduktan sonra ifconfig komutu ile IP adresini öğrenebilirsiniz.)

Siteye ulaştığımızda Target sekmesinin -site map- kısmında sitenin bir tür haritası gösteriliyor.

Kırmızı kutucuk içinde belirttiğim alanda gönderilen istekler için parametreler bulunuyor.

Mavi kutucuk içinde belirttiğim alanda ise 2 kısım bulunmakta. Request kısmında bizden çıkan istekler, Response kısmında ise karşı taraftan bize gelen sonuçlar gösterilir.

Proxy sekmesine geçiyoruz. Burada tarayıcıya göndereceğimiz istek görünecektir.

- Forward seçeneğine tıklayarak bu isteği gönderebiliriz. (Biz istek gönderdikçe yeni istekler oluşacaktır. Dilersek onları da tek tek gönderebiliriz.)

- Drop seçeneği ise isteğin düşürülmesini sağlar.

- İntercept is off/on seçeneği Proxy özelliğini kapatıp açmamıza olanak tanır.

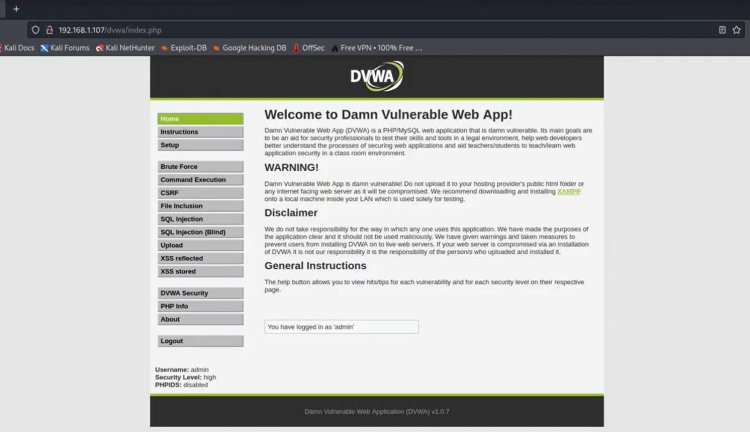

Metasplotaible2 üzerinde bulunan DVWA sitesi üzerine gidelim.

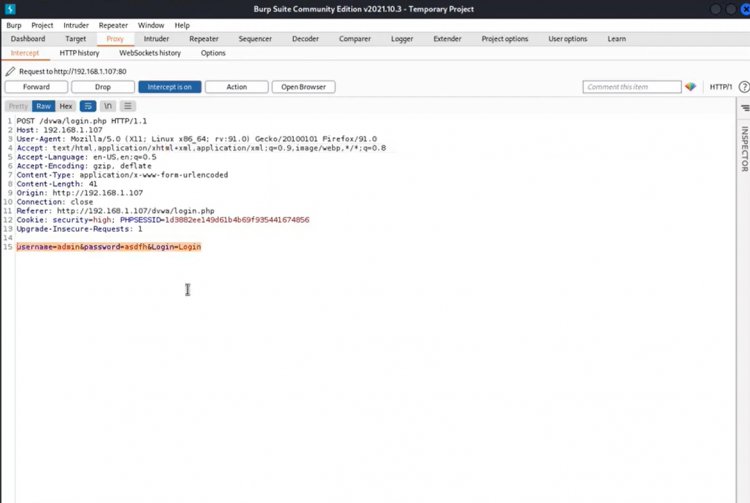

Burada bizi giriş sayfası karşılıyor. Sayfanın en altına indiğimizde bize kullanıcı adı ve parolayı gösteriyor. İstek göndermek amaçlı kullanıcı adını doğru parola kısmını yanlış giriyorum.

Proxy kısmında en altta girmiş olduğumuz kullanıcı adı ve şifre görünüyor. Biz siteye gitmeden uygulama ekranımızda yanlış yazmış olduğumuz parolayı silip doğru parolayı yazarsak site ekranında yazmamıza gerek kalmadan siteye girebileceğimizi göreceğiz. Yani uygulama bize siteye gitmeden uygulama ekranından siteye müdahale etmemize olanak tanıyor.

Tekradan giriş ekranımıza dönüyoruz. Burada kullanıcı adı ve şifreyi bilmeseydik neler yapabilirdik bunlara bakacağız.

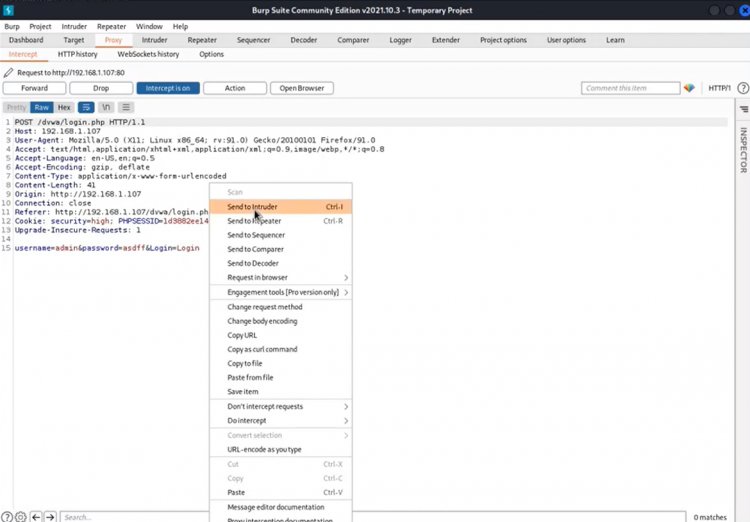

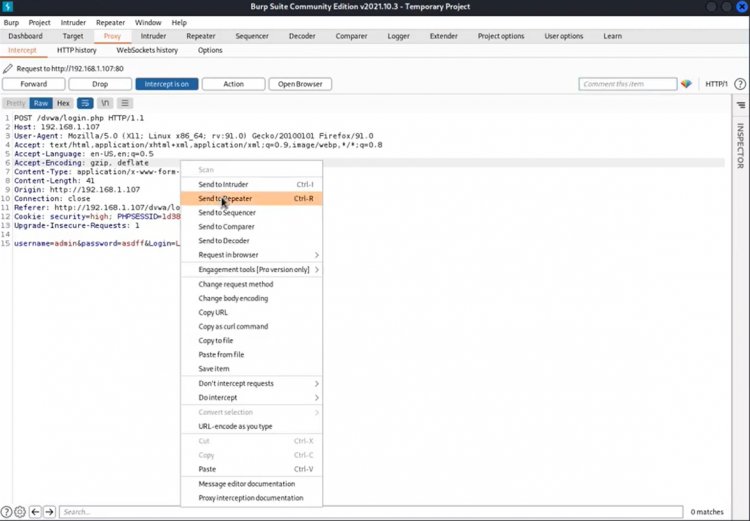

Proxy ekranından forward seçeneği ile isteklerimizi gönderdikten sonra Intruder kısmına geçiş yapacağız. Sağ tık yapıp send to intruder deyip buradaki bilgileri Intruder’a gönderiyoruz. Aksi takdirde Intruder’da boş bir ekran olacaktı.

Böylelikle saldıracağımız IP ve port numarası Intruder –target- kısmında belirtilmiş oldu.

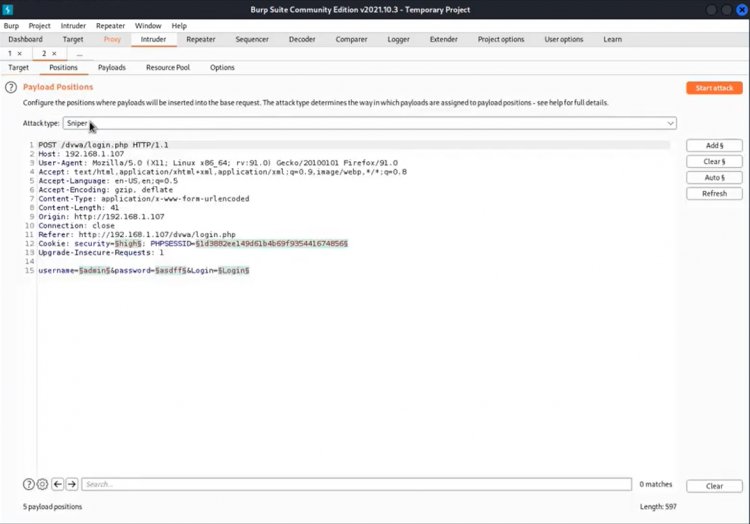

Proxy kısmından gönderdiğimiz istek Intruder –positons- kısmına gitmiş oldu. Dikkat ettiyseniz gönderdiğimiz istek içinde bazı kısımların renkli bir şekilde belirtildiğini göreceksiniz. Bu, uygulamanın parametreleri otomatik olarak seçtiğini gösterir.

Sayfanın sağında sunulmuş olan birkaç seçenek bulunuyor. Şimdi bunlara göz atalım:

- Clear seçeneği ile seçilen parametreleri temizleyebiliriz.

- Add seçeneği yeni parametreleri seçmemize olanak tanır.

- Auto seçeneği ise parametreleri otomatik olarak seçer.

Yine aynı ekranda atak tipini seçebiliriz. Örneğin tek bir payload kullanacak iseniz Sniper (sadece kullanıcı adı veya sadece parola gibi) birden fazla payload kullanacak iseniz Cluster Bomb atak tipini seçebilirsiniz.

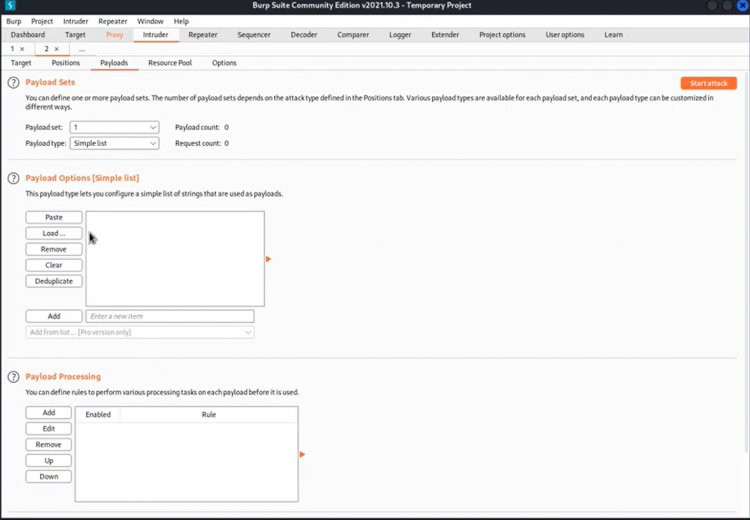

Payloads sekmesinde ise payload sayısını, payload tipini ve belirtmiş olduğumuz payload tipine uygun basit listeleri belirtiyoruz. Tüm bu ayarlamaları yaptıktan sonra sağ üst köşede bulunan start attack düğmesine basarak saldırıyı başlatabiliriz.

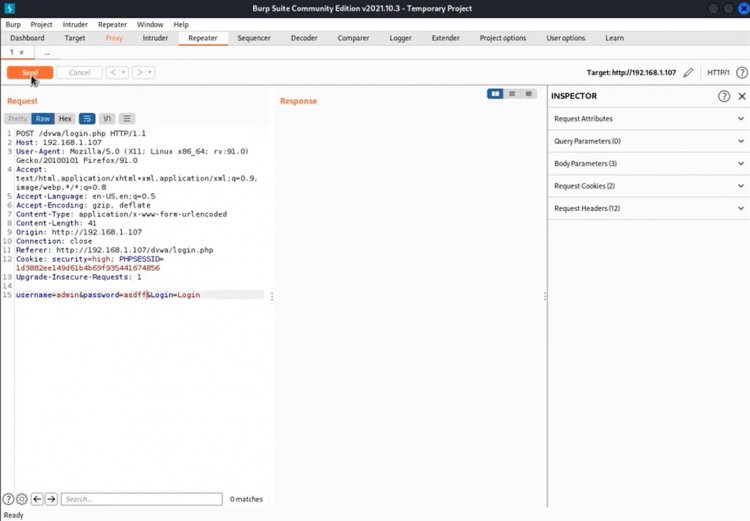

Proxy sekmesine gelip sağ tıklayarak isteği send to repeater sekmesine yolluyoruz.

Repeater kısmı ise istek içindeki değerleri değiştirerek tekrarlayan biçimde istek yapıp sonuçları analiz etmede işimize yarayacaktır. Aynı ekran içinde Request kısmında send tuşuna basarak isteğimizi yolluyoruz. Alacağımız cevapları Response kısmında görüntüleyeceğiz. (Örneğin yanlış girilen bir parolanın doğrusunu bulana kadar request kısmından istek gönderir. Her yanlış giriş yaptığımızda response ksımında belirtilir.)

En basit anlamda aracın kullanımını bu şekilde gösterebiliriz. Aracı iyi bir şekilde kullanmak istiyorsak tabi ki bununla yetinmeyip bol bol pratik yapmamız ve kendimizi geliştirmemizi gerekiyor.

Umarım faydalı olmuştur. Bir sonraki yazımda görüşmek üzere.