İnternetin Yeni Dijital Tehdidi: ".zip"

İnternetin Yeni Tehdidi ".zip"

Merhaba sevgili okuyucularım, sizlere bu yazımda geçtiğimiz günlerde google'ın duyurmuş olduğu yeni TLD (top level domain) olan .zip domainlerinden ve bunların yarattığı büyük siber güvenlik tehdidinden bahsedeceğim. Bildiğiniz gibi .zip hepimizin günlük hayatında arşiv dosyalarını tanımlamakta kullandığı yaygın bir dosya biçimidir. İşte tam olarak bu sebepten dolayı internet ortamında çok büyük bir risk oluşturmaktadır. Şimdi gelin birlikte detaylı bir biçimde bu konuyu irdeleyelim.

Tanıtılan bu TLD .org .com gibi domain ortamlarına .zip uzantılı bir domain ortamı ekliyor. Oldukça yeni olmasına rağmen şu ana kadar binlerce scam domain indexlenmiş durumda bazı gönüllüler tarafından tespit edilen domainler github repolarında listelenerek ifşa ediliyor, bazı domainler ise test amacıyla veya kötü amaçlı birisinin almasını önlemek için kayıt altına alınmış durumda fakat bu tehdit oldukça ciddi ve ciddiyet seviyesi günden güne artıyor biz bu yazımızda genel olarak bu tehdidin ne olduğundan, nasıl çalıştığından ve bu tehdidin önüne geçmek için ne gibi önlemler alınabileceğinden bahsedeceğiz.

İlk senaryomuz ile başlayalım, güzel bir ilkbahar sabahı kahvaltınızı yapıp evden çıktınız ve ofisinize gidip çalışmaya başladınız. Sabah size gelen e-postaları kontrol ederken normal masum bir isme sahip bir kişi tarafından gönderilmiş bir mail ile karşılaştınız. (Ki buradaki genel inandırıcılık size yöneltilen bu saldırının bilgi toplama aşamasına göre oldukça detaylı bir şekilde şekillendirilebilir) Okulun yıllığında bulduğum fotoğraflara bir bak mesajını içeren bir mail oldukça masum değil mi dosya eki olarak fotograflar.zip veya photos.zip adında bir dosya eklenmiş tabi merak ettik içerik aşırı cezbedici ve mail servisi taramalarına göre temiz bir ek tıklayıp dosyayı indirmek istiyoruz ve belirtilen dosya iniyor. Dosyayı açıyoruz ve içinden gerçekten fotoğraflar çıkıyor gülüp geçiyoruz ve işimize devam ediyoruz.

Aslında herhangi bir sorun yok gibi gözüküyor değil mi? Maalesef hayır çünkü e-posta içeriğindeki photos.zip veya fotograflar.zip aslında bildiğimiz bir zip dosyası değil bir link bir indirme linki, ne farkı var ki? demeden önce hemen açıklayalım bu örneğimizi biz dosya ekine tıkladığımızda doğrudan mail servisimizin sunucularına yönlendirilmiş bir zip dosyasını indirmedik o dosya ile aynı isme sahip bir web sitesine belki de sadece birkaç saniye gözüken bir indirme bağlantısına yönlendirildik. Belki de o anda ilerleyen yazılarımda anlatacağım bir browser exploitini tarayıcımız üzerinde çalıştırdık veya yönlendirilidiğimiz sitedeki loglar aracılığıyla normalde kötü amaçlı kişilerle paylaşmak istemeyeceğimiz verilerimizi paylaştık belki de hiçbiri olmadı ve indirdiğimiz dosyada kötü amaçlı bir yazılım gizliydi. Bu senaryo sonucunda kurbanımız bu saydıklarımızın hepsini yaşayabilir aslında çünkü bu top domain sayesinde artık hepsi mümkün şimdi gelin bu işin biraz detaylarına ve teknik incelemelerine bakalım.

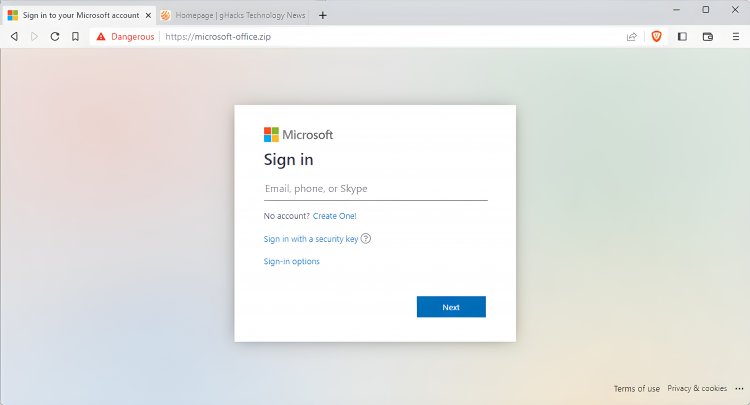

İkinci örnek senaryomuzda microsoft office hesabımıza ait kullanıcı verilerimizin bize mail olarak gönderildiğini düşünelim. Kullanıcı verilerimiz bir zip dosyası olarak bize mail ekinde yönlendirildi. Ama biz dersimizi aldık bu zip dosyası güvenli mi? Bize gelen dosyanın adı microsoft-office.zip indirmek için dosyaya tıklıyoruz ve bizi bir microsoft login sayfası karşılıyor. Verilerimizi indirmemiz için hesabımıza giriş yapmamız gerekiyor herhalde diyip girişimizi yapıyoruz ve bam artık verilerimiz kötü amaçlı bir kişinin elinde. Neden böyle oldu ki? Cevap çok basit aslında biz dosya ekinde bir zip dosyasına tıklamadık biz o anda https://microsoft-office.zip bağlantısına tıkladık ve tarayıcımız bizi doğrudan kusursuz bir biçimde hazırlanmış bir scam sayfaya yönlendirdi.

Bizden elde etmek istedikleri bilgileri karşımızdaki kişiye kendi ellerimizle altın tepside sunmuş olduk. Asıl komik kısım ise karşımızdaki kişi bunun için neredeyse hiç emek sarf etmedi sadece scam bir domain hazırlayıp bize mail attı ve inandırıcılık bile yaratmadı.

Şimdi teknik bir örnek ile biraz daha siz sevgili okuyucularımızı aydınlatalım.

https://github.com/kubernetes/kubernetes/archive/refs/tags/v1.27.1.zip

https://github.com∕kubernetes∕kubernetes∕archive∕refs∕tags∕@v1.27.1.zip

Bu iki domain arasında neredeyse görünürse bir fark yok değil mi? (Bizim blog için kullandığımız fonttan kaynaklı aslında biraz belli oluyor) Ama aslında aralarında çok kritik bir fark var üstteki bağlantı bizi bir github reposuna götürürken alttaki bağlantı bizi v1.27.1.zip domainine yönlendiriyor. Ama başta github.com belirtilmiş? Cevabı çok basit aslında günlük hayatta teknik sorunlar yarattığı için çok fazla kullanmasakda domainlerin şöyle bir özelliği var:

@ işareti burda kritik kısım, @ işaretinden önce bir domain üzerinde kullanıcı bilgilerini belirtebiliyoruz. Fakat söylediğimiz gibi bazı teknik sorunlar yarattığı için biz bu yöntemi normalde kullanmıyoruz ama zararlı bir domaini gizlemek için oldukça makul bir yöntem.

Hemen denemek istediniz fakat başaramadınız değil mi? Bu yöntemin teknik sorunlar yarattığını söylemiştik yani günümüzde birçok popüler web sitesinde bu imkan kısıtlanmış durumda bizim verdiğimiz örnek için ise durum biraz farklı (fonttan kaynaklı olarak bahsettiğim kısım burası oluyor) domainde kullanılan / "slash", "eğik çizgi" ibaresi bildiğimiz unicode karakterlerden biraz farklı bir karakter normalde kullanılmıyor fakat uygun font altında birebir aynı olarak gözüküyorlar. Bu sayede ise kısıtlama işlemi yapılmış domainler kullanılarak zararlı içerik hedefe gönderilebiliyor.

Görüldüğü üzere uygun font altında neredeyse bildiğimiz unicode karakter gibi gözüküyor. Şimdi ise bu yeni TLD beraberinde gelen bu tehditlerden nasıl korunabileceğimiz hakkında konuşalım.

Aslında korunma yöntemleri oldukça basit ve alışageldiğimiz yöntemlerden oluşuyor, temel bilgi güvenliği eğitimlerinde anlatılan birçok yöntem bu tehdit içinde geçerli güvenliğinden emin olmadığımız bağlantıları açmamak en temel teknik aynı şekilde göndereni doğrulayamadığımız veya şüpheli gözüken e-postaları ve bunların içeriklerini sistemimize indirmemek veya tıklamamak alabileceğimiz en önemli önlemlerden bunlar dışında bu domain için alabileceğimiz ek bir önlem ise bu domainler ile karşılaştığımızda (tabi ki içeriği zararlı olanlar ile) bu domainleri reportlamak olacaktır. Yazımın sonunda sizler için zararlı içerik barındıran .zip domainlerin listelendiği bir github reposu ekledim. Size gönderilen .zip domainleri bu repodaki iletişim adreslerinden bildirebilir ve zararlı içerik barındıran sitelerin ifşalanmasını sağlayabilirsiniz.

Yazımızı kısaca özetlemek gerekirse sizlere yeni tanıtılan .zip adındaki TLD ile hayatımıza giren yeni dijital tehditlerden ve bunların güvenliğinden bahsettim. Umarım sizler için faydalı olmuştur. Zaman ayırıp okuduğunuz için teşekkür ederim.

Bahsettiğim Github Reposu: https://github.com/trickest/zip

Diğer Bir Kaynak: https://isc.sans.edu/diaryimages/zipdomains.txt